Jakie zdarzenia z logu Windows Security warto monitorować i analizować?

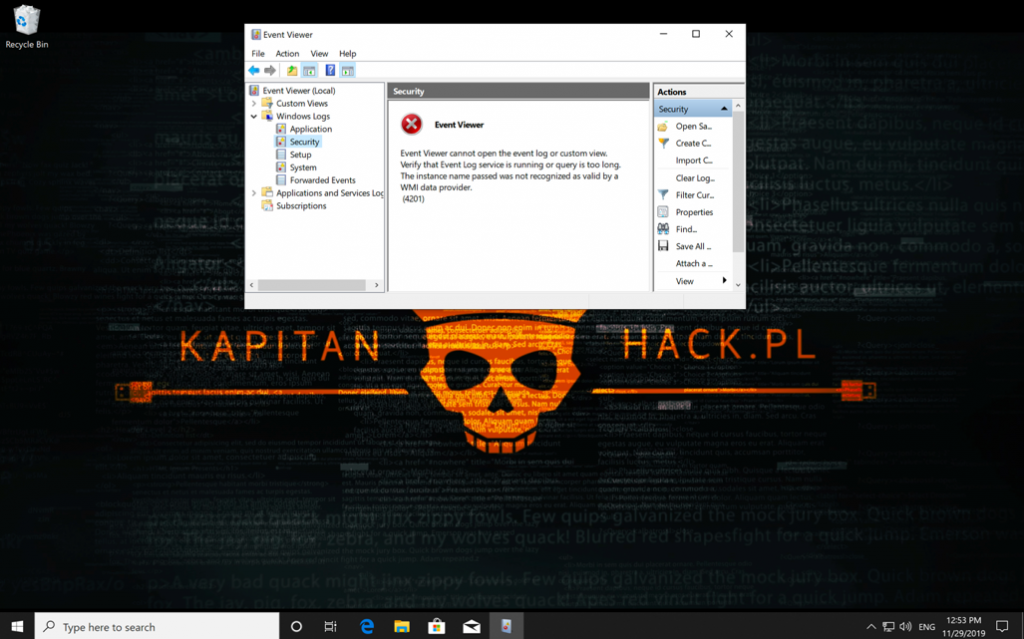

Najczęstszy schemat wykrywania i reagowania na incydenty bezpieczeństwa polega na naprawianiu szkód i szukaniu przyczyn ataków, które nastąpiły kilka tygodni temu. Niestety taka jest rzeczywistość w większ...