Jak mogą nam pomóc logi w środowiskach chmurowych

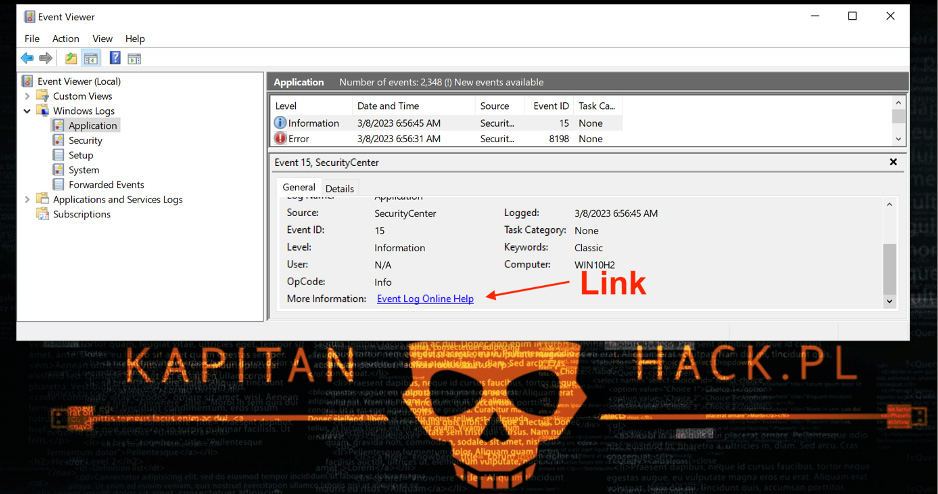

Cyberprzestępcy stale poszukują coraz bardziej wyrafinowanych metod infiltracji środowisk chmurowych. Atakujący chmurę specjalizują się w unikaniu wykrycia, od wykorzystywania błędnych konfiguracji po używa...