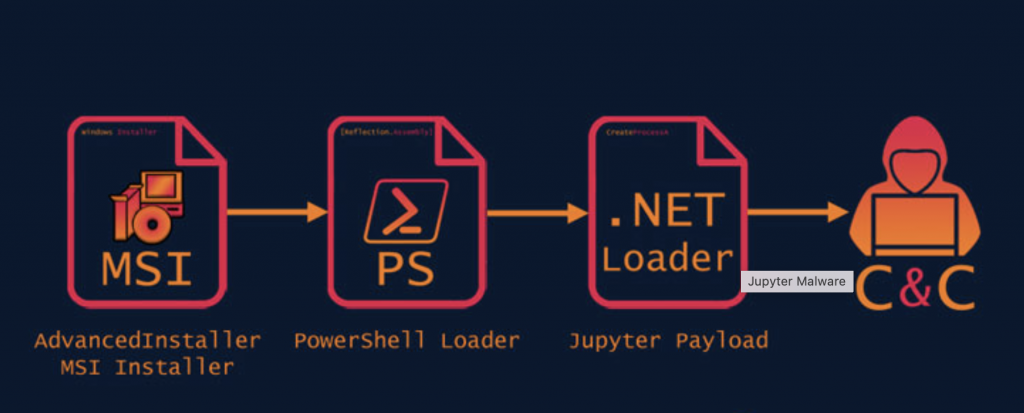

Malware Jupyter ukryty w instalatorze MSI

Badacze cyberbezpieczeństwa prześledzili ostatnio ewolucję malware o nazwie „Jupyter”, złodzieja informacji .NET znanego z atakowania w tym roku sektoru opieki zdrowotnej. Niektóre cechy czynią go wyjątk...