Ciekawy backdoor umożliwiający trwały dostęp do Active Directory (część 1)

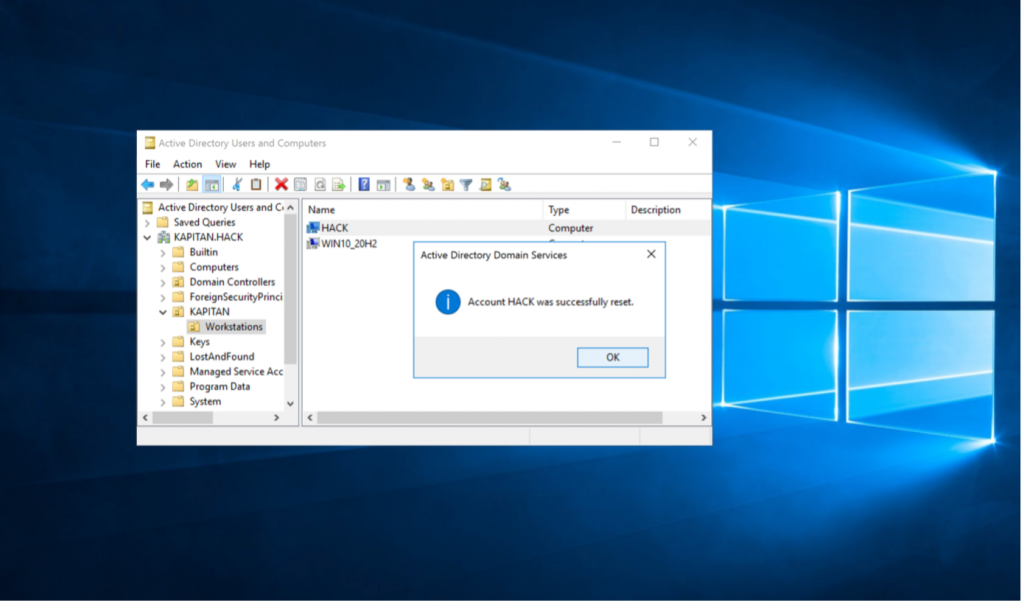

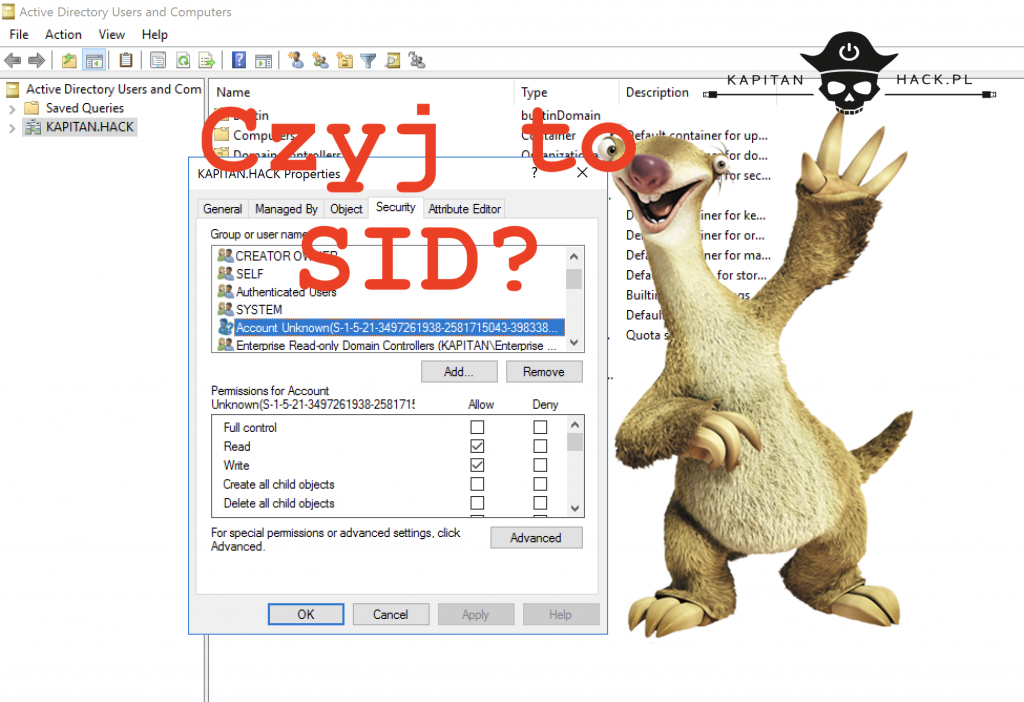

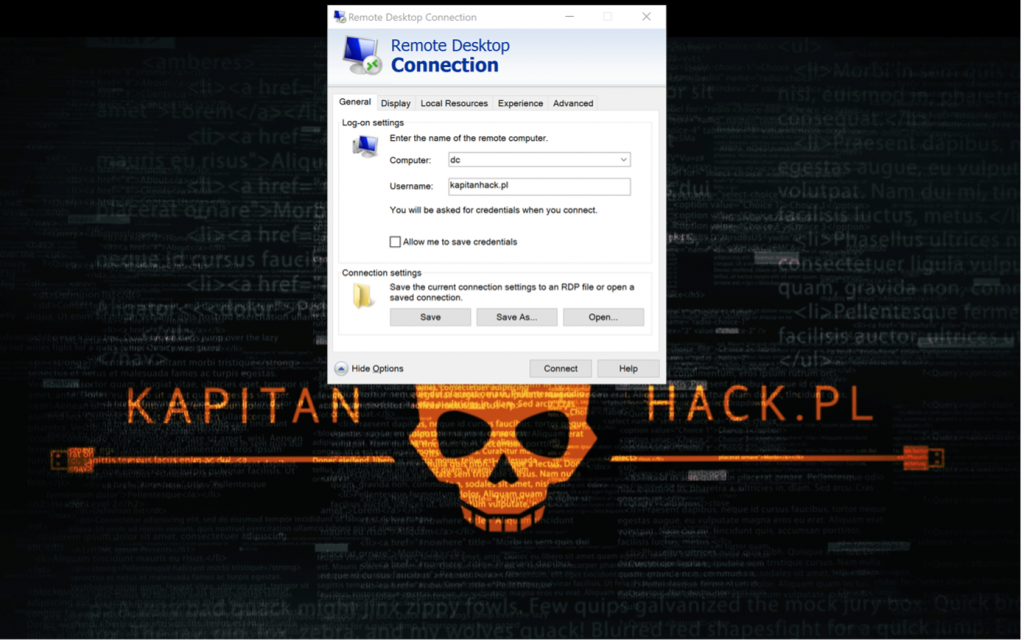

W dzisiejszym artykule opiszemy nasze ciekawe spostrzeżenie co do rzadko używanej funkcjonalności w Active Directory, która może przyczynić cię do utworzenia backdoor’a. Artykuł podzieliliśmy na 2 częśc...