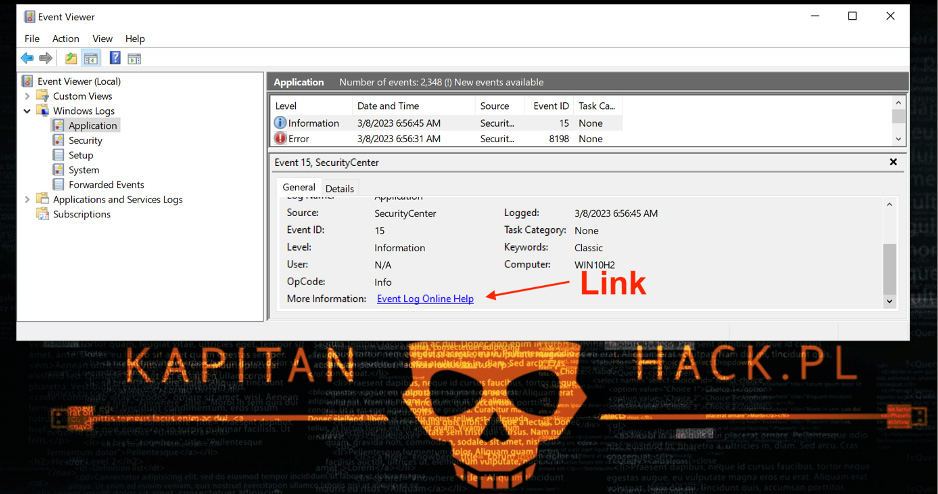

Ciekawa możliwość utworzenia backdoora w dzienniku zdarzeń Windows

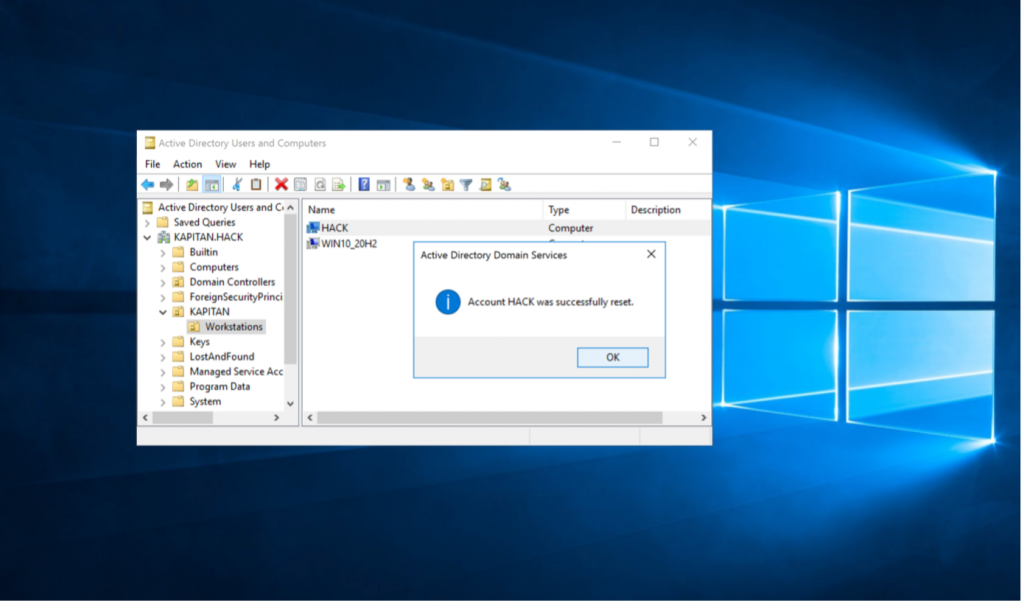

Technik na ukrywanie się w systemie Windows i możliwości utworzenia backdoora jest na pewno wiele. O części z nich pisaliśmy na Kapitanie. Czy jednak zdawałeś sobie sprawę, że taki backdoor może istn...