Phishing od środka. Opis działania

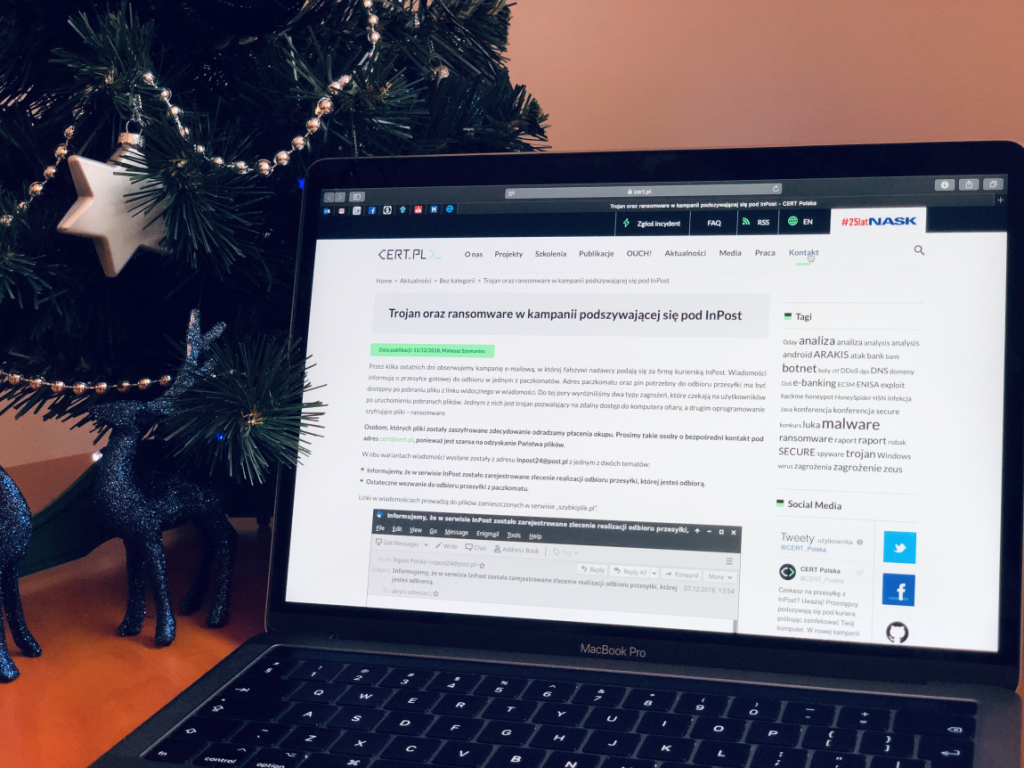

W obecnym czasie obserwujemy, że cyberprzestępcy w swoich atakach phishingowych na pracowników w firmach stosują coraz to bardziej wyrafinowane metody obejścia systemów bezpieczeństwa. Najczęstszym sposobe...