Hakerzy z Korei Północnej używają AI do generowania backdoorów PowerShell w kampaniach phishingowych

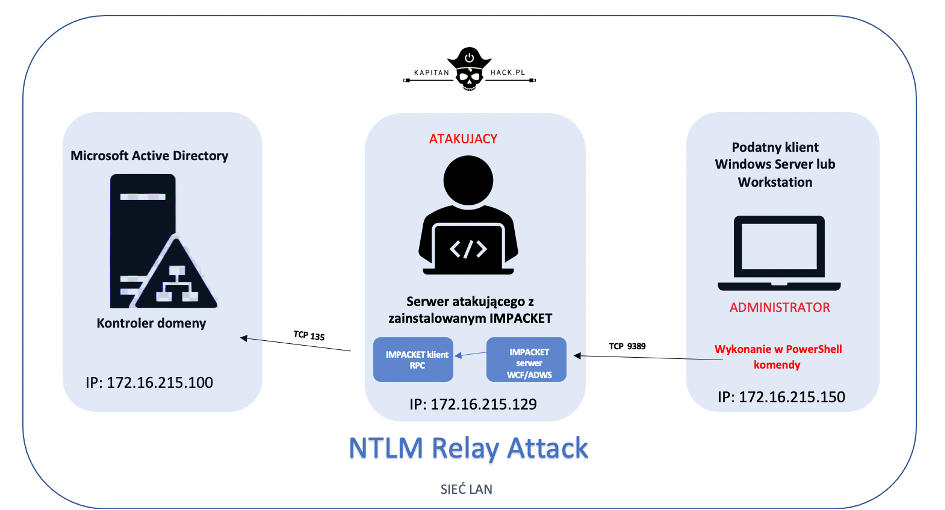

Najbardziej aktywny północnokoreański aktor zagrożeń, znany jako Konni (śledzony również pod nazwami takimi jak Opal Sleet, TA406 czy Earth Imp), rozszerzył swoje taktyki cyberataków, sięgając po narzędzi...