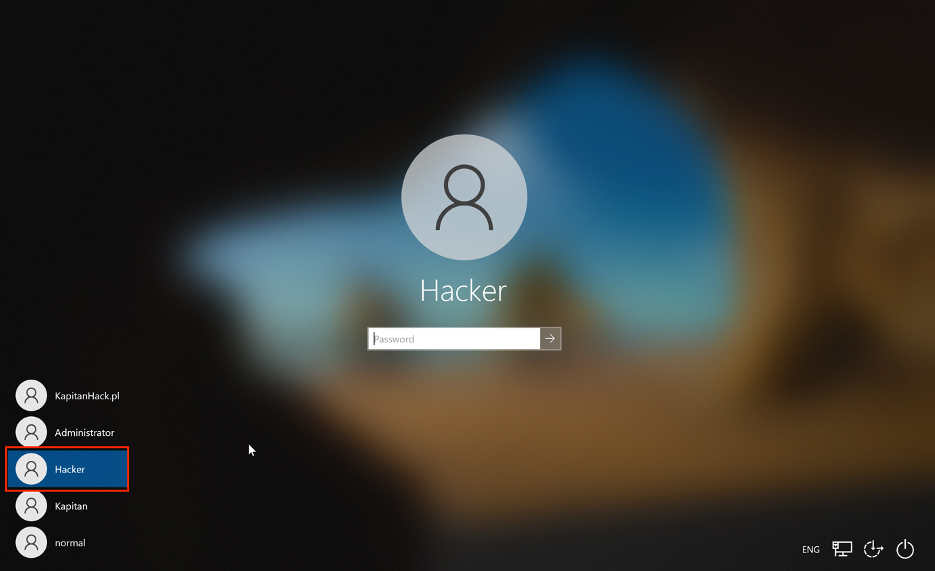

Nie masz dostępu administracyjnego do Windows? Żaden problem – pokazujemy, jak możesz go zdobyć lub odzyskać

W dzisiejszym odcinku hakowania pokażemy, jak za pomocą specjalnie przygotowanego kodu możemy przeprowadzić w trybie offline atak na Windows i utworzyć w nim nowe konto administratora.

Scenariusz może...