Nowa podatność RCE w Microsoft Azure

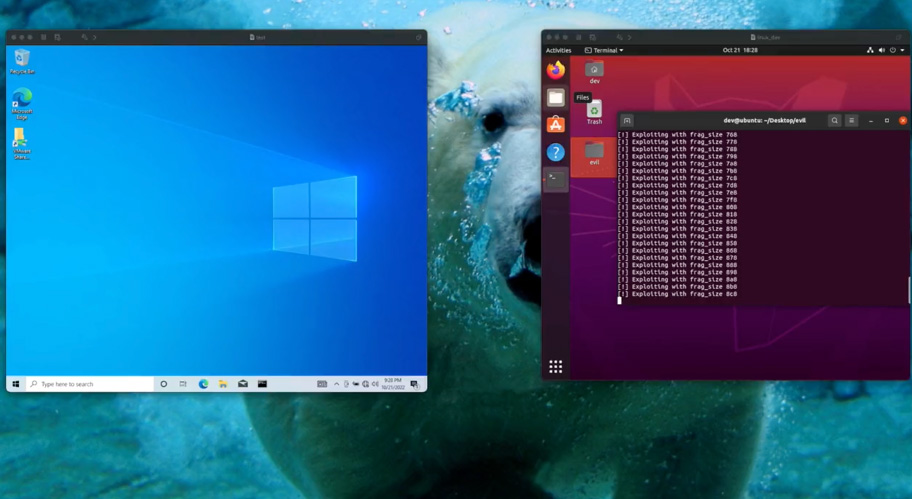

Nowa krytyczna podatność prowadząca do zdalnego wykonania kodu (RCE), dotycząca wielu usług związanych z platformą Microsoft Azure, może zostać wykorzystana przez atakujących do całkowitego przejęcia...