Czym jest Adversarial Exposure Validation i dlaczego to ważne?

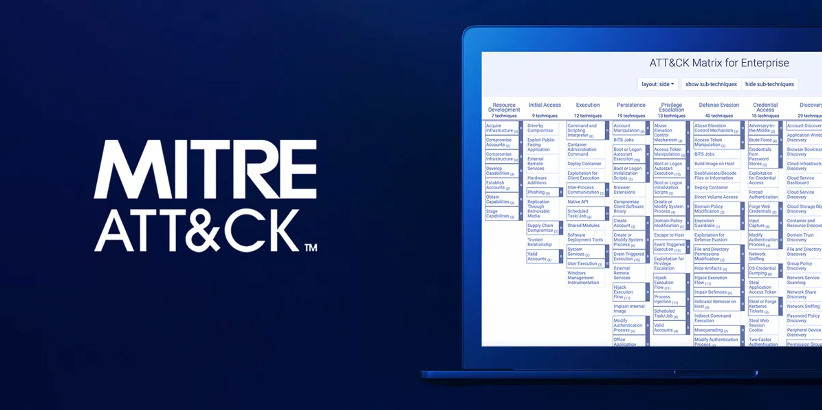

W świecie, gdzie cyberzagrożenia są coraz bardziej złożone, klasyczne narzędzia i kontrole bezpieczeństwa często nie wystarczają, by zapobiec wyszukanym atakom. W odpowiedzi rośnie znaczenie podejść,...