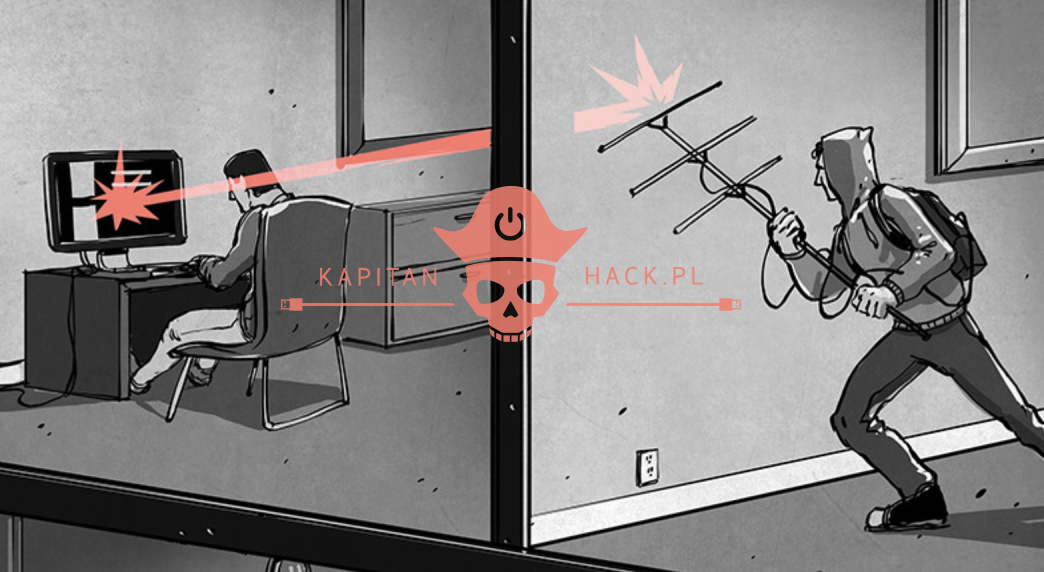

TEMPEST w połączeniu z GNU Radio umożliwia podsłuchiwanie danych przesyłanych przez urządzenia peryferyjne!

Nietypowe metody podsłuchu bądź wykradania danych z komputerów od zawsze były interesujące nie tylko dla świata cyberprzestępczości i agencji wywiadowczych. W szczególności, jeśli są podobne do tych rodem z filmów science fiction i odbiegają od rzeczywistości. Okazuje się, że technologia zmienia się bardzo szybko a science fiction staje się realizmem. W tym artykule opiszemy kolejna nietypową metodę wykradania danych z kabli VGA/HDMI wykorzystującą emisję fal radiowych urządzeń peryferyjnych.

Podczas korzystania z komputera, oglądania filmów na YouTube, czy rozmów przez telefon możemy nawet nie wiedzieć, że ktoś nas może zdalnie podsłuchać i to bez fizycznej ingerencji w oprogramowanie komputerowe, czy nawet w sprzęt. Badacze udowodnili, że można zebrać i zrekonstruować emisje RF z naszych monitorów, klawiatur i innych urządzeń peryferyjnych. A wszystko dzięki użyciu techniki wywodzącej się z agencji rządowych, która wolałaby pozostać anonimowa. Nic niestety nie trwa wiecznie, więc od jakiegoś czasu jest dostępna dla wszystkich dzięki magii oprogramowania radiowego. Projekt ma duże szanse osiągnięcia popularności dzięki platformie radiowej GNU z pakietem gr-tempest autorstwa Federico La Rocca.

Wstęp

TEMPEST odnosi się do techniki, która jest używana do podsłuchiwania sprzętu elektronicznego przez ukryte emisje fal radiowych (a także przez dźwięki i wibracje). Cała elektronika emituje pewnego rodzaju ukryte sygnały RF, a przechwytywanie i przetwarzanie tych sygnałów umożliwia odzyskanie niektórych danych. Na przykład ukryte sygnały z ekranu komputera można przechwycić i przekonwertować z powrotem na obraz tego, co wyświetla ekran.

Do niedawna mogliśmy w tym zakresie polegać na programie open source autorstwa Martina Marinova o nazwie TempestSDR. Program ten pozwalał innym narzędziom do emisji radiowej takim jak RTL-SDR przeprowadzać ciekawe eksperymenty TEMPEST z monitorami komputerowymi i telewizyjnymi. Jednak TempestSDR zawsze był trochę trudny do skonfigurowania i używania.

Niedawno została wydana nowa wersja programu TempestSDR GNU Radio o nazwie gr-tempest. Obecnie implementacja wymaga starszego GNU Radio 3.7, ale w źródłach na GitHub można znaleźć już wersję kompatybilna z 3.8. Co ciekawe autor pokusił się o przeprowadzenie testów na sygnałach HDMI oraz VGA.

Wdrożenie GNU Radio jest dobrym punktem wyjścia do dalszych eksperymentów i mamy nadzieję, że w przyszłości zobaczymy więcej zmian.

Twórcy opublikowali również film (poniżej), który pokazuje kod z niektórymi nagranymi danymi. Wydali również nagrane dane, z linkami dostępnymi na GitHub. Nie jest jasne, którego SDR użyli, ale zakładamy, że użyli SDR szerokopasmowego, ponieważ odzyskany obraz jest dość wyraźny.

O innych metodach wykradania danych np. poprzez drgania wentylatora lub obrazy wyświetlane na monitorze oraz innych pisaliśmy na Hacku tutaj.