Uwaga na e-maile o naruszeniu praw autorskich! Instalują ransomware LockBit

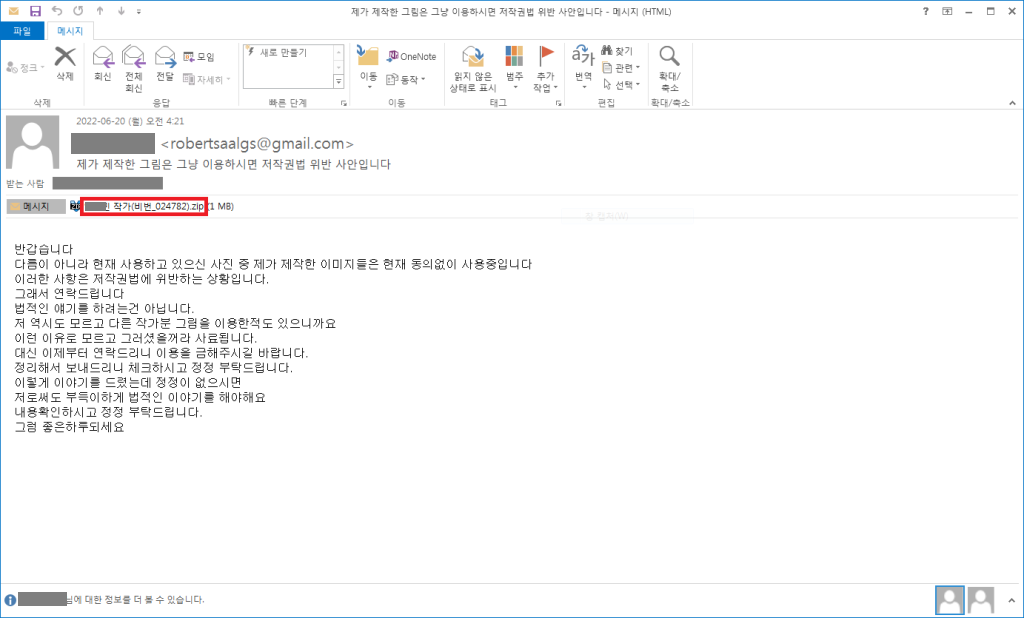

Grupy przestępcze korzystające z ransomware LockBit 2.0 wykorzystują ciekawą sztuczkę, aby nakłonić ludzi do zainfekowania swoich urządzeń. Ukrywają ransomware w mailach z roszczeniem dotyczącym praw autorskich i tym sposobem udaję im się nakłonić użytkowników do pobrania złośliwego oprogramowania.

Odbiorcy tych e-maili są ostrzegani o naruszeniu praw, rzekomo wykorzystując pliki multimedialne bez licencji twórcy. Maile te żądają od odbiorcy usunięcia naruszających praw treści ze swoich stron internetowych, w przeciwnym razie grożą im działania prawne.

E-maile, zauważone przez analityków z AhnLab w Korei, nie określają w treści, które pliki zostały nieuczciwie wykorzystane, a zamiast tego informują odbiorcę o konieczności pobrania i otwarcia załączonego pliku.

Analiza techniczna

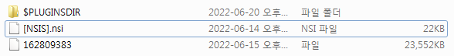

Załącznik jest chronionym hasłem archiwum ZIP zawierającym skompresowany plik, który z kolei posiada plik wykonywalny w formacie PDF.

W rzeczywistości plik jest instalatorem NSIS. Powodem takiego opakowania i ochrony hasłem jest uniknięcie wykrycia przez narzędzia zabezpieczające pocztę elektroniczną.

Jeśli ofiara otworzy rzekomy „PDF”, aby dowiedzieć się, jakie multimedia są wykorzystywane nielegalnie, malware załaduje i zaszyfruje urządzenie za pomocą ransomware LockBit.

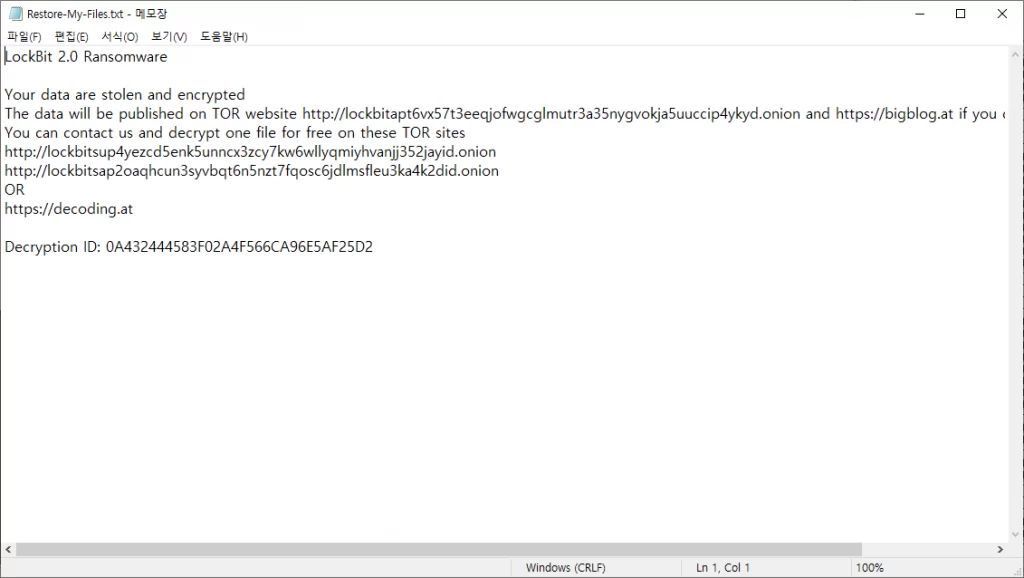

Zaszyfrowany plik ma rozszerzenie o nazwie .lockbit, ponadto folder zawiera komunikat o nazwie „Restore-My-Files.txt”.

LockBit na szczycie

Według opublikowanego dzisiaj raportu „Threat Pulse” firmy NCC Group za maj 2022 r., LockBit 2.0 stanowił 40% wszystkich (236) ataków ransomware zgłoszonych w tym miesiącu.

W samym maju operacja ransomware Lockbit odnotowała aż 95 ofiar, podczas gdy Conti, BlackBasta, Hive i BlackCat łącznie 65.

Podsumowanie

Nie powinno nikogo dziwić, że LockBit wykorzystuje łamanie praw autorskich jako taktykę dystrybucji malware. Jest to powszechna przynęta, która jest obecnie wykorzystywana w kilku kampaniach dystrybucji wielu malware.

Jeśli odebrany mail nie podaje żadnych konkretnych szczegółów dotyczących naruszenia lub wymagane jest otwarcie załączonych plików w celu obejrzenia szczegółów, to jest wysoce prawdopodobne, że natknęliśmy się na ransomware.

Użytkownicy mogą uruchamiać załączone złośliwe pliki nie zdając sobie sprawy, ponieważ wiadomości e-mail mogą zawierać nazwę prawdziwej osoby lub firmy, którą znają lub z którą współpracują. Dlatego należy być bardzo ostrożnym pobierając takie załączniki.