Uwaga na zaawansowany Crypto Scam

W tym roku pojawiły się nowe ataki socjotechniczne wykorzystujące kombinację udawanego romansu oraz obietnicy ogromnych zysków w kryptowalutach. Przestępcy zwabiają niczego niepodejrzewające ofiary do instalowania fałszywych aplikacji, wykorzystując legalne oprogramowanie iOS, takie jak TestFlight i Web Clips.

Firma Sophos ajmująca się cyberbezpieczeństwem, nazwała tę kampanię „CryptoRom”, scharakteryzowała ją jako szeroko zakrojone globalne oszustwo.

„Ten styl oszustwa cybernetycznego, znany jako sha zhu pan (杀猪盘) — dosłownie „talerz do rzeźni świń” — jest dobrze zorganizowaną, złożoną operacją, która wykorzystuje kombinację socjotechniki często skoncentrowanej na romansach i spreparowanych aplikacjach finansowych. Tworzone są strony internetowe mające na celu usidlenie ofiar i kradzież ich oszczędności po zdobyciu ich zaufania” – powiedział analityk Sophos Jagadeesh Chandraiah w raporcie opublikowanym w zeszłym tygodniu

Kampania działa poprzez zbliżanie się do potencjalnych celów za pomocą aplikacji randkowych, takich jak Bumble, Tinder, Facebook Dating i Grindr, przed przeniesieniem rozmowy do aplikacji do przesyłania wiadomości, takich jak WhatsApp, a następnie nakłaniania ofiar do zainstalowania aplikacji do handlu kryptowalutami, która ma naśladować popularne marki i blokować możliwość wypłacania z niej swoich funduszy.

Poprzednie warianty podobnego oszustwa socjotechnicznego zaobserwowane w październiku 2021 r. Wykorzystywały podobnie wyglądające odsłony na App Store, aby nakłaniać ludzi do instalowania aplikacji na iOS, nie wspominając już o nadużywaniu programu Apple Developer Enterprise Program do wdrażania podejrzanych profili obsługi mobilnej w celu dystrybucji złośliwego oprogramowania.

Jednak nowa fala ataków obserwowana przez Sophos wykorzystuje platformę testów beta TestFlight firmy Apple i funkcję zarządzania urządzeniami o nazwie Web Clips, która umożliwia umieszczanie adresów URL do określonych stron internetowych na ekranie głównym urządzeń z systemem iOS, tak jak w przypadku tradycyjnej aplikacji.

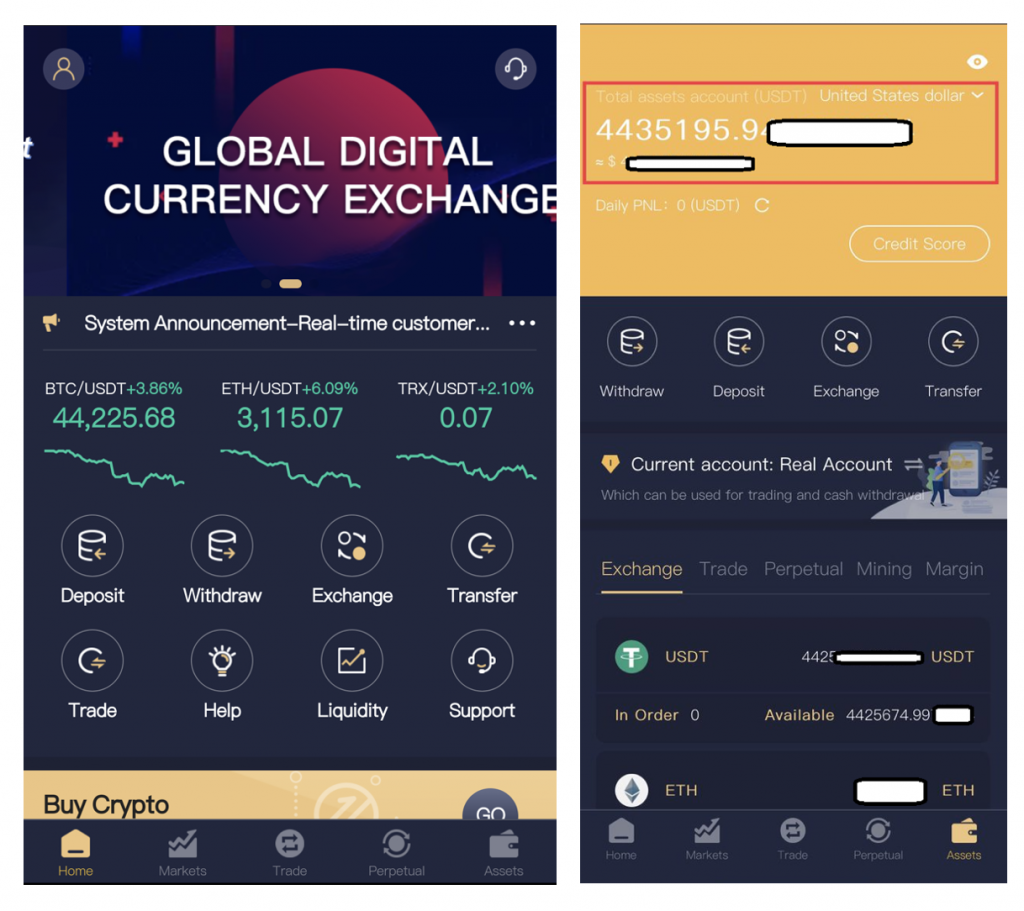

Po zainstalowaniu oszuści obiecują osobom ogromne zyski finansowe w zamian za dokonanie inwestycji pieniężnej, sztucznie manipulując liczbami i wykresami w fałszywej aplikacji, aby „wzmocnić oszustwo” i przekonać ofiary, że zarabiają pieniądze za pośrednictwem platformy. Oczywiście wpłaconych pieniędzy na „giełdę” czy „portfel” nie da się już wypłacić, mimo że oszuści informują, że wartość aktywów została kilkukrotnie pomnożona. Machina sama się napędza i nakładania do jeszcze większych wpłat.

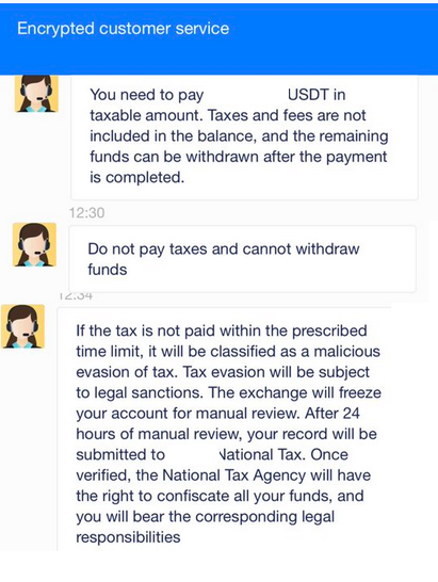

Oszustwo niestety nie kończy się tylko na nakłonieniu ofiar do inwestowania. Kiedy ofiary próbują wypłacić środki ze swoim dużym „zyskiem”, oszuści używają aplikacji, aby poinformować ich, że muszą zapłacić „podatek” w wysokości 20% swoich zysków, zanim środki będą mogły zostać wypłacone – i grożą, że wszystkie ich inwestycje zostać skonfiskowane przez organy podatkowe, jeśli nie zapłacą.

Oszustwa CryptoRom nadal rozwijają się dzięki połączeniu socjotechniki, fascynacji światem kryptowalut, obietnicom zysków oraz zafałszowanym aplikacjom. Oszustwa te są dobrze zorganizowane i wprawione w identyfikowaniu i wykorzystywaniu podatnych użytkowników na podstawie ich sytuacji, zainteresowań i poziomu umiejętności technicznych. Ci, którzy zostali wciągnięci w oszustwo, stracili dziesiątki tysięcy dolarów.

SophosLabs zgłosił Apple i Google wszystkie witryny i aplikacje związane z CryptoRom, ale jedyną długoterminową poprawką zapobiegającą tym oszustwom jest reakcja zbiorowa. Organizacje zajmujące się mediami społecznościowymi powinny ostrzegać użytkowników o tych oszustwach, wykrywać wzorce i usuwać fałszywe profile nakłaniające do inwestycji. Na koniec Apple i Google powinny ostrzec użytkowników, że nowo zainstalowane „ładowane z boku” aplikacje nie pochodzą z oficjalnych źródeł.