Uwaga! Podłączenie do tej sieci WiFi może uszkodzić funkcje na smartfonie

W systemie operacyjnym Apple iOS wykryto złośliwy bug sieci WiFI, który skutecznie uniemożliwia iPhone’owi dalsze korzystanie z funkcji WiFi.

Problem został zauważony przez badacza bezpieczeństwa Carla Schou, który odkrył, że funkcjonalność Wi-Fi telefonu zostaje trwale wyłączona po uzyskaniu dostępu do sieci Wi-Fi o nietypowej nazwie „%p%s%s%s%s%n”. Nawet po ponownym uruchomieniu telefonu lub zmianie nazwy złośliwej sieci czy zmianie nazwy urządzenia, problem nie znika.

Błąd może mieć poważne implikacje, ponieważ hackerzy mogą wykorzystać ten problem do zakładania fałszywych hotspotów Wi-Fi o danej nazwie, aby złamać funkcje sieci bezprzewodowej urządzenia.

Na profilu odkrywcy błędu zachowanie telefonu po próbie podłączenia do złośliwej sieci –

LINK

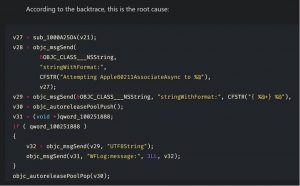

Problem wynika prawdopodobnie z błędu formatowania ciągu znaków i w sposobie, w jaki iOS analizuje dane wejściowe SSID, wywołując w tym procesie odmowę usługi.

Jeśli chodzi o możliwość wykorzystania tego błędu przez cyberprzestępców, to nie słychać na razie o takich przypadkach. W końcu, aby wywołać ten błąd, użytkownik musi sam połączyć się z tą Wi-Fi o dziwnej nazwie, gdzie SSID jest widoczny dla ofiary.

Poniżej widzimy jeszcze fragment kodu systemu iOS, który prawdopodobnie jest odpowiedzialny ze ten bug: