Uwaga! Wiele krytycznych podatności Zero-Day w aplikacjach Adobe

Firma Adobe wydała kilka dni temu dużą aktualizacje zawierającą poprawki wielu krytycznych podatności. Luki dotyczyły aż 12 różnych produktów. Najważniejsza była jednak podatność zero-day dotyczącą programu Adobe Reader, która jest aktywnie wykorzystywana w środowisku Windows.

Lista zaktualizowanych aplikacji obejmuje: Adobe Experience Manager, Adobe InDesign, Adobe Illustrator, Adobe InCopy, Adobe Genuine Service, Adobe Acrobat and Reader, Magento, Adobe Creative Cloud Desktop Application, Adobe Media Encoder, Adobe After Effects, Adobe Medium i Adobe Animate.

W biuletynie bezpieczeństwa firma przyznała, że wada „została wykorzystana na wolności w ograniczonych atakach na użytkowników programu Adobe Reader w systemie Windows”. Zero-Day jest sklasyfikowany jako CVE-2021-28550 i dotyczy błędu wykonania dowolnego kodu, który może pozwolić atakującym na użycie praktycznie dowolnego polecenia w systemach docelowych.

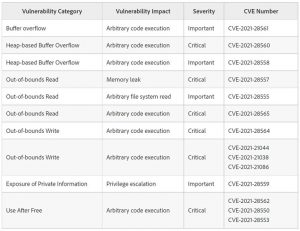

Poniżej lista najważniejszych załatanych podatności:

Chociaż ataki ukierunkowane wymierzone były w użytkowników programu Adobe Reader w systemie Windows, problem dotyczy zarówno wersji Acrobat DC, Acrobat Reader DC, Acrobat 2020, Acrobat Reader 2020, Acrobat 2017 i Acrobat Reader 2017 dla systemu Windows oraz macOS.

W programach Adobe Acrobat i Reader usunięto 10 krytycznych i cztery ważne luki w zabezpieczeniach, a następnie naprawiono pięć krytycznych usterek w programie Adobe Illustrator, które mogą prowadzić do wykonania dowolnego kodu w kontekście użytkownika. Firma Adobe przyznała organizacji FortiGuard Labs z firmy Fortinet zgłoszenie trzech z pięciu luk w zabezpieczeniach programu Adobe Illustrator.

W sumie 43 luki w zabezpieczeniach zostały rozwiązane we wtorkowej aktualizacji zbiorczej. Użytkownikom zaleca się jak najszybszą instalacje poprawek, aby zminimalizować ryzyko związane z atakami.