Windows Hello oszukane obrazem w podczerwieni

Używalność technologii biometrycznego uwierzytelnienia zaczyna się rozkręcać. Jest wdrażana w dużych organizacjach, które starają się wprowadzać rozwiązania bez hasła. Ma to pomóc złagodzić liczne zagrożenia – dedykowane ataki czy próby przejęcia.

Aktualnie, jednym z najczęściej stosowanych systemów uwierzytelniania bez hasła jest Windows Hello, o którym pisaliśmy już przy okazji premiery tutaj. System ten, wbudowany jest w Windows 10 i umożliwia logowanie bez hasła za pomocą kodu PIN, odcisku palca lub rozpoznawania twarzy. Według Microsoft, Windows Hello jest używany przez 85 procent użytkowników Windows 10, tak to są oficjalne dane…

Badacze z CyberArk ominęli Windows Hello wykorzystując jedynie obraz w podczerwieni ze zdjęciem właściciela urządzenia.

Odkryta przez badacza bezpieczeństwa Omera Tsarfati, luka dotyczyła funkcji rozpoznawania twarzy Windows Hello, a dokładniej sposobu, w jaki Windows Hello przetwarzał dane z kamer internetowych podłączonych przez USB.

Podczas gdy większość użytkowników zdaje sobie sprawę, że mogliby użyć kamery internetowej do uwierzytelnienia się na komputerze z systemem Windows 10, Tsarfati odkrył, że Windows Hello obsługuje również wejście z kamery na podczerwień.

Odkrył, że proces weryfikacji wejścia wideo dla podczerwieni był niewystarczający lub porównywalny z tym w przypadku normalnych kamer (RGB).

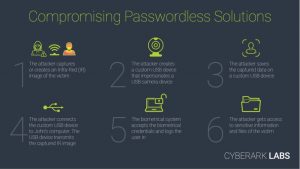

W testach przeprowadzonych na początku tego roku Tsarfati odkrył, że atakujący może podłączyć złośliwe urządzenie USB zaprojektowane do naśladowania kamery internetowej USB do komputera z systemem Windows 10, a następnie użyć go do przesłania obrazu w podczerwieni twarzy właściciela urządzenia.

Podczas gdy w normalnych okolicznościach osoba atakująca nie byłaby w stanie przesłać statycznego obrazu do Windows Hello, te same zasady nie dotyczyły wejścia na podczerwień, a badacz CyberArk z powodzeniem ominął proces uwierzytelniania i uzyskał dostęp do zablokowanego urządzenia. Do użycia tego wektora ataku wymagany jest dostęp fizyczny.

Microsoft po szybkiej konsultacji z CyberArk, naprawił tę lukę, śledzoną jako CVE-2021-34466, na początku tego tygodnia, w ramach wtorkowych aktualizacji zabezpieczeń.

Użytkownicy systemu Windows 10, zwłaszcza na urządzeniach firmowych, na których często włączone jest uwierzytelnianie bez hasła, powinni jak najszybciej wykonać aktualizację zabezpieczeń.

Film o obejściu Windows Hello oraz techniczny opis całego ataku dostępny jest na blogu CyberArk tutaj.

Badanie przeprowadzone przez odkrywców podatności pokazuje, w jaki sposób system, taki jak Windows Hello, który pośrednio ufa urządzeniom peryferyjnym, może narazić komputer na kompromitacje. W niektórych przypadkach te dane wejściowe mogą zawierać „publiczne” dane, takie jak twarz osoby, co może powodować dodatkowe problemy z prywatnością.

Proof of Concept ataku pokazuje, że każde urządzenie USB można sklonować, a każde urządzenie USB może podszywać się pod inne urządzenie USB. Głównym tego powodem jest identyfikacja urządzenia peryferyjnego za pomocą deskryptora dostarczonego przez urządzenie. System operacyjny nie może zweryfikować autentyczności takiego sprzętu, przynajmniej niezgodnie ze specyfikacją USB.