Wykryto podatności w rządowym systemie alarmowania USA

Przewodnicząca Federalnej Komisji Komunikacji (ang. FCC) Jessica Rosenworcel zaproponowała kilka zmian w amerykańskim systemie alarmowym (ang. EAS), które mają na celu wzmocnienie cyberbezpieczeństwa systemów ostrzegania po tym, jak w ubiegłym miesiącu wykryto luki w ich zabezpieczeniach.

Systemy ostrzegania, podobnie jak alerty RCB (Rządowe Centrum Bezpieczeństwa) w Polsce, umożliwiają rządowi federalnemu lub prezydentowi wysyłanie obywatelom ostrzeżeń dotyczących szeregu problemów, w tym potencjalnych niebezpiecznych zdarzeń pogodowych czy zagrożeń terrorystycznych, a nawet informacji o zaginionych dzieciach.

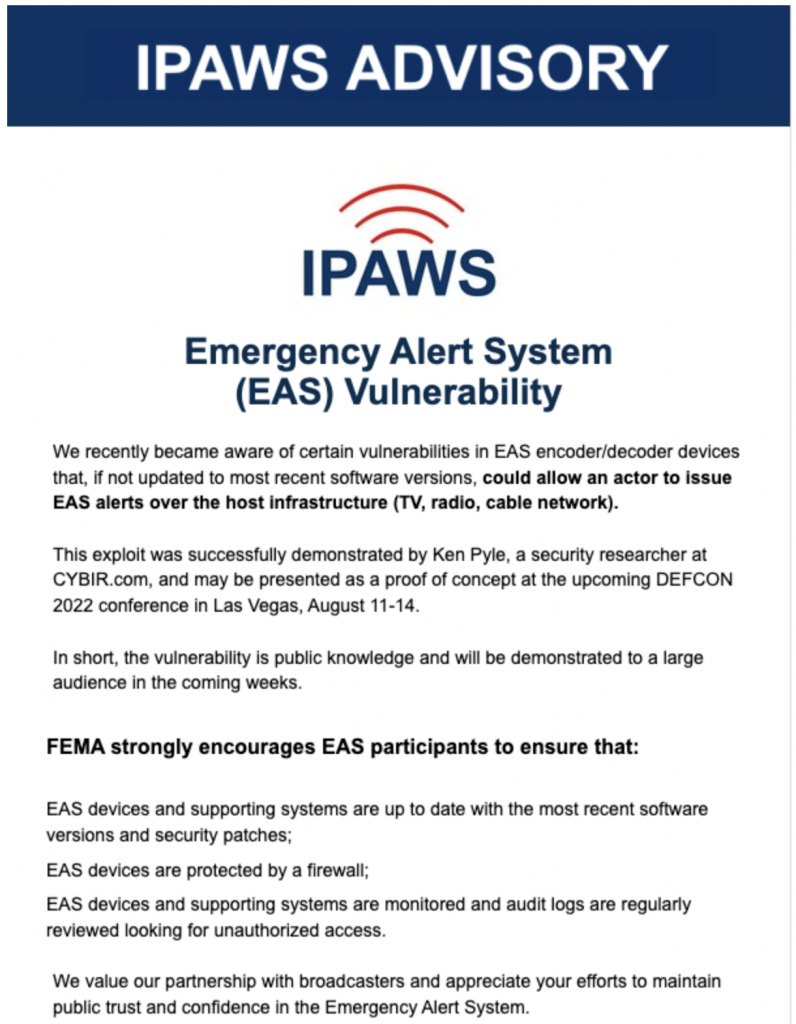

W zeszłym miesiącu Federalna Agencja Zarządzania Kryzysowego (ang. FEMA) wydała ogólnokrajowe ostrzeżenie dla użytkowników EAS, informujące, że w zabezpieczeniach systemu powiadamiania wykryto pewne podatności. Luki te mogą pozwolić cyberprzestępcom na wysyłanie fałszywych alertów za pośrednictwem sieci telewizyjnych, radiowych czy kablowych.

Wyobraźmy sobie, jak szeroką i zaufaną kampanię phishingową można by przeprowadzić, mając dostęp do rządowego systemu powiadamiania kryzysowego. Samo oszustwo milionów ludzi skończyłoby się tragedią, nie mówiąc już o możliwości zasiania masowej paniki.

Odpowiedzialny za wykrycie błędów badacz bezpieczeństwa CYBIR.com Ken Pyle informuje, że jednym z głównych problemów jest fakt, iż FEMA tak naprawdę nie zarządza systemami alarmowania. Są one administrowane przez lokalne stacje, lokalne władze i podmioty stowarzyszone. Każde z nich może z odpowiednim dostępem uruchomić alert (teoretycznie nawet przypadkowo).

Warto tutaj dodać, że subskrypcja takich powiadomień w USA jest dobrowolna i nie działa automatycznie (jak na przykład w Polsce). Liczba osób otrzymujących powiadomienia EAS w Stanach jest z pewnością znacznie mniejsza niż adresatów polskiego RCB.

Niestety szczegółów podatności nie znamy i znać nie będziemy, ponieważ jest to tajemnica rządu USA. Wiemy natomiast, że system ten nie jest bezpieczny i może być w najbliższym czasie atakowany. Powiadomienie o tym fakcie dostali też wszyscy użytkownicy.

Rosenworcel przedstawiła w tym tygodniu propozycję, by od uczestników EAS wymagane było zgłaszanie naruszeń sprzętu EAS oraz by zarówno jego użytkownicy, jak i uczestnicy programu Wireless Emergency Alerts „corocznie poświadczali posiadanie planu zarządzania ryzykiem cyberbezpieczeństwa”. Nowe przepisy zobowiązywałyby ponadto uczestników do „zastosowania wystarczających środków bezpieczeństwa, aby zapewnić poufność, integralność i dostępność ich odpowiednich systemów ostrzegania”. Dostawcy usług bezprzewodowych byliby zobligowani do podjęcia kroków w celu zapewnienia, że na urządzeniach konsumenckich wyświetlane są tylko legalne i prawdziwe ostrzeżenia.

Alert FEMA z zeszłego miesiąca nie precyzował problemów w systemie ostrzegawczym, ale informował, że występują one w tych koderach/dekoderach EAS, które nie zostały zaktualizowane do najnowszych wersji oprogramowania.

Agencja zaznaczyła, że luka jest powszechnie znana, a nawet została zademonstrowana przez Pyle’a na konferencji DEF CON 2022 w Las Vegas.

Jak powiedział sekretarz prasowy FEMA Jeremy Edwards, agencja współpracuje z FCC, aby pomóc „partnerom nadawczym w rozwiązaniu tego problemu”.

FCC „wcześniej ostrzegała podmioty lokalne transmitujące EAS o tej luce i zachęcała je do zabezpieczenia sprzętu poprzez instalowanie aktualnych poprawek zabezpieczeń i korzystanie z zapór sieciowych” – czytamy w komunikacie Komisji. „Biuro ponownie wzywa wszystkich partnerów EAS, niezależnie od marki i modelu posiadanego sprzętu EAS, do aktualizacji software oraz firmware urządzeń do najnowszych wersji zalecanych przez producenta i jak najszybszego zabezpieczenia sprzętu za odpowiednio skonfigurowaną zaporą sieciową”.

Agencja dodała, że każda organizacja, która nie odbiera lub nie przesyła wiadomości EAS podczas testów krajowych lub rzeczywistych sytuacji awaryjnych z powodu awarii sprzętu, naraża użytkowników powiadomień na duże ryzyko.

Naszym zdaniem jest to bardzo ciekawy temat, pokazujący, że zagrożenie cybernetyczne może przyjść do nas z każdej strony – szczególnie tam, gdzie się tego nie spodziewamy. Na szczęście system ostrzegania RCB w Polsce jest dobrze kontrolowany i zabezpieczony centralnie – nie polega na lokalnych, przestarzałych urządzeniach, jak w USA.