Złośliwa kampania EtherHiding wykorzystuje infrastrukturę Binance

Niedawno zaobserwowano, że ugrupowania cyberprzestępcze udostępniają złośliwy kod, wykorzystując kontrakty Binance Smart Chain (BSC) w ramach czegoś, co zostało opisane jako „kolejny poziom kuloodpornego hostingu”.

Złośliwa kampania wykryta dwa miesiące temu otrzymała kryptonim EtherHiding, a opisało ją dokładnie GuardioLabs.

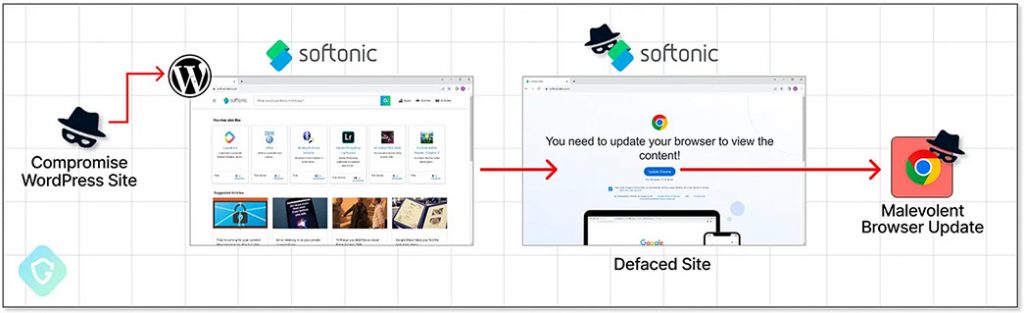

Ten nowatorski sposób działania stanowi podstawę najnowszej odsłony trwającej kampanii, która wykorzystuje zainfekowane witryny WordPress do wysyłania niczego niepodejrzewającym odwiedzającym fałszywego ostrzeżenia o konieczności aktualizacji ich przeglądarek. Ostatecznie prowadzi to, rzecz jasna, do wdrożenia złośliwego oprogramowania kradnącego informacje, takiego jak Amadey, Lumma lub RedLine.

Kampania ClearFake → EtherHiding

W ciągu ostatnich dwóch miesięcy mieliśmy do czynienia z kolejną kampanią rozpowszechniania złośliwego oprogramowania typu „Fake-Update”. W trakcie ataku witryna zostaje zasłonięta przez bardzo wiarygodną nakładkę wymagającą od użytkownika aktualizacji przeglądarki, zanim będzie mógł uzyskać dostęp do witryny. Fałszywa aktualizacja okazuje się złośliwym oprogramowaniem kradnącym informacje.

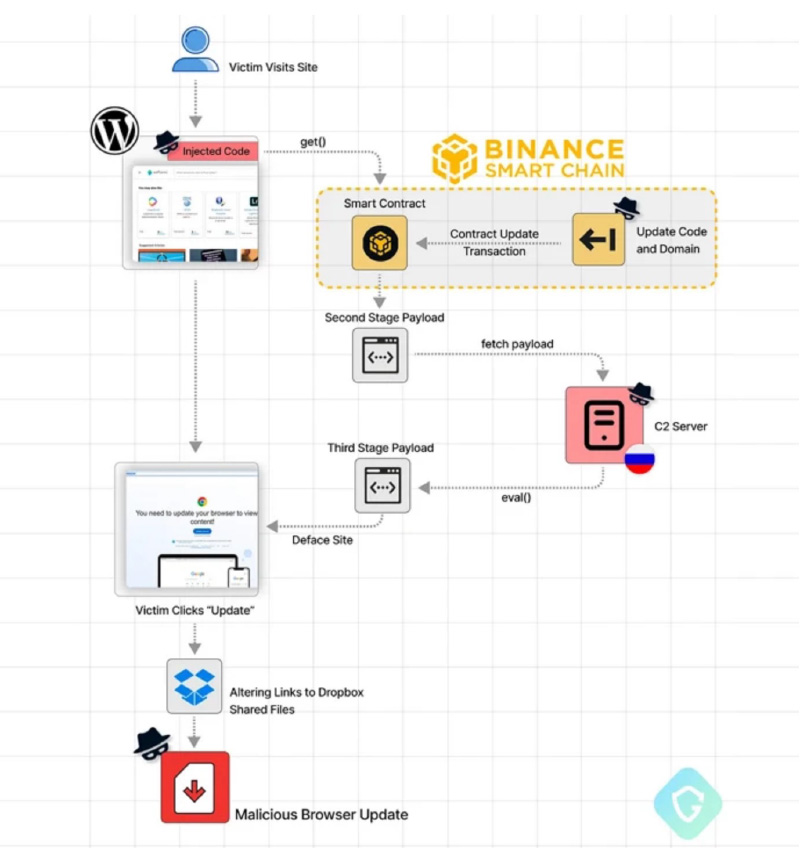

Kampania ta, nazwana „ClearFake”, rozpoczyna atak na witryny WordPress, w których napastnicy osadzają ukryty kod JS. Początkowy kod jest wstrzykiwany do stron artykułów i pobiera ładunek drugiego etapu z serwera kontroli C&C, który następnie przeprowadza dalsze infekowanie witryny.

Korzystając z tej metody, osoba atakująca jest w stanie zdalnie i natychmiastowo zmodyfikować proces infekcji i wyświetlić dowolny komunikat. Może zmieniać taktykę, aktualizować zablokowane domeny i usuwać wykryte ładunki bez ponownego uzyskiwania dostępu do witryn WordPress. W przypadku „ClearFake” kod drugiego etapu był hostowany na platformie Cloudflare Workers. Było to skuteczne, dopóki CloudFlare nie zablokował tych kont i domen, potencjalnie zatrzymując całą kampanię.

Skąd tutaj Binance?

W ewolucji „ClearFake” widzimy, że przestępcy wprowadzili nowatorską metodę hostowania złośliwego kodu zarówno anonimowo, jak i bez żadnych ograniczeń – prawdziwy hosting „kuloodporny” zapewniany przez technologię Blockchain.

W najnowszej serii ataków do zainfekowanych witryn wstrzykiwany jest zaciemniony kod JavaScript, którego zadaniem jest wysyłanie zapytań do inteligentnego łańcucha BNB poprzez utworzenie smart kontraktu (ang. smart contract) z adresem blockchain kontrolowanym przez osobę atakującą.

Celem jest pobranie skryptu drugiego etapu, który z kolei ściąga ładunek trzeciego etapu z serwera C&C w celu wyświetlenia zwodniczych powiadomień o aktualizacjach przeglądarki. Jeśli ofiara kliknie przycisk aktualizacji na fałszywej nakładce, zostanie przekierowana do pobrania złośliwego pliku wykonywalnego z Dropboxa lub innych legalnych usług hostingu plików.

Chociaż adres blockchain i powiązany z nim kontrakt zostały oznaczone jako wykorzystane w schemacie phishingu, hostowanie go w zdecentralizowanej usłudze oznacza, że obecnie nie ma możliwości interwencji żadnych dostawców czy służb i przerwania łańcucha ataków.

„Ponieważ nie jest to adres używany do żadnej działalności finansowej ani innej, na którą można nakłonić ofiary do przekazania środków lub innego rodzaju własności intelektualnej, odwiedzający zainfekowane witryny WordPress nie mają pojęcia, co dzieje się pod maską” – wyjaśniają odkrywcy ataku.

„Smart-kontrakt, oznaczony jako fałszywy, złośliwy czy inny, nadal jest dostępny w Internecie i dostarcza szkodliwą funkcję”.

Jako że wtyczki stają się poważną powierzchnią ataku dla WordPressa, zaleca się, aby użytkownicy polegający na systemie zarządzania treścią (CMS) przestrzegali najlepszych praktyk bezpieczeństwa i aktualizowali swoje systemy najnowszymi łatkami, usuwali niechcianych administratorów oraz stosowali silne hasła.