Zobacz, jak można śledzić użytkowników poprzez potwierdzenia dostarczenia w komunikatorach. Duże zagrożenie!

Niedawno natrafiliśmy na ciekawą publikację, w której badacze pokazują nowy, nieoczywisty wektor naruszenia prywatności w popularnych komunikatorach, takich jak WhatsApp czy Signal. Chodzi o tzw. silent delivery receipts – czyli potwierdzenia dostarczenia wiadomości, które są automatycznie wysyłane, ale nie wywołują żadnego powiadomienia u odbiorcy. Dzięki temu atakujący mogą „pingować” czyjś telefon (lub inny podłączony sprzęt) z dużą częstotliwością, zupełnie niezauważeni – i uzyskiwać przy tym prywatne dane.

Zagrożenie, którego nie jesteśmy świadomi

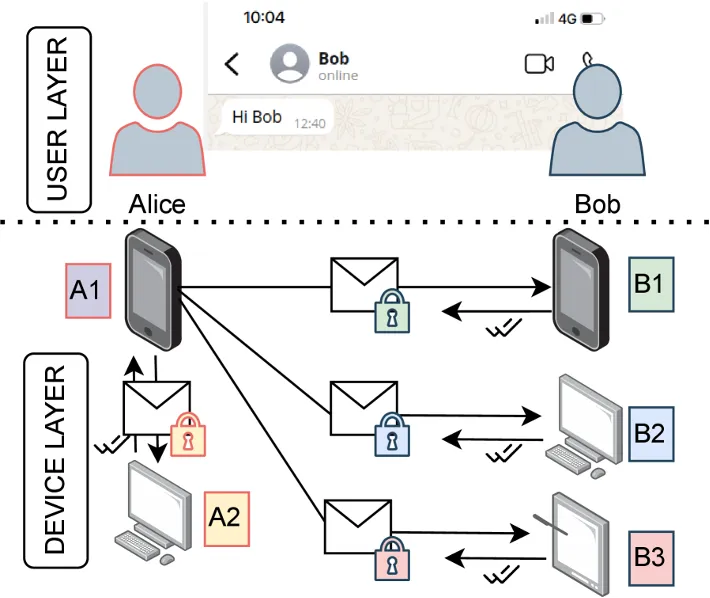

Ponad 3 miliardy osób na świecie korzysta dziś z mobilnych komunikatorów, które stały się podstawowym narzędziem komunikacji prywatnej i zawodowej. Poza zwykłą wymianą wiadomości wiele z tych aplikacji oferuje funkcje takie jak potwierdzenia dostarczenia i odczytu – informujące, że wiadomość dotarła do odbiorcy. Autorzy pracy pokazują, w jaki sposób mechanizm potwierdzeń dostarczenia może stwarzać poważne zagrożenie dla prywatności.

Badacze wykorzystali specjalnie skonstruowane wiadomości, które wywołują potwierdzenia dostarczenia w sposób niewidoczny dla odbiorcy. Pozwala to „pingować” dowolnego użytkownika bez jego wiedzy i zgody. Przy odpowiednio wysokiej częstotliwości takich zapytań możliwe jest uzyskanie informacji o stanie online ofiary i jej aktywności – na przykład o tym, czy ekran urządzenia jest włączony czy wyłączony.

Co więcej, analiza odpowiedzi umożliwia ustalenie liczby aktywnych urządzeń przypisanych do konta, ich systemów operacyjnych, a także przeprowadzenie ataków wyczerpujących zasoby, takich jak szybkie rozładowywanie baterii czy wykorzystanie pakietów danych – i to wszystko bez wzbudzenia jakiegokolwiek powiadomienia po stronie ofiary.

Ze względu na ogromną popularność podatnych komunikatorów – przede wszystkim WhatsAppa i Signala – oraz fakt, że do ataku wystarcza sam numer telefonu, autorzy wskazują na pilną potrzebę zmian projektowych, które wyeliminują tę lukę.

Na czym polega zagrożenie?

- Komunikatory end-to-end-szyfrowane (E2EE), jak WhatsApp i Signal, muszą używać potwierdzeń dostarczenia, by zapewnić prawidłowe dostarczanie i zabezpieczenia (np. forward secrecy).

- Autorzy badania odkryli, że wysyłając odpowiednio kreatywne wiadomości (np. reakcje emoji, edycje lub usunięcia), można wywołać „delivery receipt” bez jakiejkolwiek widocznej akcji dla ofiary – bez powiadomienia, bez historii czatu, często nawet gdy kontakt nie istnieje.

Oznacza to, że praktycznie każdy, kto zna numer telefonu ofiary, może zacząć ją śledzić, bez potrzeby bycia zapisanym w jej kontaktach albo prowadzenia rozmowy.

Co da się wywnioskować – jak może wyglądać ofensywa

Atakujący może uzyskać wiele wrażliwych informacji jedynie na podstawie analizy potwierdzeń dostarczenia:

- Ile i jakich urządzeń używa ofiara (smartfon, komputer, tablet itp.). W konfiguracji multi-device każde urządzenie wysyła niezależne potwierdzenie – co pozwala zidentyfikować, czy ktoś używa tylko telefonu, czy także laptopa czy desktopu.

- Czy urządzenie jest online, a nawet kiedy ostatnio było – z dokładnością do sekund. To pozwala śledzić aktywność, pory dnia, miejsca (np. dom, praca).

- Zachowanie użytkownika – np. czy ma włączony ekran, czy aplikacja działa na pierwszym planie, czy zminimalizowana; na tej podstawie można wnioskować, czy użytkownik akurat używa telefonu, czy np. śpi lub ma telefon w kieszeni.

- Rodzaj i system urządzenia— różne systemy operacyjne (iOS, Android, Windows, macOS, Web) i ich implementacje reagują inaczej na potwierdzenia, co pozwala – przy dość drobiazgowej analizie – „odcisnąć” właściwości sprzętu / klienta.

- Wreszcie – atak można wykorzystać ofensywnie: przeciążając urządzenie – zalewając je ogromem komunikatów. Może to prowadzić do wyczerpania baterii, zużycia transferu danych, a nawet realnej niedostępności usług.

W konkretnych testach przy mocnym ataku telefon potrafił tracić ~14–18% baterii na godzinę, a objętość przesyłanych danych dochodziła do kilku megabajtów na sekundę.

Dlaczego atak działa i kto jest zagrożony

- Atak nie wymaga bycia zapisanym jako kontakt – wystarczy znać numer telefonu.

- Bezpieczeństwo E2EE i multi-device, zamiast chronić prywatność, paradoksalnie ułatwia atak – bo każdy urządzenie reaguje osobno.

- Ofiarą może być każdy: zwykły użytkownik, dziennikarz, urzędnik, polityk – a nawet osoby z bardzo wysokim poziomem ochrony.

- Atak jest trudny do dostrzeżenia: nie ma powiadomień, nic konkretnego nie pojawia się w historii rozmów – użytkownik może nie zauważyć, że coś się dzieje.

Co mogłoby pomóc (i co proponują autorzy)

W pracy zaproponowano kilka możliwych łatek i środków zaradczych:

- Ograniczyć delivery receipts – np. wysyłać je tylko wtedy, gdy komunikacja toczy się między kontaktami lub jeśli użytkownik zezwoli; albo całkowicie usunąć automatyczne potwierdzenia.

- Opóźniać potwierdzenia – np. dodawać losowe opóźnienie, by stracić możliwość wiarygodnego śledzenia czasu odpowiedzi (co niszczy przydatność pomiarów RTT – round-trip-time).

- Lepsza walidacja po stronie klienta/serwera: np. ignorowanie reakcji lub edycji odnoszących się do nieistniejących lub dawnych wiadomości – to uniemożliwia „samopinging” nieistniejącym obiektom.

- Wprowadzenie limitów na liczbę wiadomości/reakcji z jednego konta w danym czasie – by uniemożliwić masowe automatyczne „pingowanie” ofiary.

Wnioski

Artykuł udowadnia, że nawet w szyfrowanych komunikatorach, które reklamują prywatność i bezpieczeństwo, istnieją poważne, ukryte słabości – wynikające z projektowych decyzji dotyczących potwierdzeń dostarczenia wiadomości i wsparcia wielu urządzeń. Silent delivery receipts stanowią precyzyjny kanał boczny (side channel), który pozwala na bardzo niebezpieczne, długotrwałe i niewidoczne śledzenie użytkowników.

Jeśli operatorzy komunikatorów nie zmienią tych mechanizmów, praktycznie każdy użytkownik WhatsAppa lub Signala – dziennikarz, urzędnik, aktywista, zwykły obywatel – może paść ofiarą tej formy śledzenia, i to bez swojej wiedzy.

To ostrzeżenie: szyfrowanie to nie wszystko, a nawet najpopularniejsze aplikacje mogą zawierać poważne luki prywatności – wynikające nie z szyfrowania, ale z samej logiki protokołu i jego implementacji.