Słabe hasła w organizacjach = duża luka bezpieczeństwa

Niedawno otrzymaliśmy wiadomość od firmy zajmującej się cyberbezpieczeństwem. Przeprowadzili audyt w jednej z dużych organizacji, po którym okazało się, że aż 300 kont w Active Directory współdzieli to samo hasło! Firma nie była w ogóle świadoma tego problemu. Wyposażeni w całe szeregi systemów do bezpieczeństwa, zapomnieli o jednej z podstawowych rzeczy – hasłach użytkowników.

Większość firm nie zdaje sobie sprawy, że może również cierpieć przez ten problem. Pojawiające się i stale nurtujące pytania w Działach Bezpieczeństwa/IT odnośnie haseł użytkowników to:

- Czy są one odpowiednio zabezpieczone pod względem polityki złożoności itp. (patrz tutaj)

- Czy inne konta użytkowników posiadają takie samo hasło?

- Czy konta użytkowników posiadają włączone odpowiednie flagi np. hasło nigdy nie wygasa – w szczególności konta administracyjne i serwisowe?

- Czy są konta, które posiadają oddelegowane uprawnienia do zarządzania innymi zasobami?

- Czy są w naszej organizacji zasoby, gdzie w łatwy sposób możemy takie hasło wyodrębnić? (nawet ze zwykłego konta użytkownika) – przykład i problem opisaliśmy tutaj.

…a przecież słabe hasło, niezabezpieczony zasób lub powtarzające się takie samo hasło dla innych kont to duża luka bezpieczeństwa, tym bardziej jeśli problem dotyczy kont o podwyższonych uprawnieniach (uprzywilejowanych), administracyjnych lub takich, które dostają się do danych wrażliwych.

Co to znaczy „słabe hasła”?

Możemy wyróżnić kilka kryteriów dla kont w Active Directory, które określają czy hasło dobrze chroni dostęp do konta i spełnia politykę bezpieczeństwa czy wręcz przeciwnie:

- Hasło nigdy nie wygasa – flaga ustawiana w AD mówiąca o tym czy użytkownik musi zmieniać hasło regularnie, np. co 30 dni. Pozwala to na uniknięcie ataków długofalowych typu offline brute force.

- Hasło nie jest wymagane – flaga ustawiana w AD mówiąca o tym że użytkownik nie musi podawać hasła przy logowaniu do domeny.

- Hasło na konto typu komputer ustawione jest na domyślne – obiekt typu komputer w AD również posiada swoje unikalne hasło. Jeśli nie było ono ustawione ręcznie to komputer generuje je sobie sam, zwykle według dość prostego i znanego powszechnie algorytmu.

- Konto ma puste hasło – hasło dla konta nie zostało ustawione i jest puste. Możliwe jest zalogowanie się pustym hasłem!

- Hasło znajduje się w słowniku słabych haseł dostępnych w Internecie – jeśli hasła w organizacji są typu: „Zima2018” czy „P@ssw0rd” z pewnością nie mogą być uznawane za silne, pomimo, że spełniają politykę haseł w firmie.

- Hasło współdzielone jest z innymi kontami w Active Directory – w organizacjach jest wiele osób mających po kilka kont w domenie. Każda posiada z pewnością inne uprawnienia i służy do czegoś innego. Jednak czy posiada inne hasło?

- Hasło przechowywane jest w postaci „czystego tekstu” lub podatnego Hasha LM – jeśli gdziekolwiek w domenie hasło przetrzymywane jest w postaci prostej do złamania lub po prostu zapisane tekstem wprost, to jest bardzo duża szansa że złośliwe oprogramowanie lub cyberprzestępca z tego skorzysta.

Wszystkie powyższe przypadki mogą świadczyć o tym, że dane środowisko Active Directory jest podatne.

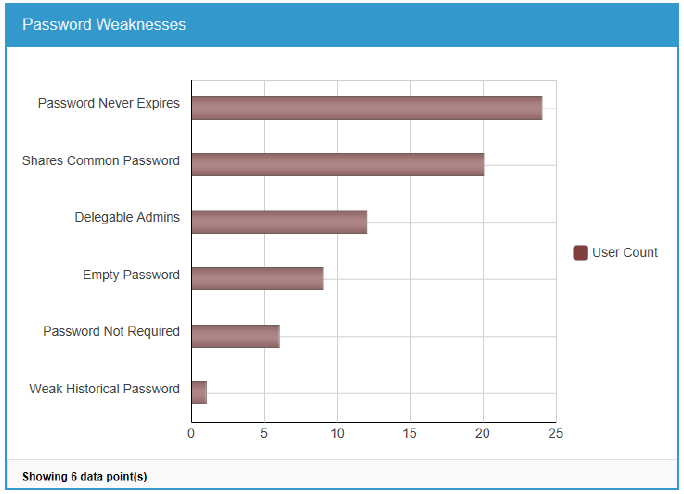

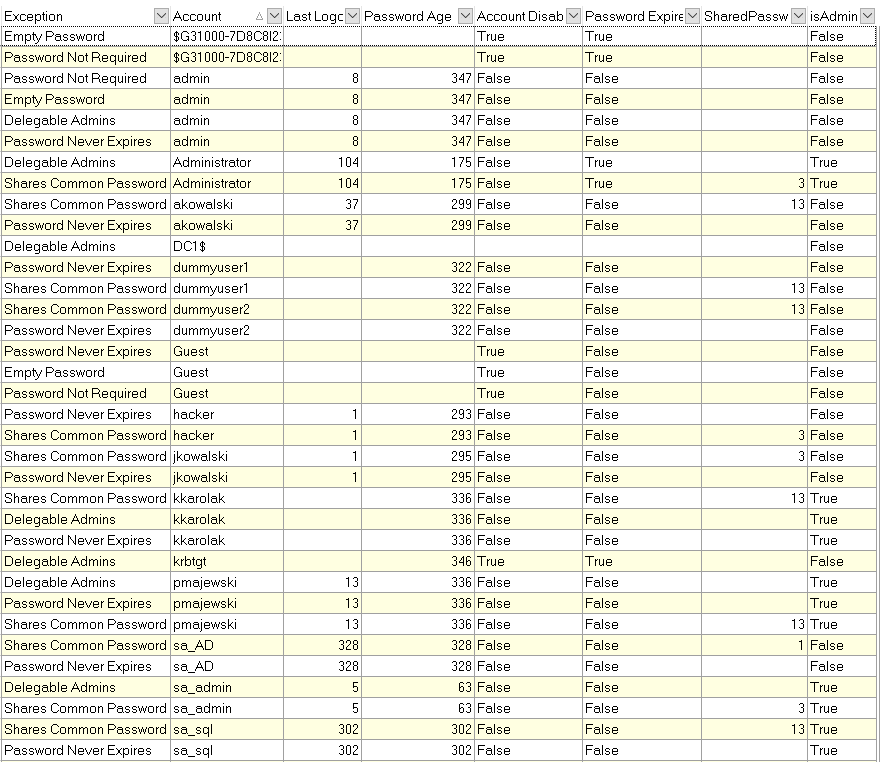

Dokonaliśmy skanowania naszego środowiska lab za pomocą specjalistycznego oprogramowania w celu przedstawienia problemu w bardziej obrazowy sposób. Wyniki przedstawiamy poniżej:

Dlaczego tak się dzieje?

Główne przyczyny problemu w dużych środowiskach wynikają z kilku rzeczy. Przede wszystkim polityka haseł może być niewłaściwe skonfigurowana lub jest możliwość prostego jej obejścia przez cwanych użytkowników. Często również administratorzy zakładają konta skryptami, które generują proste (albo nawet powtarzalne) hasła oraz nie ustawiają odpowiednich flag w Active Directory.