Phishing – najpopularniejszy sposób na infekcję malware. Na co musimy uważać?

W artykule na Kapitanie Hacku USBNinja opisywaliśmy w jaki sposób cyberprzestępcy mogą zainfekować komputer ofiary przy użyciu specjalistycznego kabla USB. Pisaliśmy także o specjalistycznym urządzeniu CYFROWYM KONIU TROJANŚKIM za pomocą, którego przestępcy mogą włamywać się od środka do przedsiębiorstw. W tym artykule opiszemy jeden z najbardziej popularnych i wciąż najbardziej skutecznych sposobów ataku na użytkowników w firmach i nie tylko – czyli phishing. Na koniec artykułu zamieściliśmy poradnik pozwalający uchronić się przez złapaniem na „kuszącego maila”.

Czym jest Phishing?

Jest to atak psychologiczny (socjotechniczny) używany przez cyberprzestępców w celu uzyskania informacji lub podjęcia akcji. Oryginalnie pojęcie to oznaczało atak mailowy, dzięki któremu login i hasło ofiary mogły zostać skradzione. Jednak dziś phishing ewoluował i obecnie mówi się tak na prawie każdy atak oparty na wysyłaniu do ofiary wiadomości. Cyberprzestępca podszywa się wtedy pod kogoś znanego i zaufanego, jak przyjaciel, bank czy dobrze znany sklep.

Wiadomości wysyłane przez hackerów mają na celu nakłonić użytkownika do wykonania akcji, takich jak kliknięcie na link, otworzenie załącznika czy odpisanie do nadawcy. Przestępcy przygotowują takie wiadomości i wysyłają je do milionów osób na całym świecie. Niewiedzą nawet kto będzie ofiarą. Wiedzą, że czym więcej wiadomości wyślą, tym większa szansa na zarażenie malwarem. Na dodatek, phishing nie jest widoczny tylko w mailach. W dzisiejszych czasach korzysta się również z czatów, forum czy postów w social mediach.

Co to Spear Phishing?

Koncepcja jest taka sama jak przy zwykłym phishingu prócz tego, że zamiast wysyłać miliony e-mail’i do losowych osób hackerzy przygotowują profilowane wiadomości dla wybranej grupy odbiorców. Dzięki dzisiejszemu dostępowi do informacji o praktycznie każdej osobie, cyberprzestępcy mogą wybrać cele ataku i być bardziej precyzyjni, a tym samym mniej podejrzani dla odbiorców.

Dlaczego powinniśmy się przejmować?

Pracownicy w wielu firmach mogą nie zdawać sobie z tego sprawy, ale są celem phishingu w domu i w pracy. Ich urządzenia mają ogromną wartość dla cyberprzestępców i zrobią oni wszystko co mogą, aby je zhakować. Również Ty, jako użytkownik jesteś najefektywnieszym sposobem, aby wykryć i powstrzymać atak phishingowy. Jeśli zidentyfikujesz email, który jest według Ciebie atakiem hackerskim zgłoś go na publiczne forum lub stronę poświęconą Bezpieczeństwu IT.

Jakie są oznaki Phishingu?

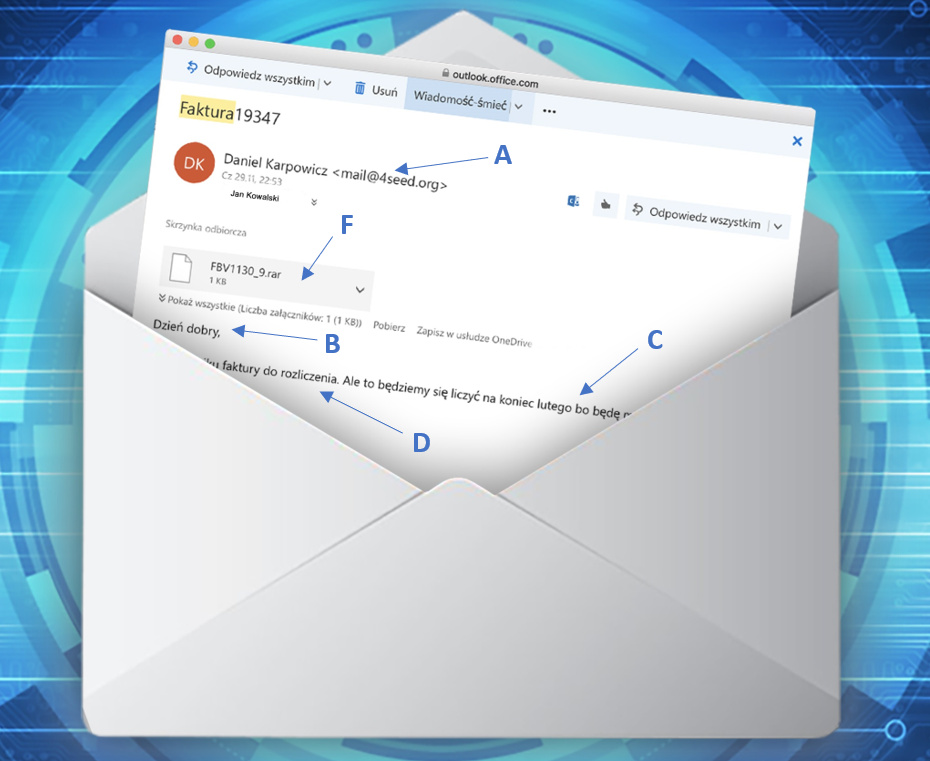

Poniżej zamieściliśmy instrukcje pozwalające w sposób wizualny zidentyfikować e-mail noszący oznaki phishingu:

- A – sprawdź e-mail adresata. Jeśli wiadomość wydaje się pochodzić z jakieś organizacji, a adres jest w domenie @gmail.com czy @poczta.onet.pl lub jakieś innej oferującej darmowe konta, to prawdopodobnie jest to atak. Sprawdź również pola odbiorców wiadomości: „DO” oraz „DW”. Czy mail został wysyłany również do osób których nie znasz lub z którymi nie pracujesz?

- B – Uważaj na maile zaadresowane jako „Dear Customer” lub coś w tym stylu. Jeśli zaufana organizacja chciałaby się z Tobą skontaktować powinna zwrócić się do Ciebie po imieniu. Również spytaj sam siebie, czy spodziewasz się maila od tej firmy?

- C – Sprawdź również gramatykę i ortografię. Większość zaufanych organizacji nie robi błędów językowych i sprawdza swoje wiadomości dokładnie przed wysłaniem do klientów.

- D – Uważaj na wszystkie maile, które nakłaniają Cię do podjęcia pilnego działania lub tworzą poczucie Twojej winy. To częsty zabieg psychologiczny oszustów. Również nikt nie powinien prosić Cię o podanie danych osobowych.

- E – Uważaj z linkami i klikaj tylko na te, których się spodziewasz. Warto również najechać myszką na link i podejrzeć prawdziwy adres docelowy. Jeśli źródło jest inne niż pokazano w mailu, wskazuje to na atak hackerski.

- F – Uważaj na załączniki. Otwieraj tylko te, których się spodziewasz.

- G – Uważaj na wszystkie wiadomości, które brzmią zbyt dobrze żeby były prawdziwe. Prawdopodobnie nie wygrałeś właśnie losu na loterii 🙂

- H – Gdy dostałeś wiadomość od kolegi z pracy, być może wcale nie oznacza, że to on ją wysłał. Być może jego komputer został zainfekowany lub jego konto przejęte. Jeśli masz jakieś podejrzenia to zadzwoń do niego i upewnij się.