Malware w Bankach w 2018 roku – cz.II

W poprzedniej części pisaliśmy o ilości ataków i rodzajach malware w ostatnim czasie. Za Securelist opisaliśmy i pokazaliśmy w zgrabnej tabeli, ilości ataków miesięcznie na przestrzeni dwóch ostatnich lat, pisaliśmy o Zbot-cie i pokazaliśmy aktywność poszczególnych „złośliwców” (tutaj). Dzisiaj czas na więcej informacji o innym złośliwym sofcie, geograficzne dane statystyczne i „śmieszny obrazek” poniżej:

Oprogramowanie GOZI stworzone zostało przez Botneta Dark Cloud kilka lat temu i jest dość dobrze znane sektorowi finansowemu. W 2018 było odpowiedzialne za 20% ataków w Bankach na świecie.

Po zbadaniu działalności dystrybutorów malware’ów, Talos opublikował na swoim blogu wpis, z którego wynika, że w 2018 roku Gozi jest jednym z głównych elementów szerokiej kampanii dystrybucyjnej szkodliwego oprogramowania. W poprzednim roku znacząco wzrosła liczba maili aktywacyjnych, opartych na dystrybucji związanej z malwarem Gozi oraz komendzie Nymaim.

Celem malware’owej kampanii opartej na Gozi ISFB ma być podszycie się pod specyficzne organizacje, które w trakcie swojej działalności wysyłają niewiele maili oznaczonych jako spam. Do takich malware’ów dołączane są sprytnie ukryte załączniki w postaci plików Microsoft Word. Następnie, po ich uruchomieniu następuje pobranie szkodliwego oprogramowania, które wyłudza wrażliwe dane.

Swego czasu Gozi mógł dostać się do systemu firm, które korzystały z biuletynu Korea Internet Security Center. Do tego biuletynu dołączano złośliwe oprogramowanie, które informowało użytkowników o wystąpieniu w znanym programie luki i konieczności zainstalowania poprawki. W ten sposób po kliknięciu w odnośnik poprawki do systemu dostawał się malware Gozi.

Oprogramowanie SpyEye

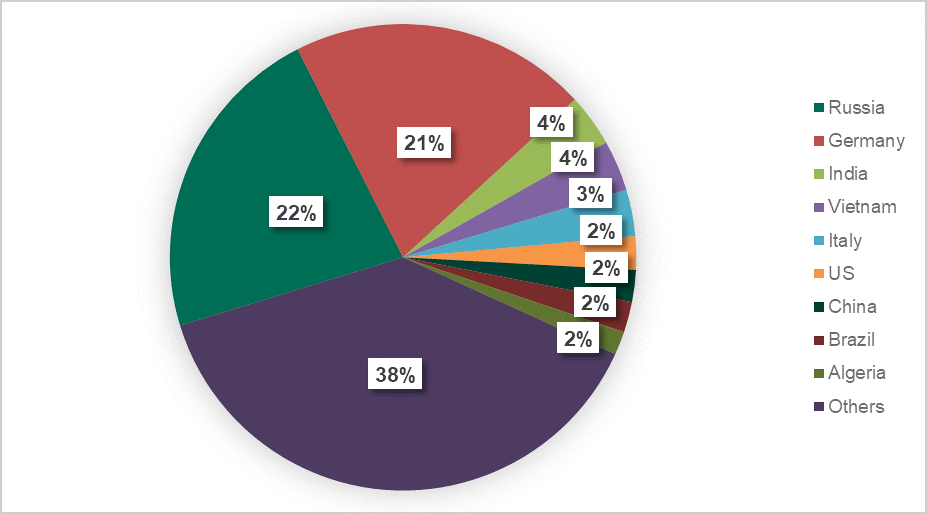

Rosja jest krajem, który ma największą liczbę użytkowników, zaatakowanych bankowym złośliwym oprogramowaniem w 2018r jak wynika z wykresu poniżej. Jest też krajem twórców następnego złośliwego oprogramowania, a więc SpyEye.

Jest to złośliwy program atakujący użytkowników korzystających z przeglądarek Google Chrome, Firefox, Internet Explorer i Opera w systemie operacyjnym Microsoft Windows. Oprogramowanie wykorzystuje rejestrowanie naciśnięć klawiszy i pobieranie formularzy w celu kradzieży danych uwierzytelniających użytkownika w celu złośliwego użycia. SpyEye pozwala hakerom na kradzież pieniędzy z internetowych kont bankowych i inicjowanie transakcji, nawet gdy użytkownicy są zalogowani na swoje konto bankowe.

SpyEye ma możliwość wstawiania nowych pól do strony internetowej z prośbą o podanie nazw użytkowników, haseł lub numerów kart umożliwiających hakerom kradzież pieniędzy bez posiadaczy kont.

SpyEye powstał z Rosji w 2009 roku i był oferowany na podziemnych forach za 500$+. Oferował takie funkcje, jak keyloggery, automatyczne wypełnianie modułów kart kredytowych, kopie zapasowe wiadomości e-mail, pliki konfiguracyjne (zaszyfrowane), Zeus Killer, dostęp HTTP,

Uważa się, że twórcą oprogramowania jest Aleksandr Andreevich Panin. Został on aresztowany i skazany na dziewięć lat i sześć miesięcy więzienia. Hamza Bendelladj, współautor SpyEye, został aresztowany i skazany na karę więzienia z łącznym wyrokiem 24 lat za Hamzę i Aleksandra; obaj są obwiniani o kradzież setek milionów dolarów z banków na całym świecie.