Czy jest coś bardziej wszechobecnego w świecie komputerów osobistych niż pamięć USB? Naszym zdaniem nie. Chodź nie wszędzie znajdziemy popularny port USB, to jednak ratujemy się różnego rodzaju przejściówkami, adapterami i hubami, ponieważ ciężko nam wyobrazić sobie życie bez pendrive’a. Są one niedrogie i banalne w użyciu, dlatego właśnie pokochali je wszyscy i są używane codziennie przez miliony ludzi na całym Świecie.

Większość ludzi wie, że pamięć USB może zawierać złośliwe oprogramowanie. Może szpiegować nasz system, wykonać złośliwy skrypt czy nawet pobrać dane logowania do kont bankowych. Pisaliśmy o tym w artykule o Cyfrowym Koniu Trojańskim. Ale czy wiedzieliście, że to samo małe, niepozorne urządzenie może kompletnie zniszczyć nasz system oraz sprzęt, tylko poprzez samo włożenie go do komputera? Witamy w niszczycielskim świecie USB Killer.

Czym jest USB Killer?

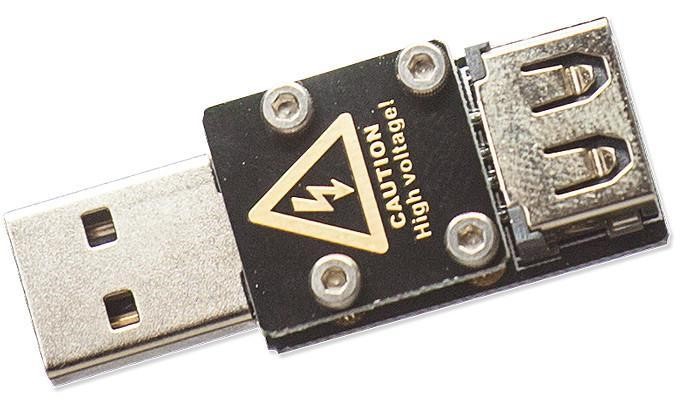

USB Killer to specjalnie zmodyfikowana pamięć USB wyglądem nie różniąca się od zwykłego pendrive. Po włożeniu urządzenia do portu USB komputera, konsoli, telewizora czy czegokolwiek, USB Killer akumuluje ładunek elektryczny, aby następnie wystrzelić impuls o napięciu 200V. Powoduje to w 100% przypadków zniszczenie portu USB oraz komunikacji z innymi zewnętrznymi peryferiami oraz w 95% przypadków zniszczenia sprzętowe niepozwalające na dalszą pracę na urządzeniu.

Oficjalne urządzenie USB Killer dostępne jest w wielu wersjach na stronie producenta. Producent sprzedaje je jako narzędzie do przeprowadzania testów penetracyjnych. Dzięki temu jest w pełni legalne. Kosztuje około 50 USD.

Istnieje wiele poradników jak stworzyć wersję DIY urządzenia, co w przeliczeniu na wszystkie koszty wynosi około 3 dolarów. Znawcy elektroniki śmieją się więc z twórców USB Killer i jego zaporowej ceny. Sama jego konstrukcja jest prosta jak budowa cepa.

Dlaczego jest tak zabójczy?

Moc tego małego urządzenia tkwi w jego funkcjonalnej prostocie. USB Killer wyrządza olbrzymie szkody w systemach wykorzystując właściwość portów USB jaką jest dostarczanie zasilania. Zwykle port USB w komputerach PC i innych urządzeniach dostarcza stałe napięcie wynoszące około 5V. USB Killer dzięki napięciu ładuje znajdujące się w swoim układzie scalonym kondensatory, a następnie uwalnia cały zgromadzony ładunek z powrotem do podłączonego portu. Operacja ta powtarza się w pętli, dopóki atakowane urządzenie zostanie przepalone i przestanie odpowiadać. Potencjał takiego impulsu prądu stałego wynosić może nawet 200V, co jest niszczycielską siłą dla wszystkich urządzeń wyposażonych w port USB. Atak przebiega w mniej niż sekundę. Nie ma więc możliwości włożenia i wyjęcia urządzenia w celach „testowych” bez żadnej szkody.

Kto go stworzył i w jakim celu?

Obok stworzenia USB Killer krąży kilka legend. Niektórzy twierdzą, że został stworzony przez zespół bezpieczeństwa z Hong Kongu. Inni mówią, że wynalazła go grupa rosyjskich hakerów o nazwie „Dark Purple”. W rzeczywistości prawdopodobnie geneza urządzenia jest bardziej zrozumiała i użyteczna. Na stronie producenta możemy wyczytać, że USB Killer powstało, aby testować lukę sprzętową w portach USB i wykorzystywane jest głównie właśnie w tym celu.

Producent sprzedaje „zabójcę” w wersji oficjalnej z logo, a tak że w wersji animizowanej wyglądającej jak niepozorny pendrive. Oba zestawy zawierają komplet przejściówek USB-C oraz microUSB.

Jak rozpoznać takie urządzenie?

Z zewnątrz – praktycznie niemożliwe. Istnieje masa poradników jak wykonać takie urządzenie samemu i ukryć je na przykład w mini wiatraczku na USB. Aby rozpoznać zamiary urządzenia trzeba je oczywiście rozebrać z obudowy i zwrócić uwagę na przewody idące od złącza USB do płytki. Jeśli urządzenie przekształcono w „groźnego zabójcę” to przewód wyjściowy został usunięty i przylutowany tak, aby łączył kondensator znajdujący się na płytce oraz pin uziemienia. Ta prosta modyfikacja pozwala na zamianę wiatraków USB w „narzędzie zagłady”. Ale kto sprawdzałby każdą płytkę drukowaną każdego używanego urządzenia USB przed podłączeniem?

Jak się chronić?

Aby uchronić organizację przed tym typem ataków najłatwiej po prostu wprowadzić politykę zakazu używania jakichkolwiek pamięci i urządzeń USB. Jest to jednak uciążliwe i nie wszędzie możliwe do wyegzekwowania.

Wszystkie typy zabezpieczeń oparte na oprogramowaniu i sprawdzaniu zawartości i numerów urządzenia na nic się nie zdadzą. Zasilanie zostanie dostarczone tak czy inaczej, więc broń w postaci impulsu zadziała.

Najlepszą w tym wypadku ochroną wydaje się być dobra edukacja pracowników. Zwrócenie uwagi na problem, prezentacja działania takiego urządzenia oraz przestrzeganie i wprowadzenie polityki kar i odpowiedzialności za własne błędy.

Podsumowanie

USB Killer to niezwykle niebezpieczne narzędzie dla wszystkich urządzeń wyposażonych w port USB. Po podłączeniu niszczy system w mgnieniu oka i nie pozwala na żadną reakcję. Dodając do tego łatwe jego ukrycie i niepozorny wygląd staje się prawdziwą bronią dla osób chcących w sposób bezpośredni i fizyczny zniszczyć infrastrukturę informatyczną.

Odpowiednia edukacja pracowników jest tutaj niezbędna. Jeśli chce się mieć 100% pewności na zapobieganie takim atakom, pozostaje chyba tylko fizyczne odłączenie wszelkich portów USB w stacjach roboczych i serwerach.

Poniższy film prezentuje jak USB Killer skutecznie niszczy takie urządzenia jak MacBook Pro, Google Pixel, Galaxy Note 7 i wiele innych. W Internecie można znaleźć inne filmy testerów urządzenia, którzy sprawdzają jego działanie w portach USB telewizorów, głośników, a nawet samochodów : )