Zestawienie tygodniowe 18 – 24 czerwca

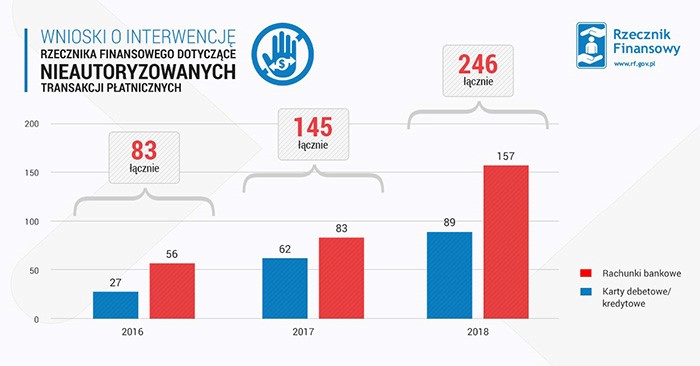

Rzecznik Finansowy na swoich stronach opublikował analizę dotyczącą nieautoryzowanych transakcji płatniczych. Główny diagram poniżej. Wynika z niego, że takich ilość zarejestrowanych transakcji przez RF wzrosła prawie trzykrotnie.

W ogóle fajna strona piszą co zrobić, jak skradną Ci pieniądze z konta i jakie masz wtedy prawa.

Zorganizowana akcja fake-newsowa

Niebezpiecznik informuje, że został powiadomiony przez czytelników o zorganizowanej akcji fake-newsowej. Kilka portali (najprawdopodobniej zhackowanych) poinformowało, że należy pozostawić mieszkania i przyjść po pewien urząd. Niestety nikt nie podaje jaki był odzew z akcji. Czy chociaż jedna rodzina zjawiła się w wyznaczonym miejscu by podać się ewakuacji.

Włamanie do NASA z użyciem Raspberry Pi

Amerykańska Narodowa Agencja Aeronautyki i Przestrzeni Kosmicznej (NASA) w tym tygodniu potwierdziła, że jej Laboratorium Napędu Odrzutowego (JPL) zostało zhakowane.

NASA opublikowała dokument kontrolny z amerykańskiego Biura Generalnego Inspektora. Pokazuje, że nieautoryzowany komputer Raspberry Pi podłączony do serwerów JPL był użyty przez hakerów, którzy następnie przedostali się do sieci NASA. Hakerzy najwyraźniej doszli do szerokiej gamy radioteleskopów Deep Space Network (DSN) i wielu innych systemów JPL.

Chciało by się użyć zwrotu, który wszyscy uwielbiamy: „A nie mówiłem?”