Kampania phishingowa Office 365 atakuje konta administratorów

Udany phishing na konto mailowe pracownika w organizacji może doprowadzić do poważnej infekcji złośliwym oprogramowaniem lub przejęciem konta przez cyberprzestępcę. Jednak oszukanie fałszywym mailem administratora firmy i zdobycie jego poświadczeń prowadzi do całkowitej kompromitacji. Atakujący są ostatnio aż tak bezpośredni, że kierują kampanie phishingowe prosto do administratorów, omijając tym samym całą ścieżkę ataku (Kill Chain) i licząc na zdobycie uprawnień administratora domeny w najprostszy możliwy sposób. Jak się okazuje – często skuteczny.

Oszuści używają do tego wiadomości przypominających maile od Customer Support Office 365 i podszywają się pod Microsoft. Wysyłają do adminów wiadomości z alarmami wymagającymi szybkiej reakcji, co wpływa na psychikę, wywiera presje i tym samym usypia czujność atakowanych osób.

Jak działają cyberprzestępcy?

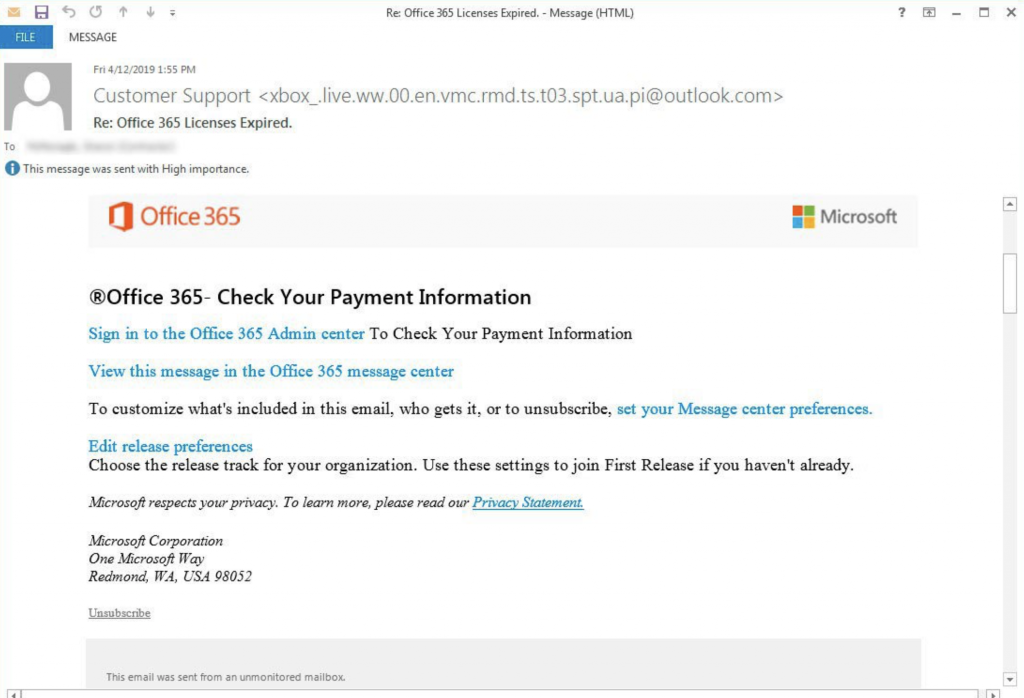

Jednym z przykładów fałszywej wiadomości jest powiadomienie, że licencja Office 365 w organizacji wygasła i wymagane jest sprawdzenie płatności. Po kliknięciu w link zostaniemy przeniesieni do fałszywej strony Office 365 Admin Center i poproszeni o wpisanie poświadczeń w celu weryfikacji licencji. Jak się można domyślić, poświadczenia zostaną przechwycone i tym samym konto „admin” w organizacji przejęte.

źródło: deepsecurity.news

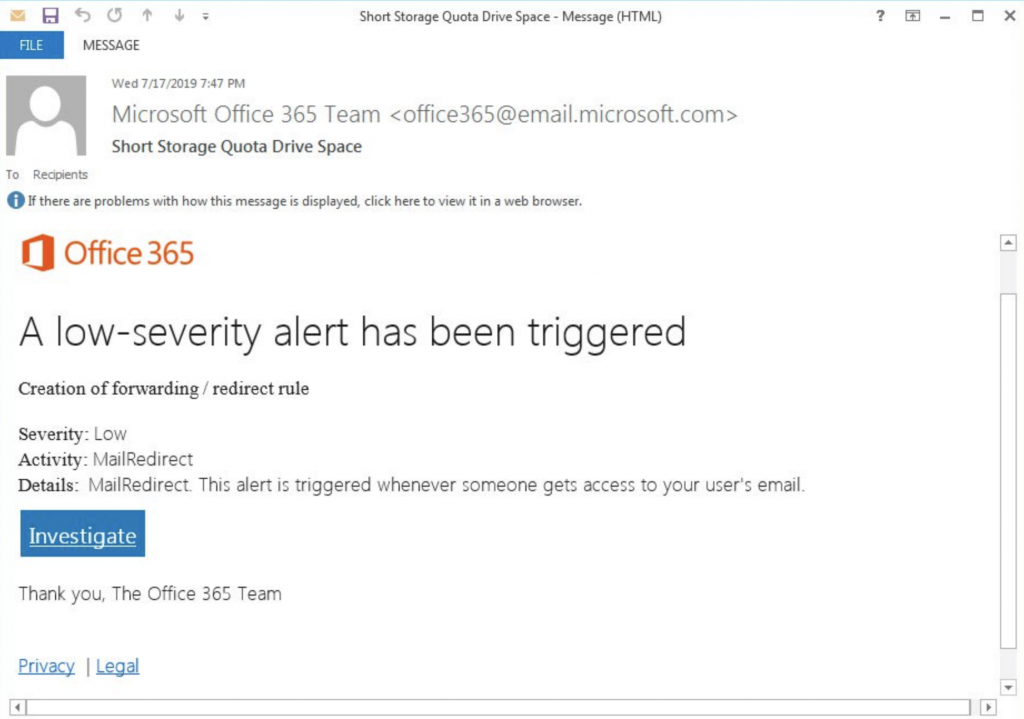

Inna wiadomość w tej kampanii zawiera alarm z informacją, że ktoś uzyskał dostęp do skrzynki mailowej innej osoby. Dla administratora jest to pilna sprawa i z pewnością zareaguje na takie zdarzenie od razu bądź przekaże maila do działu bezpieczeństwa. W treści wiadomości również znajduje się link, w postaci przycisku „Investigate”, który przekierowuje do fałszywej strony logowania Office 365. Wiadomość na pierwszy rzut oka wygląda naprawdę legalnie i nie wzbudza podejrzeń.

źródło: deepsecurity.news

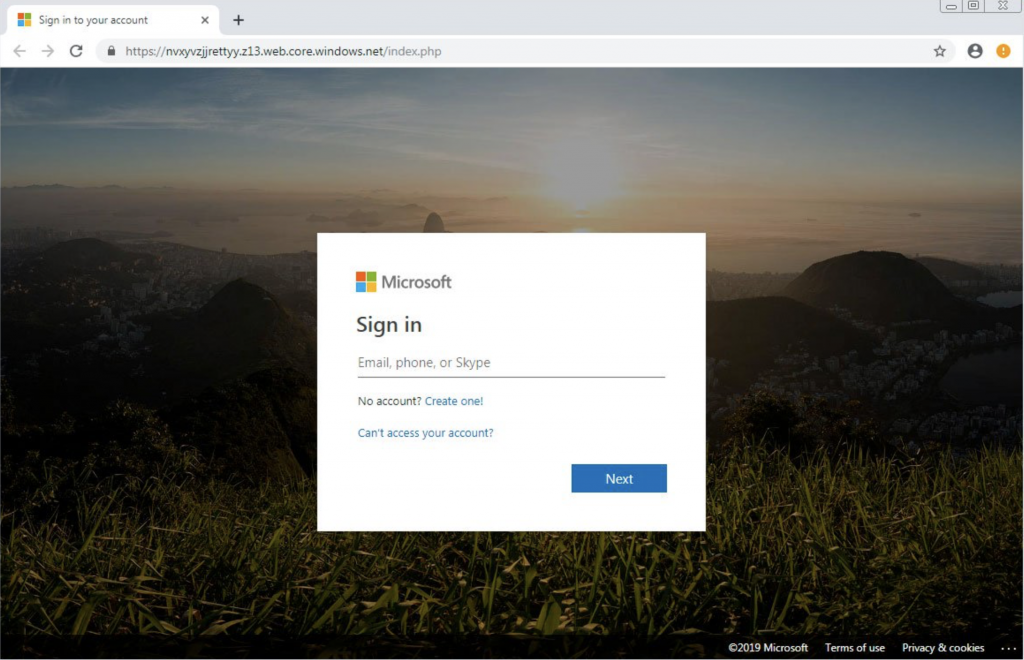

Jeśli administrator nabierze się na którąś wiadomość bądź zwyczajnie, w natłoku pracy nie wczyta się w nią dokładnie, trafi na fałszywą stronę logowania. Layout wygląda identycznie jak w przypadku Microsoft. Strona phishingowa hostowana jest w domenie Windows.net na platformie Azure, co daje dodatkowe punkty do zaufania.

źródło: deepsecurity.news

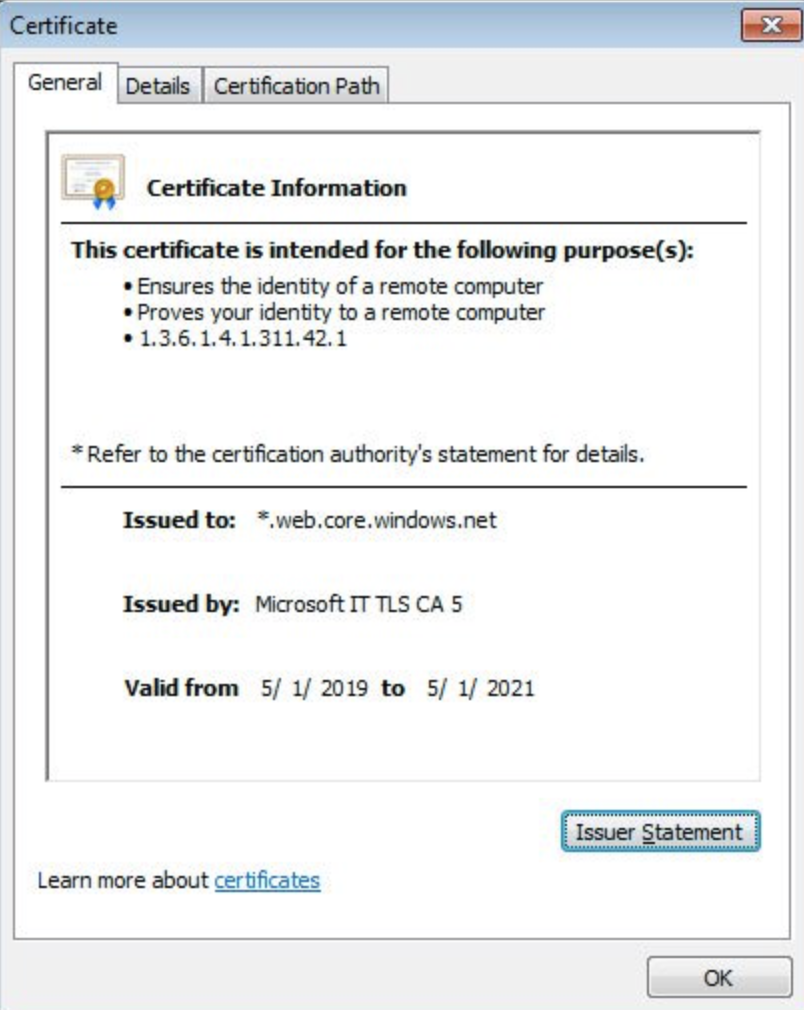

Aby witryna była jeszcze bardziej przekonująca zabezpieczona jest certyfikatem od Microsoft.

To, co może wskazywać na podejrzliwość strony to adres www wygenerowany przez Azure maszynowo.

Jak się można domyślić, kiedy administrator da się oszukać i wpisze poświadczenia zostaną one skradzione przez hackera. Jeśli na koncie nie ma wymuszonej autoryzacji 2 stopniowej (2FA), to cyberprzestępca otrzymuje pełen dostęp do panelu administracyjnego Office 365 w organizacji.

Czy ktoś w ogóle się na to nabiera?

Pewnie myślisz, że żaden szanujący się administrator nie złapie się na phishing. Otóż okazuje się, że opisywana kampania zbiera całkiem spore żniwa. Głównie chodzi o mniejsze organizacje, w których administratorzy poczty czy Sharepoint’a nie są odpowiednio szkoleni.

Z drugiej strony, nawet starzy weterani w dużych korporacjach mogą w pośpiechu i natłoku obowiązków przeczytać wiadomość pobieżnie i często zbieg okoliczność spowoduje, że nie będą wystarczająco podejrzliwi i dadzą się nabrać.