Moja strona została zhackowana.. Co mam zrobić?

W ostatnim artykule o hackowaniu serwera webowego pisaliśmy o najczęstszych technikach oraz intencjach cyberprzestępców podczas ataków na strony www. Teraz skupimy się na przypadkach, kiedy doszło już do włamania i potrzebne są podstawowe porady z naszej Apteczki Security. Zapewniamy, że o wiele lepiej zapobiegać włamaniom i stosować odpowiednią ochronę, niż potem łagodzić skutki ataku.

Symptomy włamania

Przemyślany i zaplanowany atak na stronę internetową nie skutkuje jej całkowitym wyłączeniem czy usunięciem treści. Zwykle jest to sprytne wstrzyknięcie kodu, tak aby użytkownicy oraz administrator niczego nie podejrzewali.

Pierwsze symptomy włamania na stronę i umieszczenia na niej złośliwego kodu to z pewnością spadek pozycji w wyszukiwanych frazach kluczowych. Mechanizm odpowiedzialny za takie działanie to boty i algorytmy (głównie Google), które jak tylko zauważą podejrzane przekierowania z naszej witryny, obniżają jej reputacje i zmniejszają wagę indeksowania w wyszukiwarkach.

Praktycznie równolegle możemy zauważyć podejrzane witryny po wpisaniu adresu naszej strony w wyszukiwarkę Google. Warto skorzystać ze składni: „site:nazwadomeny.pl” (np. site:kapitanhack.pl), aby wyświetlić wszystkie zaindeksowane przez roboty Google podstrony. Jeśli znajdziesz niepokojące wyniki, treści reklamowe czy obcojęzyczne witryny, to czeka Cię wiele godzin żmudnego czyszczenia kodu lub przywracanie strony z kopii zapasowej.

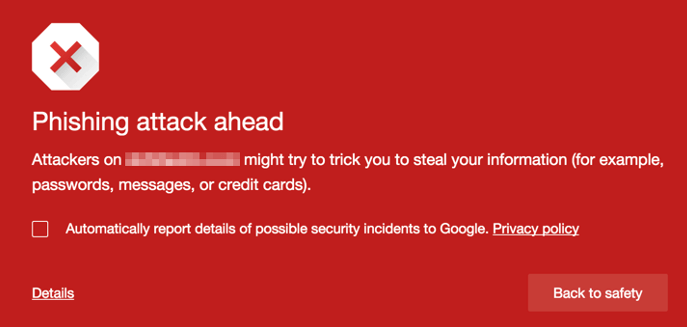

Jeśli po wejściu na naszą witrynę otrzymujemy w przeglądarce komunikat „Ta strona może być niebezpieczna” lub „Ta strona może być ofiarą ataku hakerów” oznacza to, że nastąpiło włamanie i strona została oznaczona publicznie jako niebezpieczna. Prawdopodobnie hackerzy umieścili na niej treści phishingowe, po kliknięciu, w które użytkownicy mogą zostać naciągnięci lub oszukani.

Co zrobić w przypadku włamania?

Jeśli podejrzewamy lub jesteśmy już pewni włamania na naszą stronę to powinniśmy w kolejności:

- Przełączyć serwis w tryb offline i zastosować kod odpowiedzi http 503. W ten sposób nie będziemy „straszyć” użytkowników zhackowaną witryną oraz zapobiegniemy dalszemu rozprzestrzenianiu się malware.

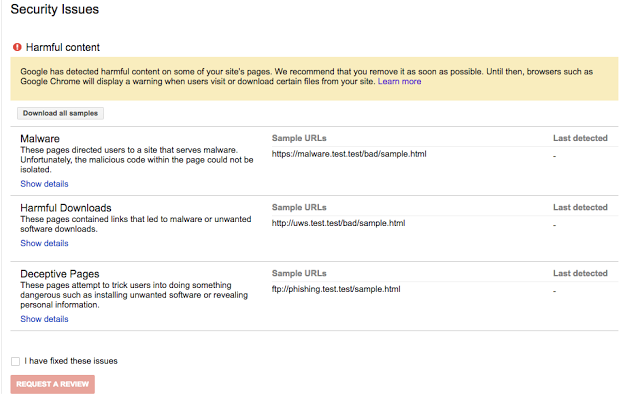

- Sprawdzić naszą stronę w Google Search Console pod kątem problemów bezpieczeństwa. Jako wynik dostaniemy wszelkie przekierowania z naszej witryny na złośliwe domeny oraz inne nieprawidłowości, które przeanalizowało SEO Google.

- Jeśli posiadamy kopię zapasową strony, to powinniśmy usunąć całą zawartość web serwera i przywrócić ją z kopii bezpieczeństwa.

- Jeśli nie posiadamy zapasowej kopii, to musimy znaleźć konkretny zainfekowany plik na naszej witrynie. Warto sprawdzić pliki, do których najczęściej statystycznie wstrzykiwany jest złośliwy kod. Są to m.in. index.php, index.html, header.php, footer.php. Możemy również poszukać plików, w których dokonywane były ostatnio zmiany, szczególnie jeśli nie były robione przez nas.

- Pousuwać nieużywane pliki i wtyczki.

- Dokonać aktualizacji wszystkich używanych komponentów na stronie oraz samego serwera.

- Przeskanować serwer webowy antywirusem.

- Zmienić dane dostępowe do strony. Do panelu CMS, do serwera FTP oraz do bazy danych. Pamiętaj o używaniu skomplikowanych haseł.

- Uruchomić stronę w tryb online.

- Jeśli złośliwy kod został usunięty, to możemy zgłosić stronę do rozpatrzenia przez Google, aby zdjąć filtr i baner bezpieczeństwa.

- Monitorować ruch na witrynę pod kątem podejrzanych przekierowań i lokalizacji adresów źródłowych.

Kolejny artykuł z kampanii Apteczka Security już w następny piątek.