Dzisiaj napiszemy o koncepcji, która w środowisku cyberbezpieczeństwa wywołała w ostatnich latach pewnego rodzaju zmianę kierunku myślenia, nawet u największych gigantów IT. Chodzi o model polityki bezpieczeństwa w organizacji nazywany Zero Trust. Posiada wielu zwolenników, ale także wielu przeciwników. Głownie z uwagi na jego skomplikowaną i trudną do wdrożenia architekturę oraz drogie systemy bezpieczeństwa, które są niezbędne do pełnego spełnienia założeń Zero Trust Security. Jednak teraz, nad koncepcją pochylił się sam Microsoft i opisał wszystkie aspekty związane z jej wdrożeniem, oczywiście za pomocą swoich technologii. Artykuł możecie znaleźć tutaj. Całość wygląda bardzo obiecująco i z pewnością pojawią się nowe rozwiązania bezpieczeństwa skupiające się na wypełnieniu wymagań tego modelu. Poniżej artykuł tłumaczymy po naszemu 🙂

Koncepcja Zero Trust

Zamiast wierzyć, że wszystko za korporacyjną zaporą jest bezpieczne, model Zero Trust zakłada naruszenie systemów bezpieczeństwa i weryfikuje każde żądanie, jakby pochodziło z niezaufanej sieci. Bez względu na to, skąd pochodzi żądanie i do jakiego zasobu ma dostęp, Zero Trust uczy postępowania zgodnie z regułą „never trust, always verify”.

W tym modelu każde żądanie o dostęp jest silnie uwierzytelniane, autoryzowane zgodnie z politykami i sprawdzane pod kątem anomalii przed udzieleniem dostępu. Wszystko, od tożsamości użytkownika po środowisko hostingowe aplikacji, służy do zapobiegania atakom wewnętrznym. Stosujemy tu zasady mikrosegmentacji i zasady najmniejszego uprzywilejowanego dostępu, aby zminimalizować ruch boczny (lateral movement). Wreszcie, zaawansowana inteligencja i analityka pomagają nam zidentyfikować, co się wydarzyło, jakie zabezpieczenia zostały złamane i jak zapobiec ponownemu wystąpieniu problemu.

Główne zasady Zero Trust:

- Dokładna weryfikacja. Zawsze uwierzytelniaj i autoryzuj bazując na wszystkich możliwych punktach dostępu, włączając w to tożsamość użytkownika, lokalizacje, kondycję urządzenia, usługę lub proces, klasyfikację danych i anomalie.

- Używaj zasady najmniejszego uprzywilejowanego dostępu. Ogranicz uprawnienia użytkowników zgodnie z politykami „Just-in-Time” oraz „Just-Enough Access”. Zarządzaj uprawnieniami poprzez polityki bazujące na ocenie ryzyka w organizacji.

- Zakładaj próbę włamania. Zminimalizuj siłę rażenia ataku po udanym włamaniu stosując segmentację sieci, urządzeń, użytkowników oraz wrażliwych aplikacji. Zweryfikuj czy wszystkie sesje są szyfrowane od punktu początkowego do końcowego. Użyj zaawansowanej analizy (UBA, Machine learning), aby mieć dodatkową widoczność w organizacji, wykrywać zagrożenia zanim wystąpią i polepszyć linię obrony.

Zasoby, których dotyczy Zero Trust

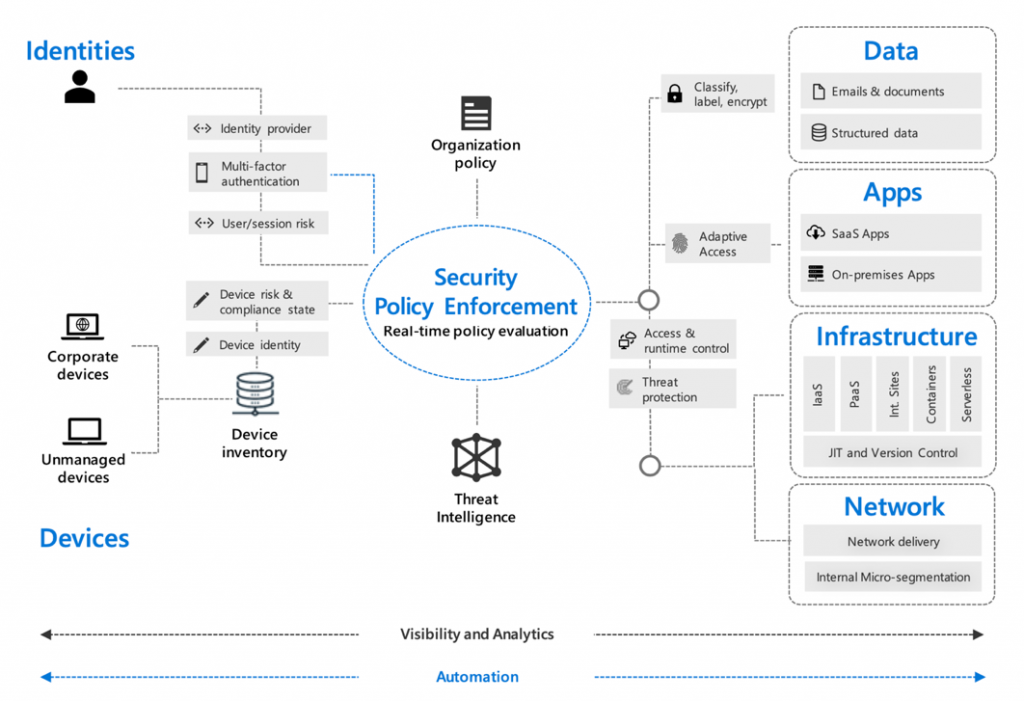

Podejście Zero Trust powinno obejmować całą infrastrukturę informatyczną. Oznacza to objęcie polityką sześciu fundamentalnych elementów: tożsamości, urządzeń, aplikacji, danych, infrastruktury oraz sieci.

-

Tożsamości – Nieważne czy reprezentują ludzi, usługi czy urządzenia IOT. Za każdym razem, gdy obiekt próbuje uzyskać dostęp do zasobu za pomocą poświadczeń, musi potwierdzić swoją tożsamość stosując silne metody uwierzytelniania. Autoryzacja dwustopniowa jest tutaj zalecana. Następnie należy zweryfikować czy próba uzyskania dostępu jest typowa dla obiektu, który jej zażądał oraz czy przydzielone uprawnienia są zgodne z zasadą najmniejszego uprzywilejowanego dostępu.

-

Urządzenia – Kiedy dostęp do zasobu zostanie już przyznany, dane mogą przepływać przez wiele różnych urządzeń, ponieważ dostęp nie jest zwykle ograniczony do jednego konkretnego przepływu danych w sieci. Takie rozproszenie zasobów jest czymś normalnym i ciężko nad tym zapanować. Dlatego ważne jest monitorowanie KAŻDEGO urządzenia, która pojawia się w sieci wewnętrznej. Czy jest to smartphone, czy drukarka, czy serwer produkcyjny, każde urządzenie zwiększa powierzchnię ataku na dany zasób i musi być odpowiednio monitorowane.

-

Aplikacje – To właśnie one są interfejsem przez który dane są przetwarzane i czytane. W związku z tym mają do nich bezpośredni dostęp. Dzisiaj aplikacje w organizacji można podzielić na te on-premises, w całości zarządzane przez organizację oraz SaaS, czyli usługi chmurowe. Potrzebna jest kontrola nad obydwoma rodzajami aplikacji. Dbanie o odpowiednie uprawnienia, monitorowanie sesji, analiza operacji wykonywanych przez użytkowników oraz weryfikacja konfiguracji.

-

Dane – Docelowy zasób do ochrony przez działy bezpieczeństwa oraz docelowy do ataku dla złośliwych aktorów w środowisku korporacyjnym. Często zabezpieczane są tylko same drogi dojścia do danych (oraz wyjścia), a same wrażliwe treści są pomijane. Dane powinny być sklasyfikowane, etykietowane, szyfrowane i przechowywane w odpowiednim, chronionym miejscu.

-

Infrastruktura – Infrastruktura informatyczna składa się zazwyczaj z kilku krytycznych dla jej funkcjonowania usług. Są to między innymi: usługa katalogowa (np. Active Directory), poczta, system plików, DNS, DHCP. Dostęp do tych zasobów zasługuje na szczególną ochroną i monitoring. Wszelkie anormalne działania administratorów tych usług powinny być alarmowane z najwyższym priorytetem.

- Sieci – Dostęp do danych realizowany jest poprzez sieć. Kontrola nad siecią może pozwolić na stworzenie krytycznych potoków/przepływów danych w organizacji. Odpowiednie ich zabezpieczenie zapobiegnie atakom polegającym na ruchu bocznym i przeskakiwaniu na inne hosty. Sieć powinna być więc stworzona z jak największej ilości segmentów. Najlepiej zastosować podejście zwane mikrosegmentacją, o którym poniżej.

Mikrosegmentacja

Założenie mikrosegmentacji jest proste: stworzyć jak najbardziej granularną sieć, składającą się z wielu niezależnych segmentów, tak aby efektywnie zmniejszyć powierzchnię ewentualnego ataku. Jeśli sieć zbudowana z dużej ilości segmentów zostanie skompromitowana i atakujący uzyska dostęp do jednego z jej fragmentów, pozostałe pozostają odizolowane i chronione. Sieć składająca się z jednego segmentu, po udanym ataku jest podatna na ruch boczny. Atakujący może wtedy z jednego hosta czy zasobu próbować dostać się na inny w organizacji. Ma wtedy więcej możliwości. Mikrosegmentacja pozwala więc na zmniejszenie siły rażenia udanego ataku w organizacji oraz mniejsze eksponowanie zasobów wewnątrz sieci.

Z technologicznego punktu widzenia narzędzia, które pozwalają na taki zabieg od strony sieciowej to Next-Generation Firewall’e, jednak nie we wszystkich przypadkach. Do pełnej segmentacji sieci potrzebne są narzędzia, które mają możliwość analizy sesji użytkownika i zabranianiu jej w przypadku, gdy żądanie o dostęp wysyłane jest ze zdalnej lokalizacji czy urządzenia, które nie ma zainstalowanych ważnych aktualizacji.

Konkluzja

Wprowadzając nową politykę bezpieczeństwa w organizacji warto przyjrzeć się założeniom Zero Trust Security. Kompleksowe wprowadzenie koncepcji w rozbudowanej sieci może stanowić problem, a nawet często być barierą nie do przeskoczenia. Można wtedy skorzystać z porad Microsoft i podzielić wdrażanie polityki bezpieczeństwa na etapy.

Na koniec przedstawiamy graficzny model Zero Trust Security opracowany przez Microsoft.