Nietypowy atak pozwala przekształcić autonomiczny odkurzacz w mikrofon do podsłuchu!

Ataki cybernetyczne ewoluują tak szybko jak cała otaczająca nas technologia. Metody włamań dostosowują się do urządzeń oraz do użytkowników, a także wykorzystują nowe luki, nowe protokoły czy nowe metody transportu danych.

Wielokrotnie pisaliśmy już o technikach włamywania się rodem z filmów o agencie 007. Polecamy artykuły tutaj oraz tutaj.

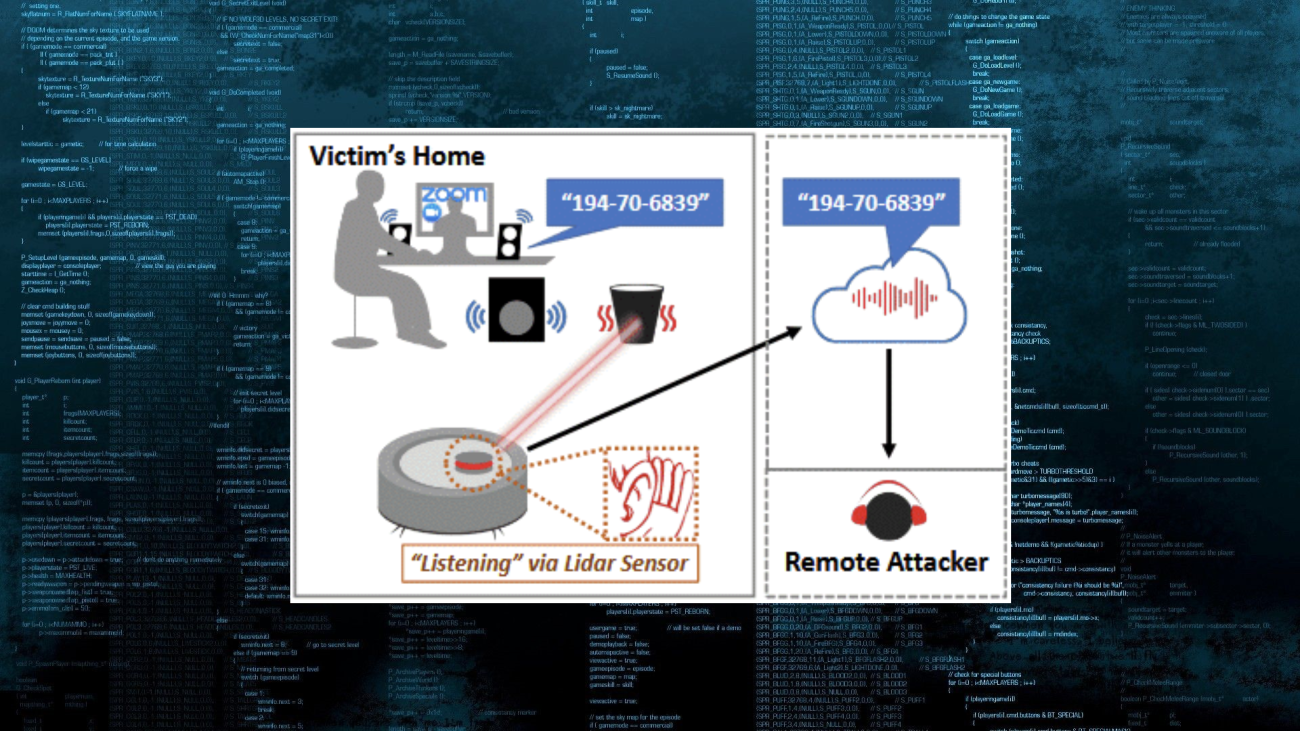

Ostatnio pojawiło się coś nowego i jeszcze bardziej zaskakującego. Zespół naukowców z Uniwersytetu Narodowego w Singapurze szczegółowo opisał nowatorskie badania, które przekształciły inteligentny odkurzacz w mikrofon zdolny do nagrywania rozmów prowadzonych w pobliżu! Technika ta, nazwana została LidarPhone i polega na przejęciu wbudowanego w odkurzacze komponentu nawigacyjnego wykorzystującego laser LiDAR i przekształceniu go w mikrofon laserowy.

LiDAR to w skrócie inteligentny radar laserowy, który charakteryzuje się wysoką rozdzielczością i szybkością działania. Po prostu skanuje całe otoczenie wirującą wiązką lasera i tworzy na tej podstawie mapę zbudowaną z chmury punktów.

Mikrofony laserowe to z kolei dobrze znane narzędzia podsłuchu, które były używane podczas zimnej wojny do nagrywania rozmów z większej odległości. Agenci wywiadu kierowali lasery w odległe okna, aby monitorować wibracje szkła i dekodować sygnał rozszyfrowując w ten sposób rozmowy odbywające się w pomieszczeniach.

Naukowcy odpowiedzialni za koncepcję ataku przyjęli te same założenia, ale zastosowali je do popularnego robota odkurzającego Xiaomi Roborock.

Jak działa atak LidarPhone?

Atak nie jest prosty i należy spełnić określone warunki, aby go przeprowadzić. Na początek osoba atakująca musiałaby użyć złośliwego oprogramowania lub zmodyfikowanego procesu aktualizacji, aby zmienić oprogramowanie układowe odkurzacza i przejąć kontrolę nad komponentem LiDAR. Poprzez malware, atakujący musi zatrzymać rotację LiDAR i zamiast tego skupić się na jednym pobliskim obiekcie na raz, skąd mógłby zarejestrować, jak jego powierzchnia wibruje do fal dźwiękowych.

Ponadto, ponieważ komponenty LiDAR w odkurzaczach inteligentnych nie są tak dokładne jak mikrofony laserowe wysokiej klasy, naukowcy powiedzieli, że zebrane odczyty laserowe będą musiały zostać przesłane na zdalny serwer atakującego w celu dalszego przetwarzania w taki sposób żeby wzmocni sygnał i uzyskać jakości dźwięku, w którym mowa może być zrozumiana przez ludzkiego obserwatora.

Niemniej jednak, pomimo tych wszystkich warunków, naukowcy stwierdzili, że udało im się nagrać i uzyskać dane audio z testowego komponentu nawigacyjnego LiDAR robota Xiaomi. Przetestowali atak LidarPhone z różnymi obiektami, zmieniając odległość między robotem a obiektem oraz odległość między źródłem dźwięku, a obiektem. Testy koncentrowały się na odzyskaniu wartości liczbowych z mowy ludzkiej, które udało się odzyskać z 90% dokładnością.

Naukowcy twierdzą, że technika ta może być również wykorzystana do identyfikacji i profilowania mówców na podstawie płci, słuchanej w domu muzyki, oglądanych programów telewizyjnych itp.

Na razie to tylko akademickie badania…

Chociaż atak LidarPhone brzmi jak rażąca ingerencja w prywatność, użytkownicy nie muszą na razie panikować. Ten rodzaj ataku opiera się o wiele warunków początkowych, które w innych, prostszych atakach nie muszą zostać spełnione. Istnieją znacznie łatwiejsze sposoby szpiegowania użytkowników niż nadpisywanie oprogramowania układowego odkurzacza w celu kontrolowania jego systemu nawigacji laserowej, na przykład nakłanianie użytkownika do zainstalowania złośliwego oprogramowania na telefonie. Pamiętajmy, że atakujący zawsze wybiorą najprostszą dostępną ścieżkę ataku.

Atak LidarPhone to jedynie nowatorskie badanie naukowe, które można wykorzystać do wzmocnienia bezpieczeństwa i projektowania przyszłych inteligentnych robotów mobilnych używanych wszędzie, nie tylko do odkurzania domu czy koszenia trawnika. W rzeczywistości głównym zalecanym środkiem zaradczym dla twórców inteligentnych robotów odkurzających jest w tym przypadku wyłączanie komponentu LiDAR, jeśli się nie obraca, czyli nie pracuje tak jak powinien.

Dodatkowe szczegóły na temat badań są dostępne w artykule badawczym zatytułowanym „Spying with Your Robot Vacuum Cleaner: Eavesdropping via Lidar Sensors„.

Poniżej dostępne jest nagranie demonstracyjne zespołu badawczego z przeprowadzonych testów: