Microsoft ujawnia kampanię malware „Adrozek” trwającą już ponad pół roku

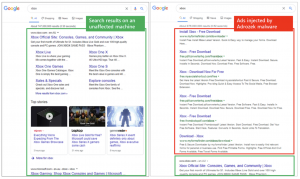

9 grudnia Microsoft szczegółowo opisał trwającą kampanię malware, która potajemnie umieszcza w wynikach wyszukiwania reklamy zainfekowane złośliwym oprogramowaniem.

„Adrozek”, jak nazywa go zespół Microsoft 365 Defender Research Team, wykorzystuje do infekcji i zarządzania ekspansywną, dynamiczną infrastrukturę składającą się ze 159 unikalnych domen, z których każda zawiera średnio 17 300 unikalnych adresów URL, które z kolei zawierają ponad 15 300 unikalnych złośliwych próbek oprogramowania.

Kampania ta aktywnie dystrybuuje na dużą skalę wyewoluowane oprogramowanie modyfikujące przeglądarki co najmniej od maja 2020 r. W szczytowym momencie w sierpniu zagrożenie obserwowano na ponad 30 000 urządzeń każdego dnia. Szkodliwe oprogramowanie służy do umieszczania reklam na stronach wyników wyszukiwania. Zagrożenie dotyczy wielu przeglądarek – Microsoft Edge, Google Chrome, Yandex Browser i Mozilla Firefox – ujawniając zamiar atakujących dotarcia do jak największej liczby użytkowników Internetu.

Ciężko w tym przypadku mówić o jednym konkretnym malware, bardziej o całej rodzinie wirusów o podobnym zachowaniu, która została nazwana przez Microsoft – „Adrozek”.

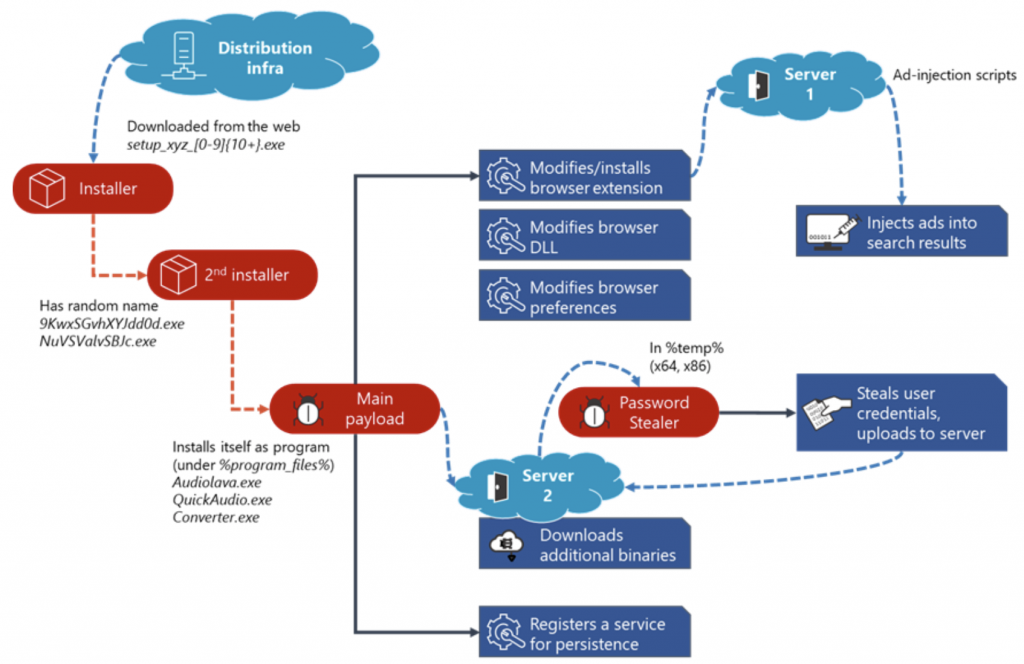

Jeśli nie zostanie wcześnie wykryty i zablokowany, Adrozek dodaje rozszerzenia do przeglądarki, modyfikuje jej konkretną bibliotekę DLL i zmienia ustawienia przeglądarki, aby wstawiać dodatkowe, nieautoryzowane reklamy na stronach internetowych, często zamiast legalnych reklam z wyszukiwarek. Zamierzonym efektem jest przypadkowe kliknięcie przez użytkowników szukających określonych słów kluczowych, które z kolei prowadzi do powiązanych stron. Atakujący zarabiają na stowarzyszonych programach reklamowych, które płacą za ruch skierowany na sponsorowane przez ich reklamy strony.

Cyberprzestępcy nadużywający programów partnerskich nie są niczym nowym – modyfikatory przeglądarek internetowych to jedne z najstarszych rodzajów zagrożeń. Jednak fakt, że w tej kampanii wykorzystuje się złośliwe oprogramowanie, które ma wpływ na wiele typów przeglądarek, a każda korzysta z innego silnika, świadczy o dużej skali i wyrafinowaniu kampanii. Ponadto Adrozek zachowuje trwałość w systemie po deinstalacji oraz posiada moduł do wydobywania danych uwierzytelniających z witryn, narażając urządzenia na dodatkowe zagrożenia.

Jak wygląda infekcja Adrozek?

Malaware najczęściej dostaje się do systemu podszywając się pod legalne roszerzenie do przeglądarki, ewentualnie podszywając się pod inne oprogramowanie, np. narzędzie do konwertowania plików audio.

Wykrycie złośliwej próbki przez oprogramowanie antywirusowe jest tutaj bardzo wątpliwe ze względu na stosowanie przez twórców kampanii zaawansowanego polimorfizmu i dystrubowanie tysiecy różnych próbek tego samego malware.

Po udanej instalacji w systemach docelowych za pomocą drive-by download, Adrozek wrowadza wiele zmian w ustawieniach przeglądarki i kontrolach bezpieczeństwa, aby zainstalować złośliwe dodatki, które udają oryginalne rozszerzenia.

Chociaż nowoczesne przeglądarki wyposażone są w kontrolę integralności, aby zapobiec manipulacjom, złośliwe oprogramowanie sprytnie wyłącza tę funkcję, umożliwiając tym samym atakującym obejście zabezpieczeń i wykorzystanie rozszerzeń do pobierania dodatkowych skryptów ze zdalnych serwerów w celu wstrzykiwania fałszywych reklam i uzyskiwania przychodów poprzez kierowanie ruchu do docelowych stron.

Poniżej przedstawiamy schemat łańcucha ataku Adrozek stworzonego przez zespół Microsoft:

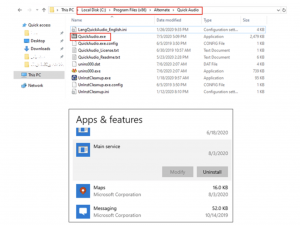

Po uruchomieniu instalator zrzuca plik .exe o losowej nazwie w folderze% temp%. Ten plik upuszcza główny ładunek w folderze Program Files, używając nazwy, która sprawia, że wygląda jak legalne oprogramowanie związane z dźwiękiem. Microsoft zaobserwował, że oprogramowanie używa różnych nazw, takich jak Audiolava.exe, QuickAudio.exe i converter.exe. Złośliwe oprogramowanie jest instalowane jak zwykły program, do którego można uzyskać dostęp poprzez Ustawienia > Aplikacje i funkcje. Do tego jest rejestrowane jako usługa o nazwie „Main service”, co pozwala na automatyczne wystartowanie procesu po jego zamknięciu.

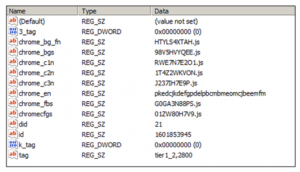

Oprócz modyfikowania ustawień i komponentów przeglądarki, Adrozek zmienia również kilka ustawień systemowych, aby mieć jeszcze większą kontrolę nad zaatakowanym urządzeniem. Przechowuje swoje parametry konfiguracyjne w kluczu rejestru:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Wow6432Node \

Podsumowanie

Adrozek pokazuje, że nawet zagrożenia, które nie są uważane za pilne lub krytyczne, stają się coraz bardziej złożone. I chociaż głównym celem tego złośliwego oprogramowania jest wstrzyknięcie reklam i skierowanie ruchu do określonych witryn internetowych, łańcuch ataków obejmuje wyrafinowane zachowanie, które umożliwia atakującym uzyskanie silnej pozycji na urządzeniu. Dodanie „funkcjonalności” kradzieży danych uwierzytelniających pokazuje, że atakujący mogą rozszerzyć swoje cele i skorzystać z dostępu jaki mają do zainfekowanego urządzenia.