Zamiast mobilnej wersji Cyberpunk 2077 dostaniesz ransomware!

Aby nakłonić użytkowników do zainstalowania złośliwego oprogramowania, cyberprzestępcy często rozpowszechniają je jako instalatory aplikacji wzbudzającej duże zaufanie bądź zachęcającej do instalacji.

W tym tygodniu Tatyana Shishkova, analityk złośliwego oprogramowania z firmy Kaspersky, odkryła oprogramowanie ransomware dla systemu Android podszywające się pod mobilną wersję gry Cyberpunk 2077 (która w rzeczywistości na urządzenia mobilne nie istnieje). Gra była rozpowszechniana z fałszywej witryny podszywającej się pod legalny Sklep Google Play.

Cyberprzestępca rozprowadza fałszywe instalatory apk gry Cyberpunk 2077, które w rzeczywistości instalują oprogramowanie ransomware o nazwie CoderWare.

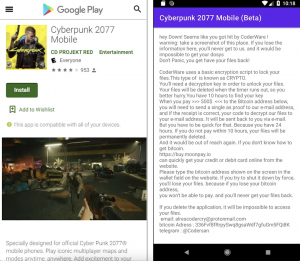

Poniżej widzimy stronę główną i opis aplikacji na wzór Google Play, który wygląda bardzo legalnie i jest zrobiony z należytą starannością.

Po instalacji aplikacji zobaczymy jednak ekran nr 2, który przedstawia notę odnośnie zaszyfrowania plików i okupu.

Pliki na urządzeniu z Androidem rzeczywiście zostaną zaszyforwane, jednak malware CoderWare nie jest w rzeczywistości bezwzględnym ranomware i pozostawia użytkownikom furtkę. Odkrywca fałszywej gry Cyberpunk 2077 od razu przeanalizował dokładnie kod wirusa i znalazł, że CoderWare wykorzystuje zakodowany na stałe klucz, co oznacza, że w razie potrzeby można samemu wykonać deszyfrator plików, aby odzyskać je za darmo.

Pliki szyfrowane są algorytmem RC4 ze stałym kluczem, w przypadku Shishkova’y był to klucz

„21983453453435435738912738921”, który znalazła w kodzie źródłowym oprogramowania ransomware.

Ten ransomware jest tym samym, co oprogramowanie wykryte przez MalwareHunterTeam w listopadzie i udające instalator Cyberpunk 2077 na Windows. Podobnie jak wersja na Androida, ransomware nazywa się CoderWare, ale jest wariantem innego znanego ransomware – BlackKingdom.

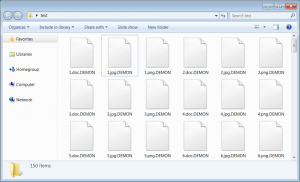

Wariant systemu Windows był skompilowanym w Pythonie plikiem wykonywalnym, który szyfruje pliki ofiary i dodaje rozszerzenie .DEMON do zaszyfrowanych nazw plików. Nie wiadomo, czy w tej chwili wersja systemu Windows używa klucza zakodowanego na stałe.

Jak widać, próbując bezpłatnie zainstalować oprogramowanie chronione prawem autorskim, stajesz w obliczu ogromnego ryzyka infekcji złośliwym oprogramowaniem. Nie warto ufać złudnym aplikacjom, które oferują nam za darmo coś, za co normalnie użytkownicy płacą. Ryzyko infekcji jest jeszcze większe, gdy próbujemy zainstalować aplikacje na Androida ze sklepów z aplikacjami innych firm. Pamiętaj, że sprawa w przypadku urządzeń mobilnych jest prosta – należy pobierać i instalować tylko aplikacje ze sklepów Google Play oraz App Store.