SysMon v13 wykrywa próby manipulacji procesów przez malware

Mamy dobrą wiadomość dla osób zajmujących się bezpieczeństwem cybernetycznym i dla zespołów Blueteam. Microsoft wypuścił dzisiaj nową wersję Sysmon 13, w której została dodana funkcją zabezpieczeń umożliwiająca wykrycie czy proces został naruszony przy użyciu technik proces hollowing lub proces herpaderping.

W jednym z naszych artykułów pisaliśmy o nowych funkcjach w Sysmon 12. Obecne, najnowsze wydanie Sysmona jeszcze bardziej zbliża się do funkcjonalności systemów EDR, mianowicie potrafi wykryć dwie zaawansowane techniki wstrzyknięcia złośliwego oprogramowania do procesów w pamięci systemu. Sposoby uruchamiania malware w pamięci komputera opisaliśmy dokładniej w tym artykule. Zanim przejdziemy do charakterystyki nowych funkcji przypomnimy, czym są proces hollowing oraz proces herpaderping.

Techniki uruchamiania malware używane przez cyberprzestępców

W celu uniknięcia wykrycia złośliwego kodu przez oprogramowanie zabezpieczające znajdujące się w systemie Windows cyberprzestępcy wstrzykują go do legalnego procesu systemu Windows. Taka taktyka pozwala na uruchomienie złośliwego oprogramowania i ukrycie go w systemie. Wówczas w Menedżerze zadań (z ang. Task Manager) taki złośliwy program (jego kod) pojawia się jako standardowy proces systemu Windows działający w tle.

Technika process hollowing (od ang „hollow” – drążenie) polega na tym, że złośliwe oprogramowanie uruchamia legalny proces w stanie wstrzymania i zastępuje legalny kod w tym procesie swoim, złośliwym. Ten złośliwy kod jest następnie wykonywany przez proces z dowolnymi uprawnieniami przypisanymi do procesu.

Process herpaderping to bardziej zaawansowana technika, w której złośliwe oprogramowanie modyfikuje swój obraz na dysku, aby wyglądał jak legalne oprogramowanie po załadowaniu go. Gdy oprogramowanie zabezpieczające skanuje plik na dysku, zobaczy nieszkodliwą paczkę, podczas gdy złośliwy kod będzie działał w pamięci.

Takie techniki infekowania złośliwym oprogramowaniem i manipulacją procesami w celu uniknięcia wykrycia stosują ransomware między innymi takie jak Mailto, TrickBot, czy BazarBackdoor.

Jak włączyć wykrywanie manipulacji procesów w Sysmon v13?

Szersze informacje o samym narzędziu sysmon zamieszczaliśmy w naszych innych artykułach na Kapitanie Hack’u, dlatego nie będziemy wyjaśniać do czego służy to darmowe narzędzie od Microsoft. Więcej dowiesz się z tego artykułu.

Najnowszy Sysmon możesz pobrać z dedykowanej strony Sysinternals.

Żeby włączyć funkcję wykrywania manipulacji procesami, administratorzy muszą dodać opcję „ProcessTampering” do pliku konfiguracyjnego XML. Pamiętać należy, że bez odpowiedniego ustawienia tego pliku, Sysmon będzie jedynie monitorował podstawowe zdarzenia, takie jak tworzenie procesów i zmiany czasu plików.

ProcessTampering to nowe zalecenie, które zostało dodane do schematu Sysmon 4.50. Schemat można wyświetlić, uruchamiając polecenie „sysmon -s”.

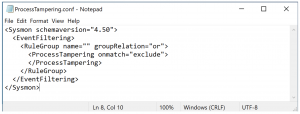

W celu uzyskania bardzo podstawowej konfiguracji Sysmon’a, która umożliwi wykrywanie manipulacji procesów możecie użyć poniższego pliku konfiguracyjnego:

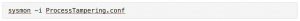

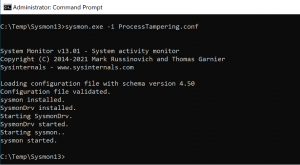

Powyższą konfiguracje zapisujemy do pliku „ProcessTampering.conf” i uruchomiamy wraz z sysmon poleceniem:

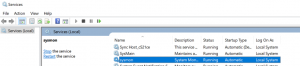

Po uruchomieniu powyższej komendy Sysmon zainstaluje swój sterownik i rozpocznie ciche zbieranie danych w tle. W Windows pojawi się też usługa „sysmon” działająca w tle.

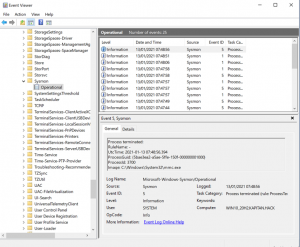

Od tej pory wszystkie zdarzenia Sysmon będą rejestrowane w dzienniku znajdującym się w konsolce Podglądu dziennika zdarzeń (ang. Event Viewer) pod ścieżką „Applications and Services Logs/Microsoft/Windows Sysmon/Operational”.

Wykrycie manipulacji procesu

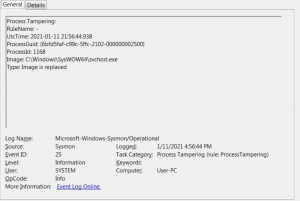

Jeśli prawidłowo włączy się funkcja ProcessTampering, wówczas po wykryciu manipulacji wykorzystującej technikę proces hollowing lub proces herpaderping narzędzie Sysmon wygeneruje w powyższym logu wpis z identyfikatorem zdarzenia 25 – „Zdarzenie 25 – Manipulowanie procesami”.

Poniżej zamieszczamy przykład wpisu w logu Sysmon zdarzenie wstrzyknięcia do legalnego procesu Windows „svchost.exe” złośliwego kodu pry użyciu techniki proces hollowing.

Przykład złośliwego kodu możecie znaleźć tutaj.

Program wykorzystuję funkcję VirtualAllocEx do załadowania malware.

Gorąco zachęcamy do przetestowania nowego Sysmon w swoim środowisku.