Co ma wspólnego „morsowanie” z Cybersecurity?

„Morsowanie” dla Cybersecurity może okazać się równie niebezpieczne jak morsowania ludzi w zimie – bez odpowiedniej dozy rozwagi możemy się rozchorować lub może to doprowadzić do innych fatalnych skutków. W dzisiejszym artykule opiszemy ciekawy przypadek phishingu wykorzystującego alfabet Morse’a do ukrywania złośliwych linków w dokumentach HTML.

Za oknem zima, śnieg i zawierucha. Chciałoby się powiedzieć napadało tego białego g….., jak w dowcipie z Youtube.

Przy takiej pogodzie dobrze wiemy do czego może doprowadzić nieodpowiedzialne morsowanie i nie tylko ono. Oczywiście w przypadku takiej aktywności zalecamy rozwagę, ale nie o prawdziwym morsowaniu będziemy dzisiaj pisać, lecz o pewnym z nim związanym skojarzeniem – kodzie Morse’a używanym w do zaciemniania złośliwych adresów URL przez cyberprzestępców. Analogicznie do morsowania na dworze, tak i w tym przypadku zalecamy rozwagę i dzielimy się wiedzą, jak powinniśmy się chronić i na co zwracać uwagę.

Kampania phishingowa z kodem Morse’a w tle (morsowanie)

Jak się okazuje, bardzo stary sposób przesyłania wiadomości na odległość wymyślony w 1838r. przez Samuela Morse’a i Alfreda Vail, znalazł zastosowanie we współczesnym świecie cybesecurity. W sieci pojawiła się nowa, ukierunkowana kampania phishingowa zawierająca nowatorską technikę zaciemniania kodu, wykorzystująca Morse’a do ukrywania złośliwych adresów URL w załącznikach wiadomości e-mail.

Przypominamy, że w kodzie Morse’a każda litera i cyfra jest kodowana jako seria kropek (krótki dźwięk) i myślników (długi dźwięk). Technika stała na tyle interesująca, że niedawno zaczęli ja stosować cyberprzestępcy w ukierunkowanych atakach phishing’owych w celu ominięcia bram i filtrów poczty.

Zastosowanie techniki Morse’a do kodowania znaków w złośliwym skrypcie jest nowatorskie. A jak doskonale wiemy, to co nowe i nie zostało jeszcze opisane w sygnaturach ma duże seanse na obejście blokad rozwiązań zabezpieczających.

Pierwszą wzmiankę o typie ataku wykorzystująca kod Morse’a możemy znaleźć w poście na Reddit.

Jak wygląda atak phishingowy z kodem Morse’a?

Jak w przypadku większości ataków phishingowych, do odbiorcy (ofiary) wysyłana jest wiadomość pocztowa ze specjalnym załącznikiem, który próbuje udawać fakturę lub inny istotny/intersujący dokument.

W przypadku opisywanego poniżej ataku wykorzystywany jest dokument, którego nazwa posiadać może format „[nazwa_firmy] _faktura_ [numer] ._ xlsx.hTML” lub tez posiadać swój odpowiednik w języku angielskim.

Istotne jest, że plik posiada podwójne i mylące rozszerzenie: dokumentu Excela (xlxs) i HTML (html lub htm).

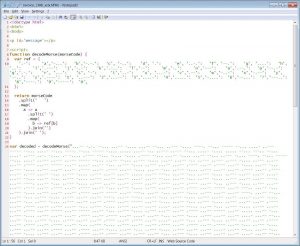

Przeglądając załącznik (w naszym przypadku plik HTML) w notatniku, widzimy, że zawiera on skrypt w JavaScript, który odwzorowuje litery i cyfry na alfabet Morse’a.

Na przykład litera „a” jest odwzorowywana jako „.-”, a litera „b” jako „-…” :

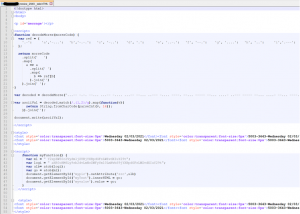

Inny przykład złośliwego dokumentu otwartego w notatniku:

W dalszej części skryptu następuje wywołanie funkcji decodeMorse() w celu zdekodowania łańcucha kodu Morse’a na ciąg szesnastkowy. Tutaj możecie znaleźć cały kod funkcji dekodującej.

Ciąg szesnastkowy jest dalej dekodowany do tagów JavaScript, które są umieszczane w wynikowym dokumencie HTML.

Powyższe zdekodowane odnośniki zawierają linki kolejnych skryptów Javascript, które z kolei zawierają różne zasoby niezbędne do renderowania fałszywego arkusza kalkulacyjnego Excel – w rezultacie strona wygląda jakbyśmy otwierali w niej plik Excel.

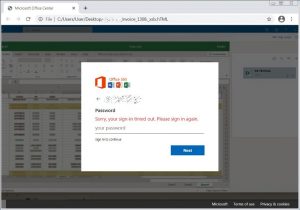

Tak więc klikając na załącznik w wiadomości e-mail w tle zdekoduje się kod i finalnie zostanie zaprezentowana użytkownikowi witryna (zostanie na nią przekierowany), na której będzie widniała informacją, że upłynął limit czasu logowania i musi ponowne wprowadzić hasło.

Gdy użytkownik wprowadzi swoje hasło, formularz prześle je do zdalnej witryny cyberprzestępców zbierających dane logowania (np. do konta w chmurze Microsoft 365).

Przestępcy używają usługi logo.clearbit.com do wstawiania logo firm odbiorcy do formularza logowania, aby uczynić atak jak najbardziej realnym i przekonującym. Jeśli logo firmy nie jest dostępne, używa ogólnego logo Office 365, jak pokazano na powyższym obrazku.

Jak się chronić?

Z każdym dniem oszustwa phishingowe są coraz bardziej skomplikowane i używają coraz to nowszych metod, aby szturmować bramy pocztowe. Jeśli jest to nowa metoda istnieje prawdopodobieństwo, że złośliwa wiadomość trafi na nasza skrzynkę pocztową.

Jako użytkownicy oczywiście pod żadnym pozorem nie powinniśmy otwierać podejrzanych załączników i najlepiej w tej sytuacji skontaktować się z osobą/działem za to odpowiedzialnym np. administratorem poczty lub działem bezpieczeństwa w firmie.

Warto tez zwracać uwagę na podwójne rozszerzenia załączników, jak w powyższym przykładzie (xlxs i HTML) i blokować je w infrastrukturze.

O tym jak poznać, czy mail jest podejrzany dowiesz się z naszego wcześniejszego artykułu tutaj.

Podobny phishing z dokumentem o rozszerzeniu *.HTM opisywaliśmy ostatnio tutaj.