Cloudflare powstrzymało największy atak DDoS w historii

Cloudflare to globalna firma zajmująca się infrastrukturą internetową i bezpieczeństwem witryn. Ujawniła ona w czwartek, że zapobiegła największemu dotychczas odnotowanemu atakowi typu DDoS w historii. Szczegółowe informacje pod linkiem.

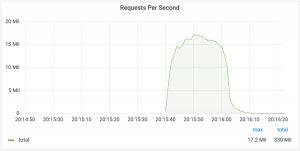

Atak DDoS został przeprowadzony za pośrednictwem botnetu Mirai i był wymierzony w nieznanego klienta z branży finansowej. „W ciągu kilku sekund botnet zbombardował sieć brzegową Cloudflare ponad 330 milionami żądań” — zauważyła firma. Atak osiągnął w pewnym momencie rekordowy poziom 17,2 miliona żądań na sekundę (rps), co czyni go atakiem trzykrotnie większym niż wcześniej zgłoszone podobne incydenty DDoS. Na wykresie poniżej widać szczegóły:

Aby bardziej zrozumieć skalę i siłę tego ataku warto wspomnieć, że średni legalny ruch obsługiwany przez całą infrastrukturę Cloudflare to około 25 milonów rps.

Ataki wolumetryczne DDoS są zaprojektowane tak, aby atakować konkretną sieć z zamiarem przeciążenia jej przepustowości i często wykorzystują techniki wzmacniania poprzez odbicie (ang. reflective amplification), o czym pisaliśmy niedawno tutaj.

Takie ataki zazwyczaj pochodzą z sieci systemów zainfekowanych złośliwym oprogramowaniem składających się z komputerów, serwerów i urządzeń IoT — umożliwiając cyberprzestępcom przejęcie kontroli i włączenie maszyn do botnetu zdolnego do generowania ogromnego, śmieciowego ruchu.

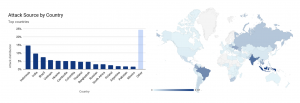

W tym konkretnym incydencie ruch pochodził z ponad 20 000 botów w 125 krajach na całym świecie, przy czym prawie 15% ataku pochodziło z Indonezji, następnie z Indii, Brazylii, Wietnamu i Ukrainy. Podobno większość tych urządzeń to zhackowane IoT.

To nie pierwszy przypadek wykrycia podobnych ataków w ostatnich tygodniach. Cloudflare zauważył, że ten sam botnet Mirai został użyty do zaatakowania dostawcy usług hostingowych atakiem HTTP DDoS, który osiągnął szczyt nieco poniżej 8 milionów rps.

Oddzielnie zaobserwowano botnet, który uruchomił kilkanaście ataków DDoS opartych na protokole UDP i TCP, które wielokrotnie osiągały szczyt powyżej 1 Tb/s. Firma poinformowała, że nieudane ataki były wymierzone w korporacje zajmujące się grami oraz głównego dostawcę usług internetowych, telekomunikacyjnych i hostingowych w regionie Azji i Pacyfiku.

Co możemy zrobić?

Chociaż ataki takie jak ten nie zdarzają się często i zazwyczaj dotyczą dużych korporacji, to niestety wciąż obserwujemy wzrost podobnych incydentów w Internecie. Ataki wolumetryczne stają się po prostu coraz bardziej powszechne i dostępne dla podwórkowych hackerów.

Należy zauważyć, że takie wolumetryczne ataki krótkoseryjne mogą być szczególnie niebezpieczne dla starszych systemów ochrony DDoS lub organizacji bez aktywnej ochrony opartej na chmurze.

Krótki czas trwania ataku może coś podpowiedzieć analitykom o zdolności samego botnetu, jednak zareagowanie na niego na czas może być niemożliwe. W takich przypadkach atak kończy się, zanim inżynier bezpieczeństwa zdąży przeanalizować ruch lub aktywować swój stand-by system ochrony DDoS. Tego typu ataki podkreślają potrzebę zautomatyzowanej, zawsze aktywnej ochrony.

To co może zrobić każdy z nas, to zwiększyć bezpieczeństwo swoich urządzeń IoT tak, aby botnet taki jak Mirai nie mógł ich przejąć i wcielić jako bot w targetowanym ataku.

Rady odnośnie zabezpieczania urządzeń IoT spisaliśmy tutaj.