Microsoft ostrzega przed phishingiem wykorzystującym podatność Open Redirect

Microsoft ostrzega przed szeroko rozpowszechnioną kampanią phishingową wykorzystującą linki typu „Open Redirect”. Są to otwarte przekierowania w wiadomościach e-mail służące jako wektor do nakłaniania użytkowników do odwiedzania złośliwych witryn. Przy czym skutecznie omijają oprogramowanie zabezpieczające.

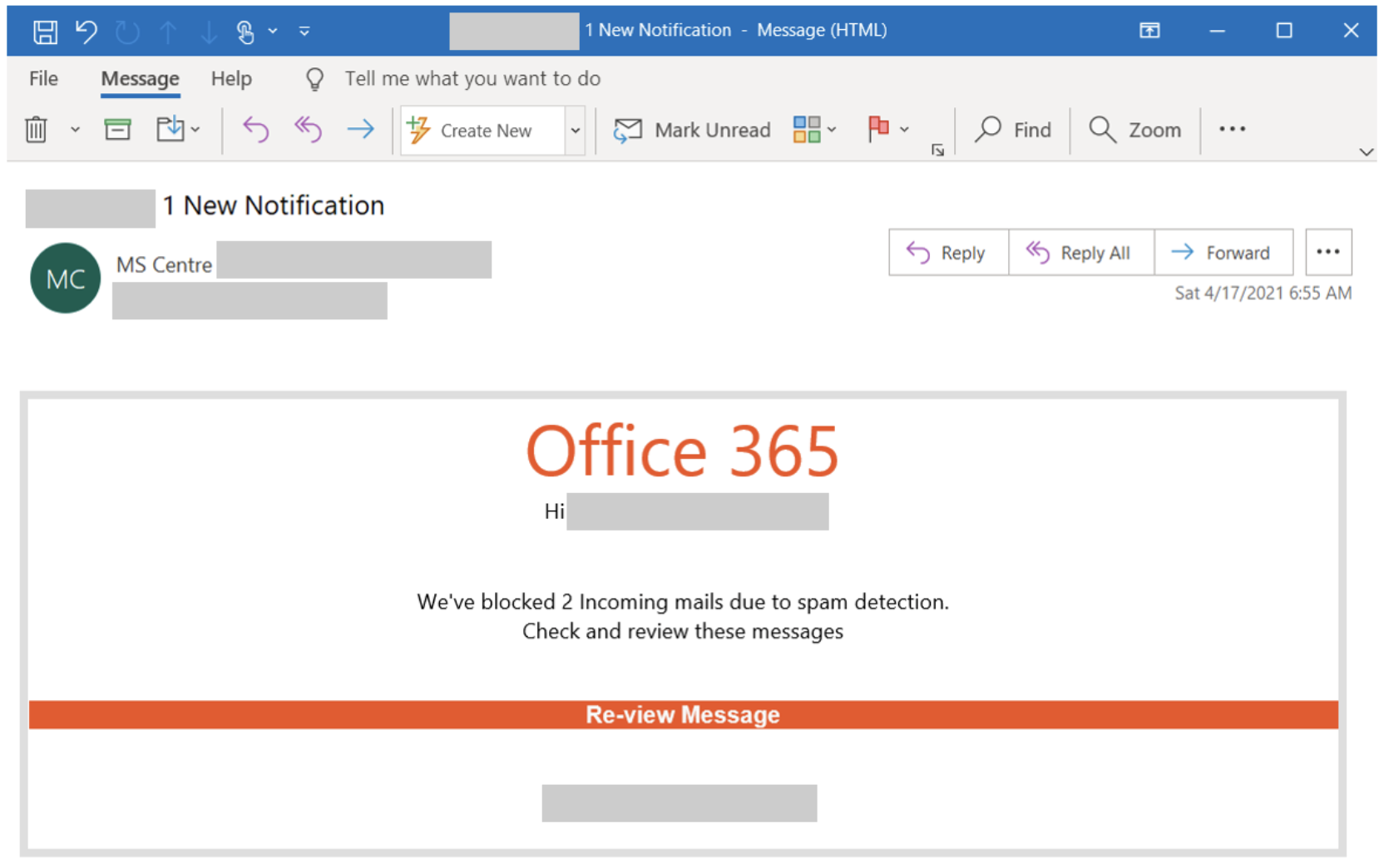

Atakujący łączą te linki z przynętami socjotechnicznymi. Fałszywe wiadomości podszywają się pod dobrze znane narzędzia i usługi zwiększające produktywność, aby zachęcić użytkowników do klikania – tak właśnie powiedział zespół ds. analizy zagrożeń Microsoft 365 Defender w raporcie opublikowanym w zeszłym tygodniu.

Schemat ataku prowadzi do serii przekierowań, w tym do strony weryfikacji CAPTCHA, która dodaje poczucie legalności i próbuje ominąć niektóre zautomatyzowane systemy analizy. Ostatecznie otwiera się fałszywa strona logowania, co prowadzi do naruszenia poświadczeń. Poniżej schemat tego mechanizmu:

Ogólnie linki przekierowujące w wiadomościach e-mail stanowią ważne narzędzie do przekierowywania odbiorców na strony internetowe osób trzecich lub śledzenia wskaźników kliknięć. Może to być szczególnie przydatne do mierzenia skuteczności kampanii sprzedażowych i marketingowych.

Jednak jak widać, ta sama technika może być wykorzystywana przez złośliwych aktorów do przekierowywania takich łączy do ich własnej infrastruktury. Przy czym w adresie URL znajduje się wtedy pełna nazwa zaufanej domeny w stanie nienaruszonym. Pozwala to uniknąć analizy przez silniki anty-malware, nawet gdy użytkownicy próbują najechać na linki, aby sprawdzić, czy nie ma żadnych oznak podejrzanej zawartości.

Aby doprowadzić potencjalne ofiary do stron phishingowych, przekierowania umieszczone w wiadomości są konfigurowane przy użyciu legalnej usługi, podczas gdy końcowe domeny kontrolowane przez hackerów zawarte w linku wykorzystują domeny najwyższego poziomu .xyz, .club, .shop, i .online. Te ostatnie przekazywane są jako parametry, aby unikać wykrycia przez bramki e-mail.

Microsoft powiedział, że zaobserwował co najmniej 350 unikalnych domen phishingowych w ramach kampanii, podkreślając skuteczne wykorzystanie przekonujących przynęt socjotechnicznych, które rzekomo są powiadomieniami z aplikacji takich jak Office 365 i Zoom. To nie tylko pokazuje skalę, z jaką ten atak jest przeprowadzany, ale także pokazuje, ile napastnicy w niego inwestują, licząc na potencjalnie znaczące korzyści. W skrócie, oznacza to, że ataki przynoszą realne zyski cyberprzestępcom.

Aby nadać atakowi pozory autentyczności, kliknięcie specjalnie spreparowanego linku przekierowuje użytkowników na złośliwą stronę docelową, która wykorzystuje Google reCAPTCHA do blokowania wszelkich prób dynamicznego skanowania. Po zakończeniu weryfikacji CAPTCHA ofiarom wyświetlana jest fałszywa strona logowania podszywająca się pod znaną usługę, taką jak Microsoft Office 365, tylko po to, aby wykraść hasła po przesłaniu informacji.

Ta kampania phishingowa jest przykładem doskonałej inżynierii społecznej połączonej z zaciemnianiem sieciowym. Biorąc pod uwagę, że 91% wszystkich cyberataków pochodzi z poczty e-mail (według MS) organizacje muszą dysponować rozwiązaniem zabezpieczającym, które zapewni im wielowarstwową ochronę przed tego typu niebezpieczeństwem.