Ogromny wyciek tysięcy poświadczeń z serwerów VPN Fortinet

Fortinet potwierdził, że lista około 87 000 poświadczeń SSL-VPN została opublikowane w Internecie. Sprawcą całego zdarzenia wydaje się być gang Babuk odpowiedzialny za wiele znanych ataków ransomware.

Okazuje się, że cała lista „wyciekniętych” poświadczeń może być ogromna. W środę BleepingComputer poinformował, że skontaktował się z cyberprzestępcą, który ujawnił prawie pół miliona danych uwierzytelniających Fortinet VPN, rzekomo ściągniętych z urządzeń nadających się do exploitacji zeszłego lata.

Serwis informacyjny przeanalizował plik i poinformował, że zawiera on dane uwierzytelniające VPN dla 498 908 użytkowników na 12 856 urządzeniach! BleepingComputer nie przetestował poświadczeń, ale powiedział, że wszystkie adresy IP są sprawdzane jako serwery Fortinet VPN. Link to ich artykułu tutaj.

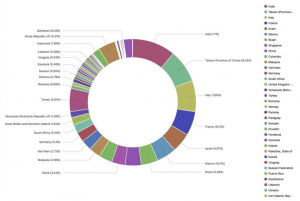

Adresy IP dotyczą urządzeń na całym świecie. Jak pokazuje poniższy wykres zidentyfikowano 22 500 podmiotów w 74 krajach, gdzie największe wycieki dotknęły kraje Azjatyckie. Na liście nie ma na szczęście Polski.

Co to za exploit?

W środę Fortinet potwierdził, że osoby atakujące wykorzystały podatność FG-IR-18-384 / CVE-2018-13379, czyli słabość w systemie FortiOS, która została odkryta w 2018 roku i od tego czasu była wielokrotnie i udanie wykorzystywana przez cyberprzestępców.

Najgorsze jest to, że wykorzystując ujawnione dane uwierzytelniające VPN, atakujący mogą przeprowadzać eksfitrację danych, instalować malware i przeprowadzać ataki ransomware.

Błąd, o którym mowa niedawno znalazł się na liście 30 najczęściej exploitowanych luk opracowanych przez Agencję Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury (CISA). Umożliwia on nieuwierzytelnionemu napastnikowi wykorzystanie specjalnie spreparowanych żądań HTTP do zasobów w celu pobrania plików systemowych z portalu SSL VPN.

Fortinet naprawił usterkę w aktualizacji z maja 2019 r. (i od tego czasu wielokrotnie zachęcała klientów do uaktualnienia swoich urządzeń do FortiOS 5.4.13, 5.6.14, 6.0.11 lub 6.2.8 i nowszych). Ale nawet jeśli zespoły ds. bezpieczeństwa zaktualizowały swoje sieci VPN, jeśli nie zresetowały jednocześnie haseł do urządzeń, VPN-SSL nadal mogą być podatne na ataki.

Kto jest odpowiedzialny za atak?

Za atakiem i wyciekiem stał prawdopodobnie cyberprzestępca znany jako Orange – administrator nowo uruchomionego forum hakerskiego RAMP i były operator ransomware Babuk.

Uważa się, że Orange, który podobno odłączył się od Babuk po kłótni członków gangu, jest teraz zaangażowany w nową operację ransomware Groove. We wtorek Orange utworzył post na forum RAMP z linkiem do pliku, który rzekomo zawierał tysiące kont Fortinet VPN.

W tym samym czasie na stronie wycieku danych Groove pojawił się post promujący wyciek Fortinet. Wszystko więc składa się w całość.

Groove to nowy gang zajmujący się oprogramowaniem ransomware, który działa od zeszłego miesiąca. Sprzyja modelowi podwójnego wymuszenia łączącego szyfrowanie plików z zagrożeniem publikowania przechwyconych danych.

Jak chronić swój VPN?

Warto sprawdzić zalecenie Fortinet, aby znaleźć listę wersji OS, których dotyczy często wykorzystywana luka. Oprócz tego warto skorzystać z następujących zaleceń dotyczących SSL-VPN od Fortinet:

- Wyłącz wszystkie sieci VPN (SSL-VPN lub IPSEC), dopóki nie zostaną podjęte następujące kroki naprawcze.

- Natychmiast zaktualizuj urządzenia, których dotyczy problem, do najnowszej dostępnej wersji.

- Traktuj wszystkie dane uwierzytelniające jako potencjalnie naruszone, resetując hasło w całej organizacji.

- Zaimplementuj uwierzytelnianie wieloskładnikowe, które pomoże złagodzić nadużycia wszelkich złamanych poświadczeń, zarówno teraz, jak i w przyszłości.

- Powiadom użytkowników, aby wyjaśnić powód resetowania hasła i monitoruj usługi, takie jak HIBP w Twojej domenie. Istnieje możliwość, że jeśli hasła zostaną ponownie użyte do innych kont, mogą zostać wykorzystane w atakach polegających na wypychaniu poświadczeń.

Nauka z tego zdarzenia, zarówno dla administratorów urządzeń sieciowych, jak i użytkowników: Dbanie o higienę urządzeń, które są szczególnie wrażliwe w sieci organizacji to podstawa best-practicies bezpieczeństwa. Co z tego, jeśli wymuszamy skomplikowaną politykę haseł i przestrzegamy użytkowników, jeśli problem niezałatanego sprzętu pozwala ominąć wszystkie inne zabezpieczenia.