Jak Microsoft Defender Application Guard może chronić przed lukami Zero-day?

Luki w zabezpieczeniach typu Zero-Day — znane hakerom, ale nieznane twórcom oprogramowania, badaczom bezpieczeństwa i opinii publicznej — są dla atakujących jak złoto. Po publikacji takiej luki programiści często nie mają czasu na łatanie kodu, co daje hakerom wystarczający dostęp i czas na eksplorację i mapowanie sieci wewnętrznych, eksfiltrację cennych danych i znajdowanie innych wektorów ataków. Zero-Day stał się świetnym motorem zysków dla hakerów ze względu na zagrożenie, jakie stanowi dla społeczeństwa, firm i rządków. Wiedza o tych podatnościach często sprzedawana jest w Darknecie za tysiące dolarów, napędzając ataki ransomware oraz sprawiając, że biznes cyberprzestępczy jest jeszcze bardziej atrakcyjny i zyskowny dla atakujących.

Phishing nadal górą

Ponieważ Zero-Day nie są często znane i nie wiadomo skąd mogą pochodzić, najlepszym podejściem będzie po prostu zabezpieczyć dostęp do aplikacji wewnętrznych użytkowników, ponieważ bez dostępu do infrastruktury hacker nawet nie będzie miał możliwości wykonania exploita Zero-Day.

Atakujący stale wykorzystują taktyki socjotechniki, aby zdobyć zaufanie użytkowników, oszukać ich i wpłynąć na ich działania — od otwarcia złośliwego linku dołączonego do wiadomości e-mail po odwiedzenie zaatakowanej witryny. Złośliwy kod jest wykonywany, gdy aplikacja otwiera uzbrojoną zawartość, wykorzystując luki w zabezpieczeniach i pobierając złośliwe oprogramowanie na punkcie końcowym.

Tak to zazwyczaj działa. I taka kombinacja wyrafinowanych ataków socjotechnicznych jest śmiercionośną bronią, która wykorzystuje sztukę manipulacji w połączeniu z oprogramowaniem ransomware obsługiwanym przez człowieka, pozwalając napastnikom na pozostawanie niezauważonym, jednocześnie wykorzystując luki w systemie. Socjotechnika tworzy więc idealny scenariusz dla ataków zero-day, umożliwiając atakującym fachowe rozprzestrzenianie się i naruszanie większej liczby urządzeń niż kiedykolwiek wcześniej.

Odizolować aplikacje

Microsoft twierdzi, że w tak trudnym środowisku, w którym samo skanowanie i filtrowanie aplikacji i przeglądarki internetowej może nie być w stanie powstrzymać atakujących przed oszukaniem użytkowników i uniemożliwieniem wykonania złośliwego kodu, technologia izolacji jest sposobem na obronę przed exploitami Zero-Day.

W oparciu o zasady Zero Trust dotyczące jawnej weryfikacji, najmniejszych uprawnień i założenie włamania, izolacja domyślnie traktuje każdą aplikację i sesję przeglądania Internetu jako niewiarygodną, dodając wiele blokad dla atakujących próbujących dostać się do środowisk użytkowników.

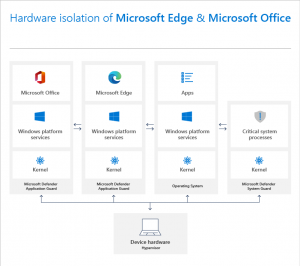

Izolacja jest w pełni wbudowana w Microsoft Windows umożliwiając aplikacjom uruchamianie w najnowocześniejszej technologii wirtualizacji, takiej jak Microsoft Defender Application Guard (Application Guard), w celu znacznego zmniejszenia promienia rażenia skompromitowanych aplikacji i plików.

Dzięki Application Guard witryny internetowe i pliki pakietu Office działają w izolowanym kontenerze opartym na hipervisorze (Hyper-V), dzięki czemu wszystko, co dzieje się w kontenerze, pozostaje odizolowane od systemu operacyjnego komputera stacjonarnego. Oznacza to, że złośliwy kod pochodzący z dokumentu lub strony internetowej działającej wewnątrz kontenera, pozostaje pod wpływem wirtualizacji, a promień wybuchu infekcji pozostaje ograniczony do kontenera.

Jest to ta sama technologia zabezpieczeń opartych na wirtualizacji (VBS), która obsługuje również inne funkcje zabezpieczeń systemu Windows, takie jak Credential Guard i Hypervisor Code Integrity (HVCI).

Słowo na koniec

Obecnie moc izolacji Application Guard jest natywnie wbudowana w Microsoft Edge i Microsoft Office, zapewniając ochronę przed złośliwymi plikami Word, PowerPoint i Excel, a także złośliwymi witrynami internetowymi. Microsoft ostatnio rozszerzył te ochronę na Google Chrome i Mozilla Firefox za pomocą wtyczki Application Guard, która umożliwia otwieranie niezaufanych witryn w izolacji za pomocą przeglądarki Microsoft Edge.

Ogólnie Application Guard stanowi dobrą pierwszą linię obrony dla organizacji — gdy użytkownicy uruchamiają aplikację lub otwierają załączniki do wiadomości e-mail czy klikają w złośliwy link wszystko zostaje uruchomione w środowisku piaskownicy. Nie będzie w stanie uzyskać dostęp do pulpitu, danych czy systemu operacyjnego.