Nowa podatność i atak na usługę RDP na Windows

Specjaliści ds. cyberbezpieczeństwa z CyberArk odkryli nową podatność w usłudze RDP na Windows pozwalającą atakującemu przechwycić lokalne zasoby plikowe komputera klienckiego, na uprawnieniach użytkownika, który łączy się do serwera.

O atakach na Windows Remote Desktop Services (RDP) pisaliśmy często na naszym portalu – tutaj. Tym razem nowa podatność została odkryta przez specjalistów z CyberArk.

Cały atak opisują na swoim blogu, gdzie zostały omówione szczegóły luki w RDP. Problem został zgłoszony do Microsoft w ramach skoordynowanego procesu ujawniania luk bezpieczeństwa. Microsoft wydał poprawkę w najnowszej aktualizacji zabezpieczeń, a luka jest identyfikowana jako CVE-2022-21893.

Szczegóły podatności CVE-2022-21893

Jak twierdzą specjaliści z CyberArk „Luka umożliwia każdemu standardowemu, nieuprzywilejowanemu użytkownikowi podłączonemu do komputera za pośrednictwem zdalnego pulpitu uzyskanie dostępu do systemu plików do komputerów klienckich innych podłączonych użytkowników, przeglądanie i modyfikowanie danych schowka innych podłączonych użytkowników oraz podszywanie się pod tożsamość innych zalogowanych użytkowników do urządzenia za pomocą kart inteligentnych. Może to prowadzić do problemów związanych z prywatnością danych, przemieszczania się na boki (z ang. lateral movement) i eskalacją uprawnień.”

Podatne są najnowsze wersje systemów Windows, zarówno te klienckie oraz serwerowe oraz wszystkie wcześniejsze wersje Windows Server od 20212 R2.

Podczas badań, naukowcom udało się przechwycić nazwany potok (named pipes) i wykorzystać go do nieautoryzowanego dostępu do systemu plików łączącego się do serwera komputera klienckiego. Mogli też dzięki temu wpłynąć na zawartość schowka pamięci (przeczytać go) i zaatakować komputer użytkownika.

Szczegółowy techniczny opis problemu:

„Proces może tworzyć instancje serwera potoku z nazwą istniejącego serwera potoku, jeśli pozwala na to deskryptor zabezpieczeń pierwszej instancji. Okazuje się, że deskryptor zabezpieczeń TSVCPIPE umożliwia każdemu użytkownikowi tworzenie instancji serwera potoku o tej samej nazwie. Ponadto dane są przesyłane potokami w postaci zwykłego tekstu i bez kontroli integralności.”

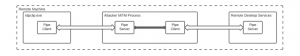

Ścieżka ataku jest następująca:

- Atakujący łączy się ze zdalną maszyną przez RDP.

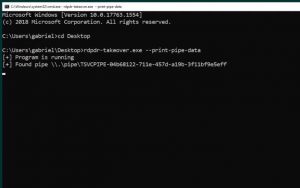

- Atakujący wyświetla listę otwartych nazwanych potoków i znajduje pełną nazwę potoku TSVCPIPE.

- Atakujący tworzy instancję serwera potoku o tej samej nazwie i czeka na nowe połączenie.

- Po nawiązaniu nowego połączenia RDS tworzy własną instancję serwera potoku dla sesji i klienta potoku, który będzie próbował się z nim połączyć

- Ze względu na FIFO, klient potoku połączy się z instancją serwera potoku atakującego zamiast z instancją utworzoną przez usługę RDS.

- Atakujący łączy się jako klient z prawdziwą instancją serwera potoku RDS.

- Atakujący trzyma oba końce połączenia; mogą działać jako man-in-the-middle, przekazywać dane tam i z powrotem, przeglądać i (opcjonalnie) je modyfikować.

Jako dowód koncepcji PoC, specjaliści z CyberArk przygotowali exploit’a (rdpdr-takeover.exe), którym byli w stanie wykorzystać podatność i przejąć nazwany potok użytkownika i dzięki temu przeprowadzić na jego komputer atak.

Dalsze możliwości jakie może stworzyć atakującemu przeprowadzenie takiego ataku to:

- Uzyskanie dostępu do przekierowanych dysków innych użytkowników.

- Przejęcie i kradzież danych kart inteligentnych używanych do logowania.

Wszystkie scenariusze i demo z ich wykorzystania można obejrzeć na blogu CyberArk.

Eksperci uważają, że tę samą technikę można wykorzystać do innych typów urządzeń, protokołów i kanałów, takich jak drukarki, urządzenia audio, USB i przekierowywanie uwierzytelniania (Remote Credential Guard).

Porady i ochrona

Jak wspomniano powyżej, problem został zgłoszony do Microsoft, który wydał łatkę. Zdecydowanie zalecamy zastosowanie tej poprawki (dotyczy prawie wszystkich wersji systemu Windows). Specjaliści radzą również, aby twórcy aplikacji korzystających z niestandardowych kanałów wirtualnych sprawdzili, czy są one podatne na tego typu atak i przeprowadzili własną ocenę bezpieczeństwa.