Nowe złośliwe oprogramowanie, które rozprzestrzenia się poprzez YouTube

Cyble Research Labs potwierdził w ostatnim raporcie, że malware PennyWise oraz RedLine rozprzestrzeniają się poprzez kampanie na YouTube.

Głównym celem malware PennyWise jest kradzież portfeli kryptowalutowych, ale także pozyskiwanie poufnych danych z przeglądarek. Jest on zbudowany przy użyciu nieznanego cryptera, co sprawia, że proces debugowania nie należy do najłatwiejszych.

Jak użytkownicy są oszukiwani?

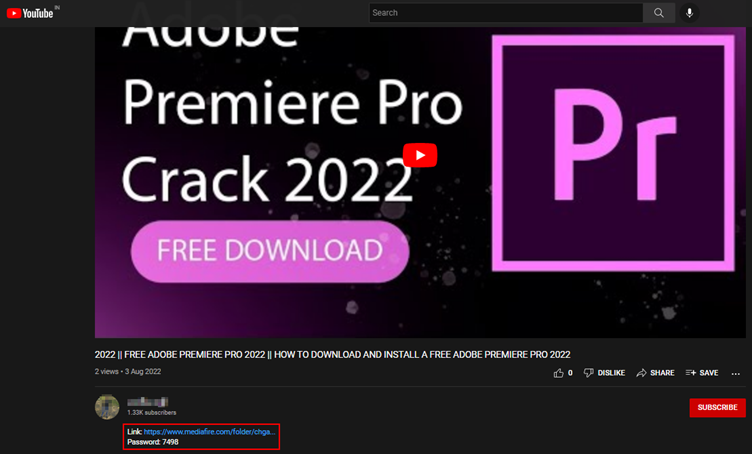

Hakerzy zamieszczają tutoriale dotyczące pobierania i instalowania określonego oprogramowania i sugerują, że użytkownik może w ten sposób uzyskać płatną licencje całkowicie za darmo. Link do tego oprogramowania (w rzeczywistości jest to malware) będzie dostępny w opisie filmu.

Link przekierowuje do bezpłatnych usług hostingu plików, takich jak Mega, Mediafire, OneDrive, Discord i Github, gdzie hakerzy utrzymują złośliwe pliki wykonywalne Windows. Eksperci twierdzą, że te kampanie na YouTube rozprzestrzeniają głównie kategorie złośliwego oprogramowania typu stealer i miner.

Malware ma szerokie możliwości – zostało stworzone do pobierania danych z ponad 30 przeglądarek opartych na Chrome, a także przeglądarek opartych na Mozilli.

W tym przypadku oszuści kierują swoją przynętę do użytkowników, którzy są zainteresowani otrzymaniem płatnych subskrypcji za darmo, takich jak gry, programy lub oprogramowanie antywirusowe.

W momencie, gdy ktoś przeszukuje frazy typu „software cracks”, „keygens” itp. jest narażony poprzez dostęp do filmów z poradnikiem do pobrania, tak naprawdę to złośliwego oprogramowania.

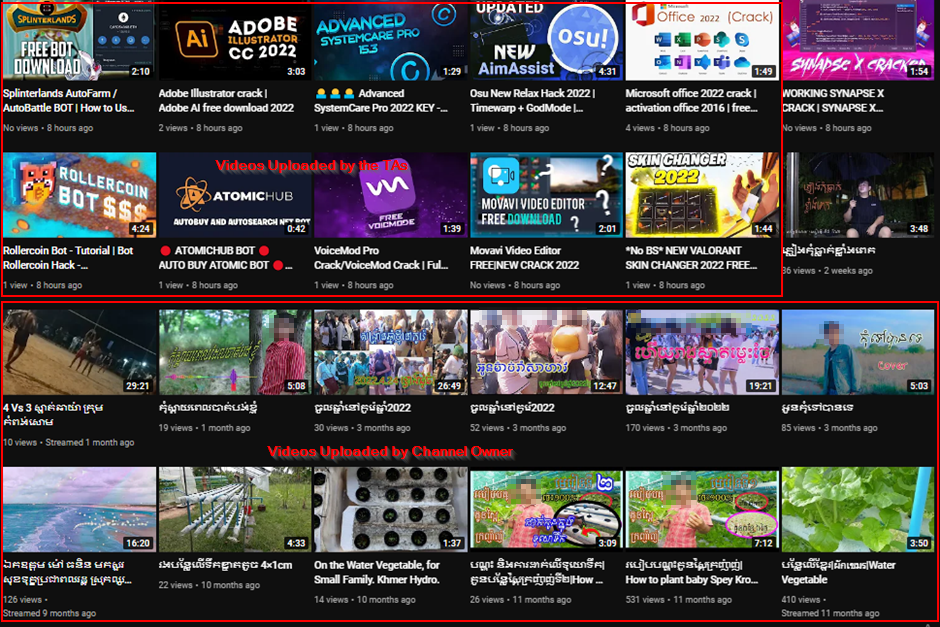

„Zaobserwowaliśmy nagłe zmiany w częstotliwości przesyłania filmów oraz rodzaju filmów przesyłanych na tych kanałach YouTube. To skłoniło nas do podejrzenia, że kanały YouTube wykorzystywane do tych kampanii to albo skompromitowane konta, albo stworzone specjalnie w celu rozprzestrzeniania złośliwego oprogramowania”, mówi Cyble Research Labs.

Dalej badacze zauważyli, że kanał YouTube regularnie zamieszcza filmy związane ze śpiewem i zabawą, a niespodziewanie zaczął zamieszczać filmy związane z crackami/hackami oprogramowania.

Najprawdopodobniej, w momencie przejęcia konta użytkownika, jeśli ten miał już wcześniej założony kanał YouTube, staje się kolejnym medium udostępniającym fałszywe filmy a zarazem linki do złośliwego oprogramowania.

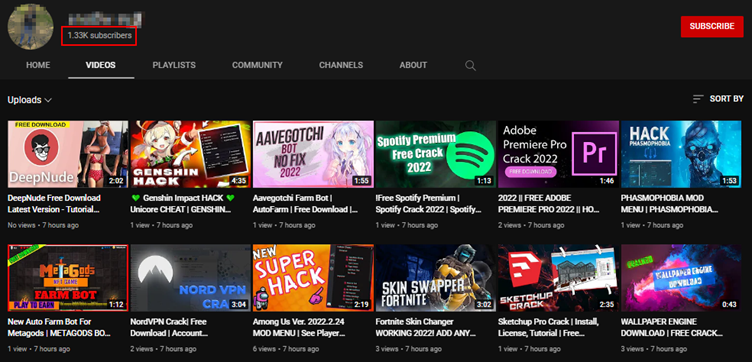

Dlatego aktorzy zagrożeń wykorzystują skompromitowane konta Google. W momencie, gdy uda się przejąć konto z dużą ilością subskrypcji, staje się ono o wiele bardziej wiarygodne niż dopiero co założone.

Złośliwe oprogramowanie

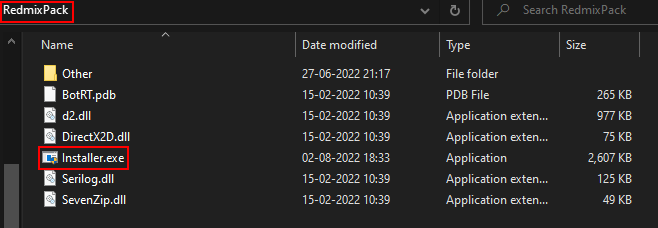

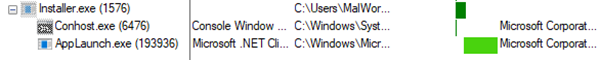

Tak jak wspomnieliśmy wcześniej, pliki są hostowane na popularnych darmowych stronach typu MediaFile. Po pobraniu i wypakowaniu folderu znajdziemy plik wykonywalny o nazwie „installer.exe”.

Po uruchomieniu infekcja rozpoczyna się od wstrzyknięcia złośliwego kodu do binarki .NET o nazwie „AppLaunch.exe”.

Te zagrożone konta Google mogą być również wykorzystywane do innych celów, takich jak hostowanie złośliwych danych na Google Drive lub wysyłanie phishingowych wiadomości spamowych.

Portfele kryptograficzne

Tak jak wspomnieliśmy głównym celem jest kradzież kont kryptograficznych. Narażone są między innymi konta:

- Zcash,

- Armoury,

- Bytecoin,

- Jaxx,

- Exodus,

- Ethereum,

- Atomic Wallet,

- Guarda Coinomi.

Zalecenia

Najlepszym sposobem na ominięcie takich zagrożeń jest unikanie pobierania pirackiego oprogramowania z niezweryfikowanych stron. Należy też pamiętać o używaniu silnych haseł i w miarę możliwości aktywowaniu uwierzytelniania wieloskładnikowego. Należy aktualizować swoje hasła w określonych odstępach czasu, a przede wszystkim powstrzymywać od otwierania niezaufanych linków i załączników.