Grupa APT29 wykorzystuje ukryty backdoor w AD Federation Services

Jeśli korzystasz w firmie z usługi AD FS powinieneś zwrócić uwagę na ten typ ataku i bardziej się zabezpieczyć. Badacze bezpieczeństwa zauważyli ostatnio, że znana grupa cyberszpiegowska powiązana z rosyjskim rządem wdraża nowego backdoora, który podpina się do Active Directory Federation Services (AD FS) i kradnie z baz danych konfiguracji oraz certyfikatów tokenów bezpieczeństwa.

O tym nowym, złośliwym oprogramowaniu pisze Microsoft. Wykorzystywane jest ono przez rosyjską grupę hakerów APT29 (aka NOBELIUM, Cozy Bear) i umożliwia anonimowe uwierzytelnianie (jako użytkownik anonymous) w zaatakowanej sieci.

Przypomnijmy, że prawdopodobnie rosyjski podmiot cyberszpiegowski, APT29 wykorzystuje nową zdolność do ukrywania swojej obecności w sieciach swoich celów, zazwyczaj rządowych i krytycznych organizacji w Europie, Stanach Zjednoczonych i Azji. Pisaliśmy już o tej grupie wielokrotnie na Kapitanie. Chociażby o tym, że odpowiadała ona w zeszłym roku między innymi za kompromitację łańcucha dostaw SolarWinds, w wyniku której zostały zhackowane sieci korporacyjne. Grupa ta jest uważana za ramię hakerskie rosyjskiego wywiadu zagranicznego SVR i jest znana z wysokiego poziomu wyrafinowania i zdolności ukrywania się w środowiskach.

Krótko o usłudze ADFS

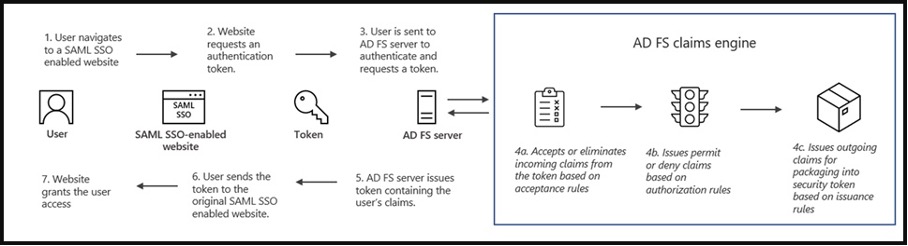

Program AD FS opiera się na uwierzytelnianiu opartym na poświadczeniach w celu dalszej autoryzacji do aplikacji/systemów. Poświadczenia te są pakowane w token, którego można użyć do uwierzytelniania.

MagicWeb – ewolucja FoggyWeb

Nazywane „MagicWeb”, złośliwe narzędzie jest tak naprawdę ewolucją narzędzia „FoggyWeb”, które umożliwiło hakerom eksfiltrację bazy danych konfiguracji zaatakowanych serwerów Active Directory Federation Services (ADFS), odszyfrowanie certyfikatów podpisywania i odszyfrowywania tokenów oraz pobieranie dodatkowych ładunków z serwera dowodzenia (C2).

MagicWeb wstrzykuje się do procesu roszczeń, aby wykonać złośliwe działania poza normalnymi rolami serwera AD FS. Mówiąc inaczej zastępuje legalną bibliotekę DLL używaną przez ADFS złośliwą wersją do manipulowania certyfikatami uwierzytelniania użytkowników i modyfikowania oświadczeń przekazywanych w tokenach generowanych przez zaatakowany serwer.

Ponieważ serwery ADFS ułatwiają uwierzytelnianie użytkowników, MagicWeb może pomóc APT29 w walidacji uwierzytelniania dla dowolnego konta użytkownika na tym serwerze, zapewniając im trwałość i wiele możliwości dokonywania zmian.

Jednak wykonanie powyższego nie jest takie proste. MagicWeb wymaga, aby haker uzyskał najpierw dostęp na poziomie administratora do docelowego serwera ADFS i zastąpił wspomnianą bibliotekę DLL ich wersją. Microsoft informuje, że miało to już miejsce w co najmniej jednym przypadku, w którym powołano zespół ds. wykrywania i reagowania (DART) w celu zbadania incydentu.

Jak wykryć MagicWeb?

Microsoft zaobserwował, że MagicWeb zastępuje bibliotekę „Microsoft.IdentityServer.Diagnostics.dll” nową wersją (z backdoor’em), która zawiera dodatkową sekcję w klasie „TraceLog”. Owa nowa sekcja to statyczny konstruktor wykonywany raz podczas ładowania biblioteki DLL podczas uruchamiania serwera ADFS. Celem konstruktora jest przechwycenie czterech legalnych funkcji ADFS, a mianowicie „Build”, „GetClientCertificate”, „EndpointConfiguration” i „ProcessClaims”.

Jak można zabezpieczyć się przed atakiem MagicWeb?

Obszerny raport Microsoft zawiera wskaźniki włamania, które mogą pomóc organizacjom określić, czy zostało naruszone ich bezpieczeństwo. Jeśli istnieje podejrzenie naruszenia, organizacje powinny przeprowadzić audyt infrastruktury lokalnej i w chmurze, w tym konfiguracji, ustawień poszczególnych użytkowników i aplikacji, reguł przekazywania i innych zmian, które mogli wprowadzić atakujący. Dostęp użytkowników i aplikacji powinien zostać usunięty i ponownie wydany z silnymi danymi uwierzytelniającymi.

Najlepszą ochroną dla zabezpieczenia certyfikatów tokenów i ich kluczy prywatnych jest użycie sprzętowego modułu zabezpieczeń (HSM) dołączonego do serwera AD FS. Gigant z Redmont ma również listę zaleceń w swoich najlepszych rozwiązaniach dotyczących zabezpieczania usług AD FS i serwera proxy aplikacji sieci Web.

Ponadto warto uwzględnić fakt, że do instalacji backdoor’a, APT29 potrzebuje skompromitowanych uprawnień administratora na serwerze ADFS. Zatem należyta ochrona i monitorowanie tych poświadczeń na pewno utrudni lub nawet udarmni działania atakujących. Piszemy o tym między innymi w koncepcji zabarykadowania AD.