LofyGang – kolejny atak na łańcuch dostaw

Piszą o tym najpopularniejsze angielskojęzyczne portale poświęcone technologii i bezpieczeństwu, poczynając od SecurityWeek, poprzez Media i Thehackernews, aż do Bleeping Computers. Grupa hakerów o nazwie LofyGang rozprowadziła około 200 szkodliwych pakietów NPM, które zostały pobrane tysiące razy w ciągu ostatniego roku.

Upraszczając, pakiety służą programistom do przyspieszenia procesu wytwarzania oprogramowania. Mamy zatem potencjalnie zainfekowany kod w tysiącach aplikacji i jednocześnie kolejny przykład ataku na łańcuch dostaw.

Sprawę odkryła i zanalizowała Checkmarx – firma zajmująca się bezpieczeństwem oprogramowania z siedzibą w Atlancie w stanie Georgia.

Według badaczy LofyGang jest zorganizowaną grupą przestępczą, która koncentruje się na wielu działaniach hakerskich, w tym kradzieży danych kart kredytowych i przejmowaniu kont premium Discord, a także hakowaniu gier i kont usług przesyłania streamingowego.

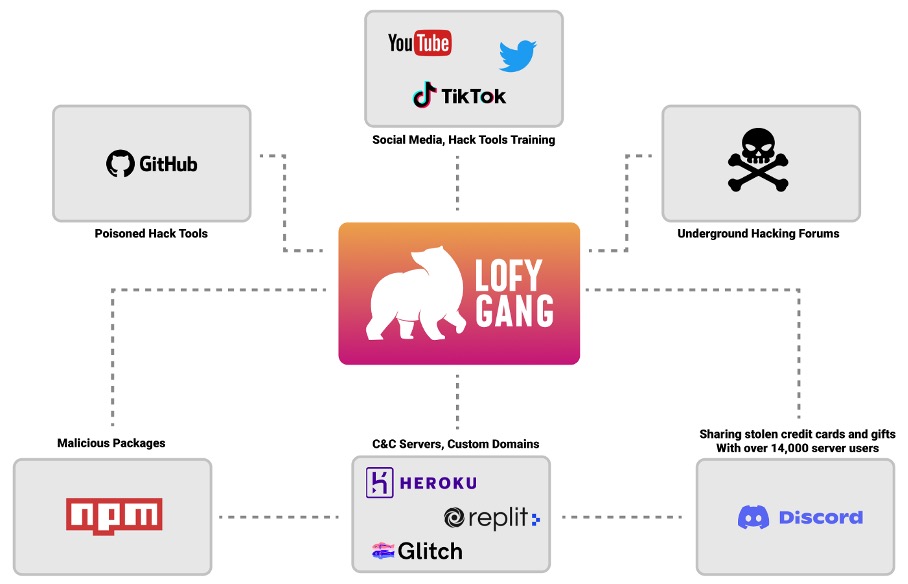

Do tworzenia centrów dowodzenia i kontroli (C&C) LofyGang korzysta z publicznych usług chmurowych takich jak: Discord, GitHub, glitch, Heroku i Repl.it. Co ciekawe, tworząc fałszywe konta, wykorzystuje ograniczony słownik imion („slight permutations of evil”, „devil”, „lofy”, „polar”, „panda”, „kakau”, i „vilão”).

Od października 2021 r. grupa używa serwera Discord do komunikacji między administratorami a członkami oraz zapewniania wsparcia technicznego dla swoich narzędzi hakerskich. Discord to oczywiście bardzo popularne medium wśród graczy na całym świecie. Komunikator jest w pełni darmowy, jednak już korzystanie z animowanych emotek i inne mniejsze „przywileje” wymagają wykupienia abonamentu Nitro.

Grupa prowadzi również konto GitHub PolarLofy, oferujące narzędzia i boty dla Discorda – między innymi spamera, złodzieja haseł, generator Nitro i narzędzie do czyszczenia czatów, a także konto YouTube, które zawiera treści autopromocyjne:

W ciągu ostatniego roku LofyGang opublikował około 200 złośliwych pakietów open source, które zawierały lub łączyły się ze złośliwymi ładunkami, złodziejami haseł i złośliwym oprogramowaniem. Cyberprzestępcy tworzyli fałszywe poczucie legalności, linkując do legalnych repozytoriów GitHub w swoich pakietach i kopiując opisy z popularnych aplikacji.

Niektóre pakiety powiązane z LofyGang zmodyfikowały zainstalowaną instancję Discord, aby wykraść dane karty kredytowej, które były wysyłane bezpośrednio do atakujących natychmiast po dokonaniu płatności. Zaobserwowano również, że LofyGang sprzedaje nie tylko fałszywych obserwujących na Instagramie, ale także dane wykradzionych kont i promuje narzędzia hakerskie i boty. Według Checkmarx grupa nie oszczędzała nawet użytkowników swoich produktów i atakowała ich za pomocą szkodliwych pakietów. Było to chyba częste zjawisko, bo niektórzy członkowie podziemnej społeczności ostrzegali przed potencjalnymi infekcjami. Grupa stworzyła również bota Discord „do wdrażania skradzionych kart kredytowych na koncie operatora”, twierdząc, że jego użycie wzmocniłoby serwer Discord LofyGang.

„Gwałtowna fala niedawnych ataków na łańcuch dostaw open source uczy nas, że cyberprzestępcy zdali sobie sprawę, że nadużywanie ekosystemu open source stanowi łatwy sposób na zwiększenie skuteczności ataków. Tworzone są społeczności wokół wykorzystywania tego rodzaju oprogramowania do złośliwych celów. Wierzymy, że jest to początek trendu, który będzie się nasilał w nadchodzących miesiącach” – podsumowuje Checkmarx.