Jak zmieniając rozdzielczość ekranu na Windows możesz uruchomić malware w tle? Nowy LOLBin

Mamy odkryty kolejny LOLBin w Windows o nazwie „SetRes.exe”, który może posłużyć do niekontrolowanego uruchomienia zewnętrznego kodu lub pliku wykonywalnego.

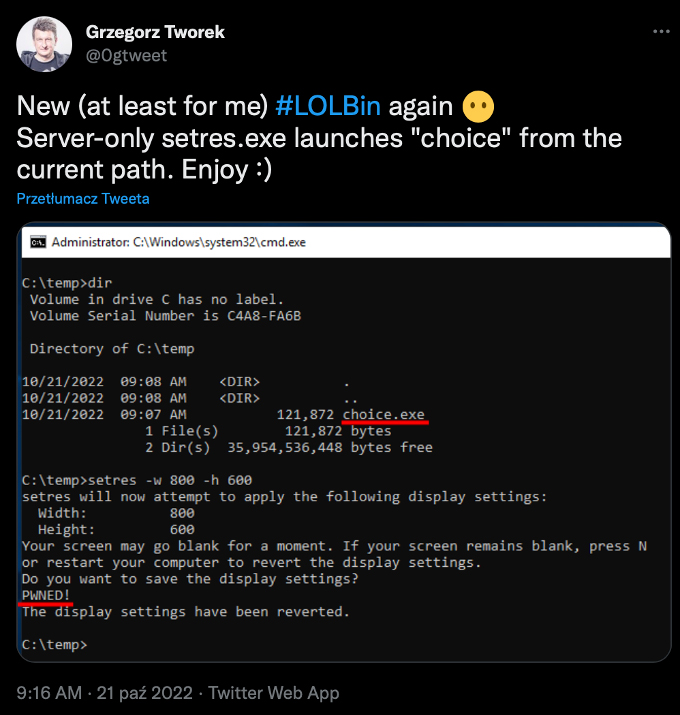

Powyższe narzędzie i możliwość opisał na Twitterze badacz bezpieczeństwa Grzegorz Tworek. Zauważył on, że przy pewnych warunkach można wykorzystać setres.exe do uruchomienia zewnętrznego programu (kodu lub pliku wykonywalnego).

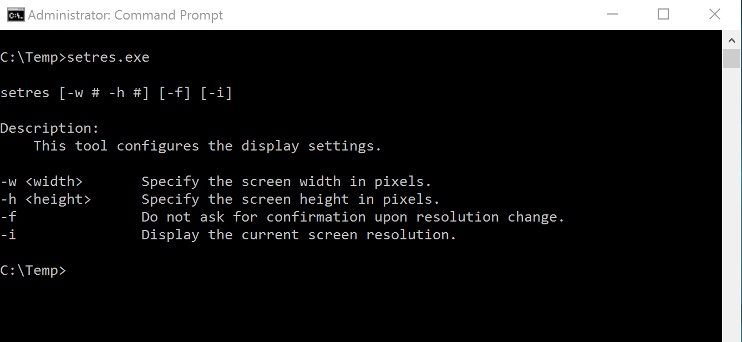

Co to jest SetRes.exe?

„Setres.exe” to wbudowane w system operacyjny Microsoft Windows proste narzędzie dostępne z linii komend, za pomocą którego w łatwy sposób możemy zmieniać rozdzielczość ekranu.

Tym, którzy wcześniej z niego nie korzystali, podpowiadamy, że jest bardzo pomocne dla administratorów łączących się do serwerów Windows za pomocą zdalnych sesji RDP, ponieważ szybko można w nim zmienić rozdzielczości ekranu (bez potrzeby przelogowania się z sesji).

W czym tkwi problem w SetRes.exe?

Nie byłoby nic dziwnego w użyciu narzędzia setres.exe, gdyby nie fakt, że podczas podania odpowiednich parametrów w linii komend określających rozmiar ekranu (szerokość i wysokość w pikselach) w tle uruchamia ono komendę „choice”.

Tutaj Grzegorz odkrył pewną zależność i równocześnie nieprawidłowość – jeśli umieścimy w katalogu, z którego chcemy uruchomić narzędzie „setres.exe”, plik wykonywalny o nazwie „choice.exe” lub „choice.cmd”, wówczas zostanie on automatycznie otwarty.

Powyższe oznacza, że atakujący może uruchomić swój złośliwy kod znajdujący się np. w katalogu „Temp”. Jedyne co musi zrobić, to nadać mu odpowiednią nazwę i rozszerzenie.

Uruchomienie zewnętrznego programu za pomocą SetRes.exe

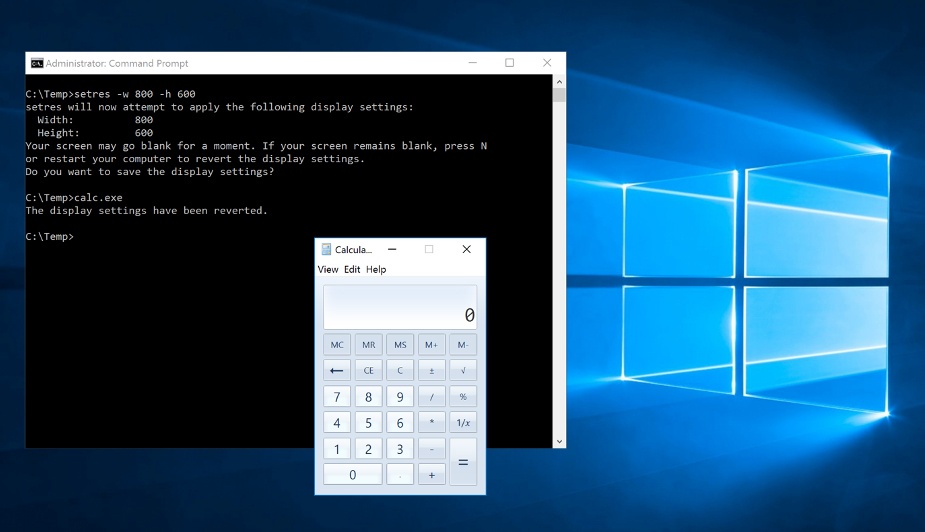

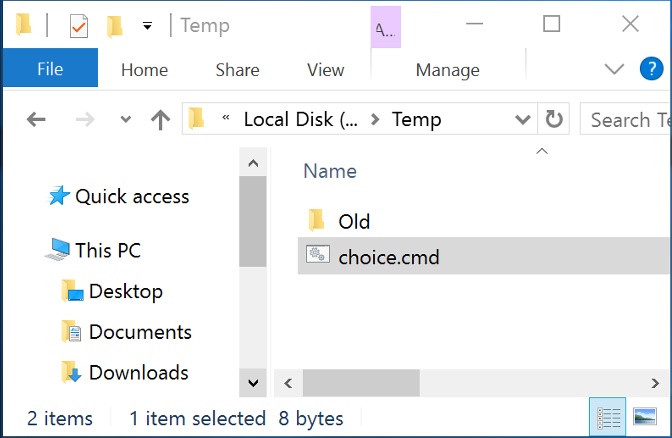

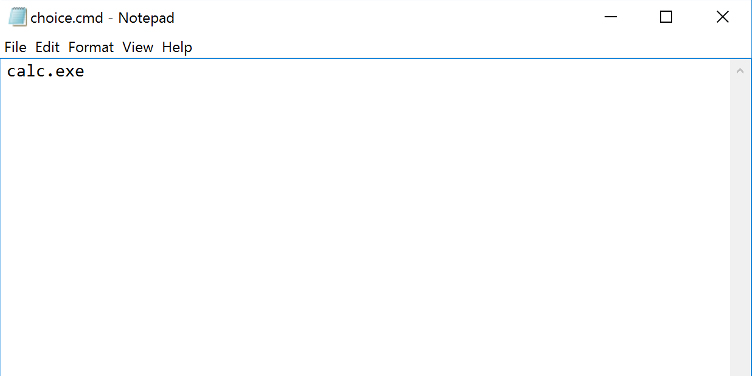

W celu zademonstrowania możliwości uruchomienia zewnętrznego programu (w naszym przypadku aplikacji kalkulator) utworzyliśmy w katalogu „c:\Temp” plik o nazwie „choice.cmd”.

W jego wnętrzu umieściliśmy tylko jedną komendę, uruchamiającą kalkulator – „calc.exe”.

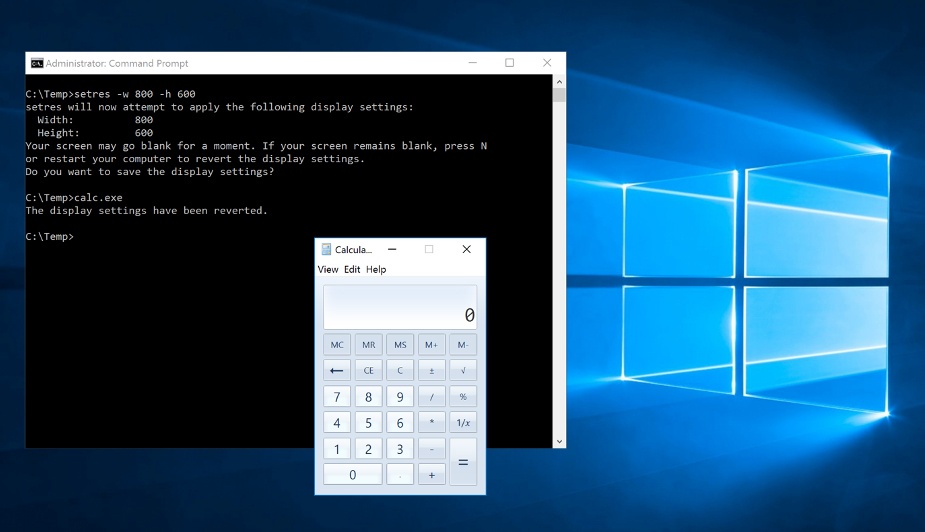

Od teraz z poziomu wiersza linii poleceń możemy uruchomić poniższą komendę.

Setres.exe -w 800 -h 600

UWAGA! Polecenie należy wykonać ze ścieżki, w której znajduje się plik „choice.cmd”.

Po wciśnięciu ENTER, po kilku sekundach powinien pojawić się na ekranie kalkulator.

Ważną informacją jest, że do uruchomienia narzędzia „setres.exe” nie potrzeba uprawnień administracyjnych na serwerze. Polecenie działa na użytkowniku z normalnymi uprawnieniami, konieczne jest jedynie zalogowanie się na serwer.

Podsumowanie – SetRes.exe

„Setres.exe” to z pewnością wartościowe narzędzie wykorzystywane przez zaawansowanych użytkowników Windows, lecz kryje w sobie pewną nieprawidłowość, która może pomóc atakującemu w ominięciu zabezpieczeń systemowych i w konsekwencji uruchomieniu przez niego złośliwego kodu.

Zalecamy zaktualizowanie bazy monitorowanych plików w rozwiązaniach do bezpieczeństwa o nowy, odkryty przez Grzegorza LOLBin setres.exe.

Grzegorzowi oczywiście gratulujemy i trzymamy kciuki za kolejne „wykopaliska” w dziedzinie cybersecurity.

Dla zainteresowanych tematem LOLBins zamieszczamy ciekawy link, pod którym znajdziecie opis nie tylko SetRes.exe, ale także wielu innych narzędzi.