Microsoft ostrzega przed atakami obchodzącymi MFA

Na swoim blogu dotyczącym bezpieczeństwa Microsoft przedstawił najnowsze trendy w atakach na poświadczenia użytkowników, a także kilka środków zaradczych w celu ochrony przed atakami na uwierzytelnianie wieloskładnikowe.

Kilka lat temu ataki na uwierzytelnianie wieloskładnikowe (MFA) były tak rzadkie, że Microsoft nie miał nawet statystyk na ich temat – głównie dlatego, że niewiele organizacji korzystało z tej opcji czy wymuszało jej użycie u swoich pracowników. Jednak wraz ze wzrostem wykorzystania MFA i w miarę jak ataki na hasła stały się coraz bardziej powszechne, zespół Microsoft odnotował wzrost liczby hakerów wykorzystujących kradzież tokenów w celu ominięcia MFA i oszukania mechanizmów uwierzytelniania.

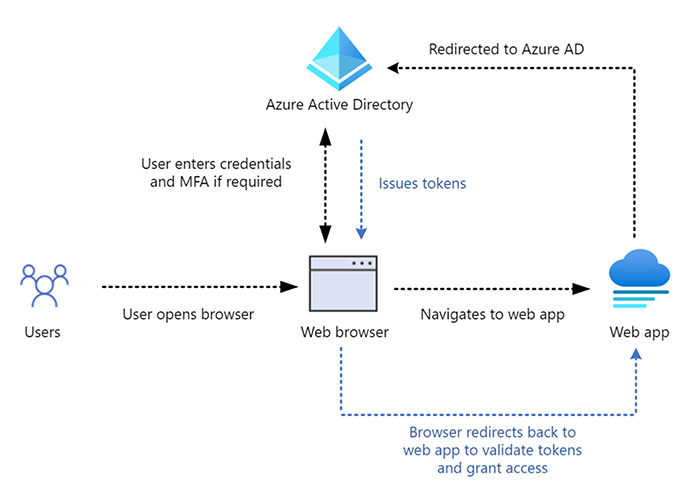

Microsoft ostrzega, że kradzież tokenów może być niebezpieczna, ponieważ nie wymaga wysokich umiejętności technicznych, wykrycie ataku jest trudne, a jako że technika ta dopiero niedawno odnotowała wzrost popularności, niewiele organizacji jest świadomych problemu i stosuje przeciwko niemu środki zaradcze. Na blogu możemy wyczytać, że „dzięki skompromitowaniu i odtworzeniu tokena dedykowanego dla danej tożsamości, która już przeszła uwierzytelnianie wieloskładnikowe, cyberprzestępca przechodzi weryfikację MFA i uzyskuje dostęp do zasobów organizacji”. Podczas uzyskiwania dostępu do aplikacji webowych chronionych przez usługę Azure AD użytkownik musi przedstawić prawidłowy token, który może uzyskać po zalogowaniu się do tej usługi przy użyciu swoich poświadczeń. Administratorzy mogą ustawić politykę, która wymusi podanie kodu MFA w przeglądarce. Token wydany użytkownikowi jest prezentowany aplikacji internetowej, która sprawdza jego poprawność i otwiera dostęp.

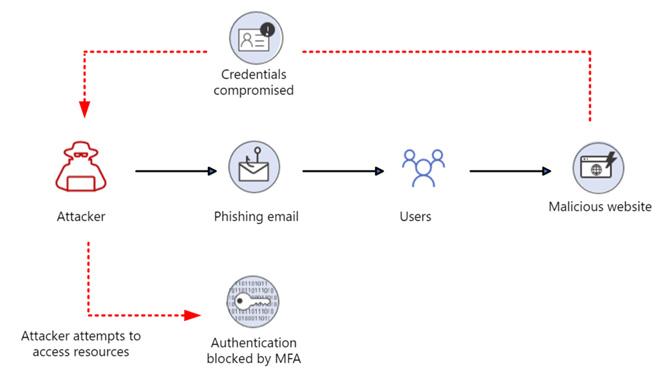

W przypadku tradycyjnego phishingu osoba atakująca może użyć naruszonych poświadczeń, aby spróbować zalogować się do Azure AD. Jeśli polityka bezpieczeństwa wymaga usługi MFA, atakujący nie może się pomyślnie zalogować. Mimo że podczas takiego ataku naruszone zostają poświadczenia konta, haker nie ma dostępu do zasobów organizacji. Widzimy ten scenariusz na poniższym obrazku.

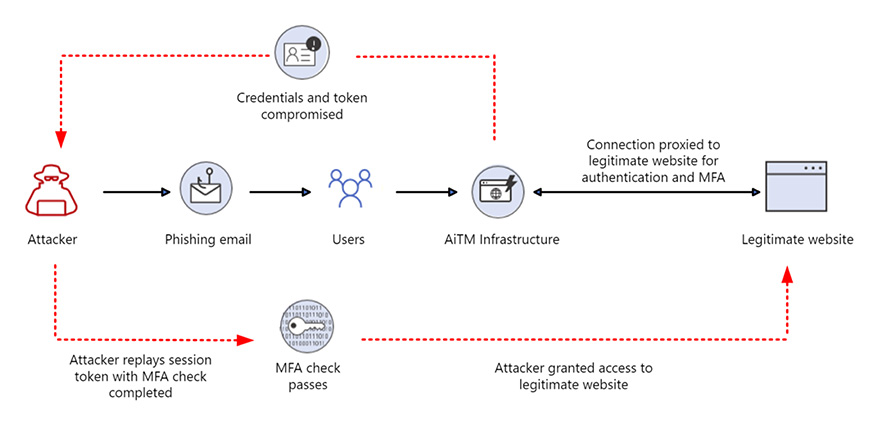

Metody cyberprzestępców stale ewoluują i dlatego zespół Microsoft odnotowuje wzrost liczby atakujących wykorzystujących techniki o nazwie „Adversary-in-the-middle” (AitM) do kradzieży tokenów zamiast haseł. Frameworki, takie jak Evilginx2, wykraczają daleko poza phishing danych uwierzytelniających, wprowadzając złośliwą infrastrukturę między użytkownika a legalną aplikację, do której próbuje on uzyskać dostęp. Gdy sam jest celem phishingu, złośliwa infrastruktura przechwytuje zarówno dane uwierzytelniające użytkownika, jak i token.

Jeśli zwykły użytkownik stanie się ofiarą, a jego token zostanie skradziony, osoba atakująca może podjąć próbę przejęcia biznesowej poczty e-mail w celu uzyskania korzyści finansowych. Jeżeli przedmiotem kradzieży będzie token z uprawnieniami administratora globalnego, hakerzy mogą próbować pełnego przejęcia dzierżawy usługi Azure AD, co spowoduje utratę kontroli administracyjnej i całkowitą kompromitację organizacji.

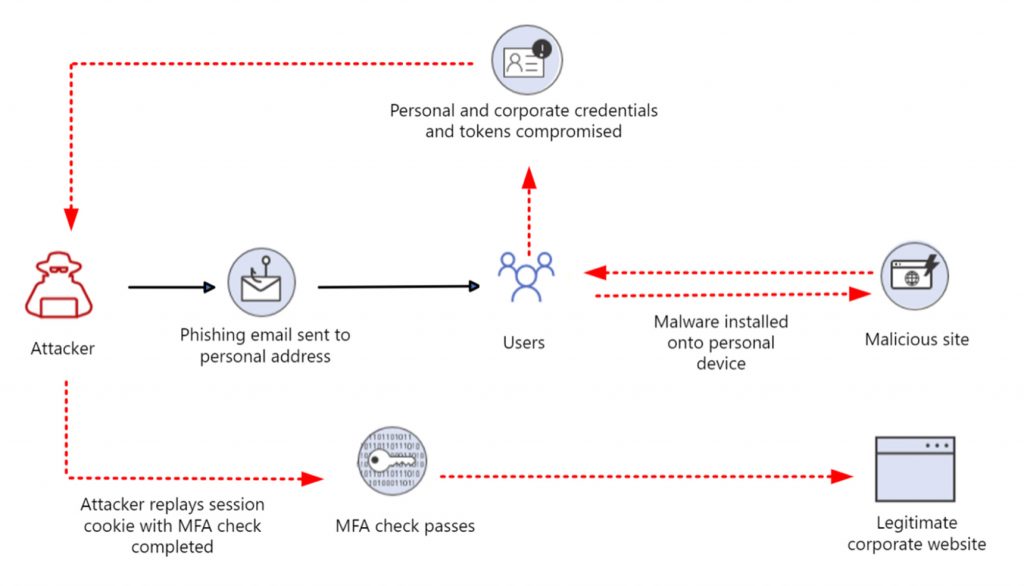

Microsoft ostrzega również przed atakami typu „Pass-the-cookie”, o których pisaliśmy na Kapitanie Hacku już dwa lata temu – nadal są one zabójcze dla MFA. Przy tej technice osoba atakująca infekuje lub kompromituje urządzenie użytkownika i wyodrębnia z przeglądarki pliki cookie, tworzone każdorazowo po uwierzytelnieniu w usłudze Azure AD. Następnie haker przekazuje plik cookie do innej przeglądarki w innym systemie, aby ominąć kontrolę bezpieczeństwa.

„Szczególnie narażeni są użytkownicy, którzy uzyskują dostęp do zasobów firmowych na urządzeniach osobistych. Urządzenia osobiste często mają słabsze zabezpieczenia niż urządzenia zarządzane przez firmę, a personel IT nie ma do nich wglądu” – zauważa Microsoft. Właśnie dlatego największe ryzyko dotyczy pracowników zdalnych, korzystających z urządzeń osobistych.

Przeciwdziałanie atakom kradzieży tokenów i omijania usługi MFA

Aby przeciwdziałać atakom kradzieży tokenów i omijania usługi MFA, Microsoft zaleca skrócenie czasu życia sesji oraz tokenów, choć wiąże się to z kosztami dla użytkownika. Środki łagodzące obejmują:

- skrócenie czasu życia sesji, co zwiększa liczbę przypadków, w których użytkownik jest zobligowany do ponownego uwierzytelnienia,

- skrócenie czasu życia tokena, co zmusza cyberprzestępców do zwiększenia częstotliwości prób kradzieży,

- wdrożenie kontroli dostępu warunkowego do aplikacji w usłudze Microsoft Defender w wersji chmurowej dla użytkowników łączących się z urządzeń niezarządzanych,

- wdrożenie kluczy bezpieczeństwa FIDO2, Windows Hello for Business (biometria) lub uwierzytelnianie użytkowników na podstawie certyfikatów.

Użytkownicy z wysokimi uprawnieniami, na przykład administrator globalny, powinni mieć wydzielone konto (albo nawet tożsamość) w usługach chmurowych. Pomoże to ograniczyć obszar ataku z lokalnego do chmury, jeśli atakujący złamie systemy lokalne. Tożsamości administracyjne nie powinny mieć też podpiętej skrzynki pocztowej.