Malware Moobot znowu uderza – tym razem w podatności w Cacti, Realtek i IBM Aspera

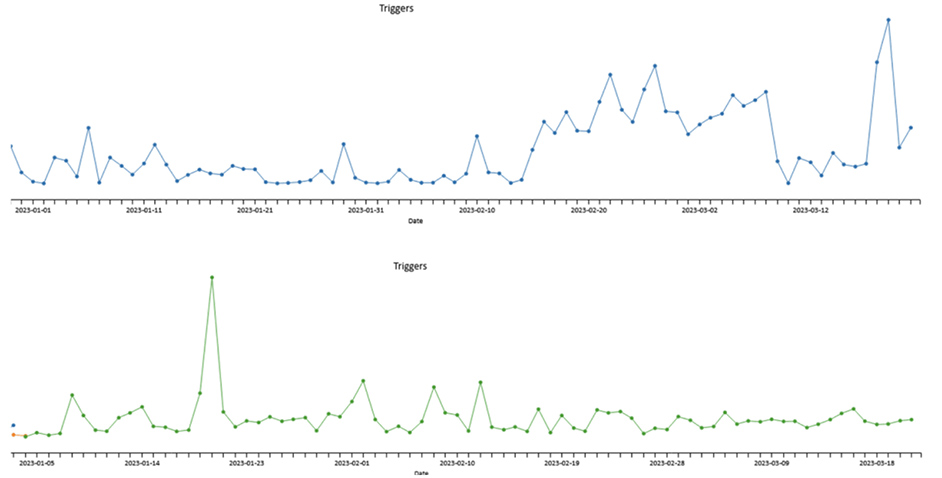

FortiGuard Labs zauważyło kilka serii ataków wymierzonych w luki Cacti i Realtek w styczniu i marcu tego roku. Następną obserwacją było rozprzestrzenianie się złośliwego oprogramowania ShellBot i Moobot. Na zdjęciu poniżej widzimy wyzwalacze (detekcje) wykorzystania podatności w kolejności: CVE-2021-35394 (Realtek) oraz CVE-2022-46169 (Cacti). Obie luki otrzymały wynik 9,8/10 w skali CVSS.

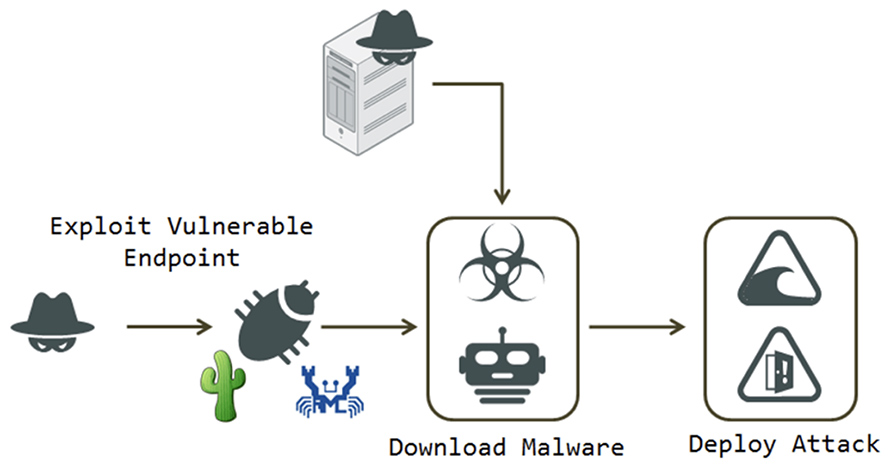

ShellBot to złośliwe oprogramowanie opracowane w języku Perl, które wykorzystuje protokół Internet Relay Chat (IRC) do komunikacji z serwerem, znanym również jako PerlBot. Moobot jest wariantem botnetu Mirai, którego celem są podatne urządzenia sieciowe. Zaatakował on na przykład produkty Hikvision w 2021 roku. Zaatakowane punkty końcowe mogą być kontrolowane przez serwer C&C i przeprowadzać dalsze ataki, takie jak rozproszony atak DDoS.

CVE-2022-46169 to krytyczna luka w obejściu uwierzytelniania i wstrzykiwaniu poleceń w serwerach Cacti, która umożliwia nieuwierzytelnionemu użytkownikowi wykonanie dowolnego kodu. CVE-2021-35394 również dotyczy luki w zabezpieczeniach umożliwiającej wstrzykiwanie dowolnych poleceń, lecz mającej wpływ na pakiet Realtek Jungle SDK, załatany w 2021 roku.

Luka Cacti, oprócz wykorzystania jej do ataków MooBot, była również obserwowana w obsłudze ładunków ShellBot od stycznia 2023, kiedy problem wyszedł na jaw.

Wykryto co najmniej trzy różne wersje ShellBota – PowerBots (C) GohacK, LiGhT’s Modded perlbot v2 i B0tchZ 0.2a – z których pierwsze dwie zostały niedawno ujawnione przez AhnLab Security Emergency Response Center (ASEC). Wszystkie trzy warianty są zdolne do organizowania rozproszonych ataków typu DDoS. PowerBots (C) GohacK i B0tchZ 0.2a posiadają również możliwości backdoora do wysyłania/pobierania plików i uruchamiania odwróconej powłoki.

„Zaatakowane ofiary mogą być kontrolowane i wykorzystywane jako boty DDoS po otrzymaniu polecenia z serwera C2” – powiedziała Cara Lin, badaczka firmy Fortinet. „Ponieważ MooBot może zabijać inne procesy botnetu, a także przeprowadzać ataki siłowe, administratorzy powinni używać silnych haseł i okresowo je zmieniać”.

Trzecią luką w zabezpieczeniach, która została aktywnie wykorzystana, jest CVE-2022-47986 (również wynik CVSS 9,8), krytyczny problem deserializacji YAML w aplikacji do wymiany plików Aspera Faspex firmy IBM.

Błąd, załatany w grudniu 2022 (wersja 4.4.2 Patch Level 2), zaczął być wykorzystywany przez cyberprzestępców w kampaniach ransomware związanych z Buhti i IceFire od lutego, krótko po opublikowaniu exploita typu proof-of-concept.

Zajmująca się cyberbezpieczeństwem Rapid7 ujawniła na początku tego tygodnia, że jeden z jej klientów został narażony na kompromitację z powodu opisywanej podatności, co wymagało od użytkowników szybkiego zastosowania poprawek, aby zapobiec potencjalnym zagrożeniom.