MSI padło ofiarą ataku ransomware

Tajwańska firma komputerowa MSI (Micro-Star International) oficjalnie potwierdziła, że padła ofiarą cyberataku na swoje wewnętrzne systemy.

MSI podaje, że niezwłocznie zainicjowało reagowanie na incydenty i wdrożyło środki naprawcze po wykryciu „anomalii sieciowych”. Dodatkowo poinformowało, że zaalarmowano w tej sprawie organy ścigania. MSI nie ujawniło żadnych szczegółów na temat tego, kiedy atak miał miejsce i czy pociągał za sobą eksfiltrację jakichkolwiek zastrzeżonych informacji, w tym kodu źródłowego.

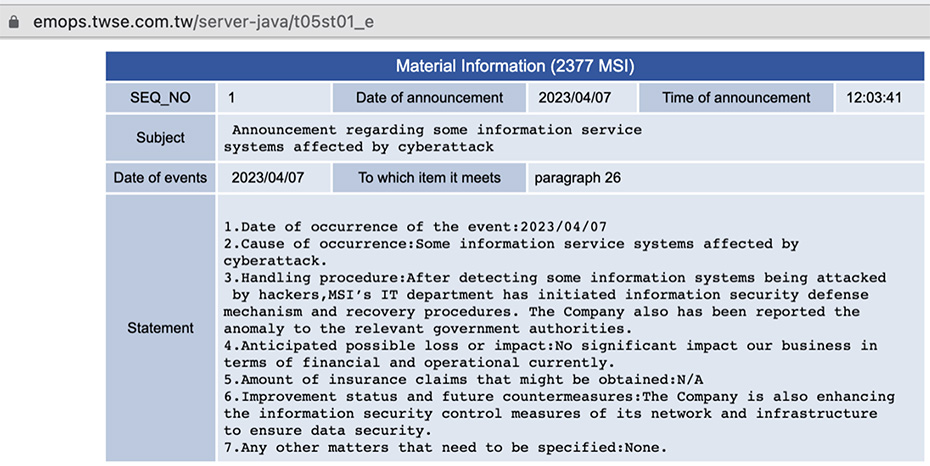

„Obecnie systemy, których dotyczy problem, stopniowo przywracają normalne działanie, bez znaczącego wpływu na działalność finansową” – poinformowała firma w krótkim komunikacie opublikowanym w piątek. W zgłoszeniu regulacyjnym złożonym na Tajwańskiej Giełdzie Papierów Wartościowych firma stwierdziła, że wprowadza wzmocnione kontrole swojej sieci i infrastruktury, aby zapewnić bezpieczeństwo danych. Widzimy je poniżej:

Dodatkowo MSI zachęca użytkowników do pobierania aktualizacji oprogramowania sprzętowego/BIOS-u wyłącznie z oficjalnej strony internetowej i powstrzymania się od pozyskiwania plików z innych źródeł (czyżby właśnie taki był wektor ataku?).

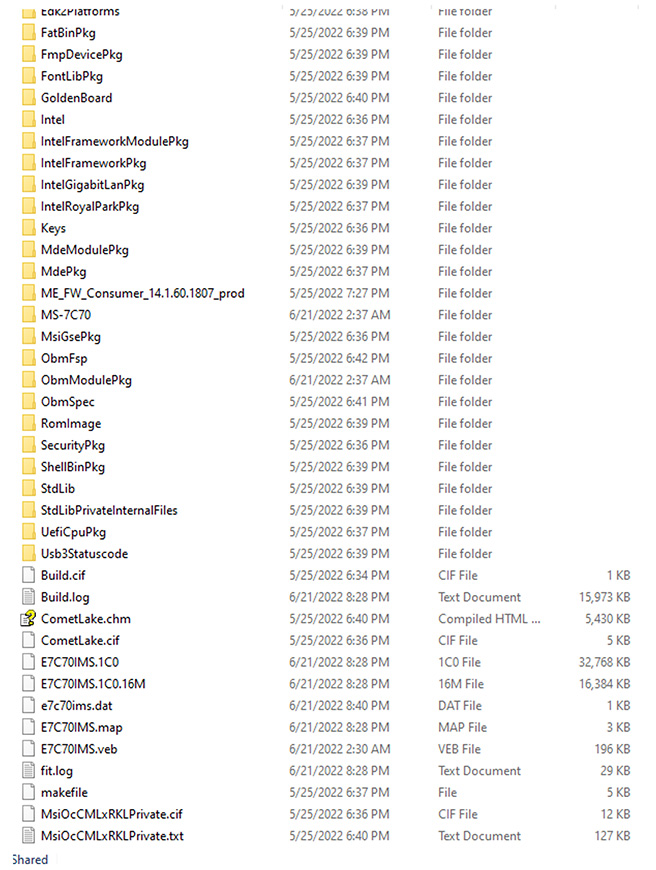

Ujawnienie ataku zbiega się w czasie z dodaniem firmy do swojej listy ofiar przez nowy gang ransomware znany jako Money Message. Aktor został zauważony przez Zscaler pod koniec zeszłego miesiąca. Money Message opublikował nawet przykładową listę plików, które rzekomo zostały skradzione i zaszyfrowane w MSI.

Jak widzimy, do ataków grupa wykorzystuje technikę podwójnego wymuszenia, która polega na eksfiltracji danych ofiary przed ich zaszyfrowaniem. Jeśli okup nie został zapłacony na czas, przestępcy przesyłają dane na swoją stronę publiczną.

Wiadomość jest świeża, a MSI nie podało żadnych szczegółów. Nie pozostaje nam nic innego, jak czekać na rozwój sytuacji.