Zagrożenia, których nie widać, czyli kable podmorskie a cyberbezpieczeństwo

Na morzu obserwujemy czasem bardzo niebezpieczne sztormy. Na przykład taki, jaki został przedstawiony na pięknym obrazie Andriesa van Eertvelta, który możecie podziwiać wyżej. Ale sztorm to nie jedyne zjawisko związane z wodą, jakiego powinniśmy się obawiać.

Nie martwcie się – dzisiaj zajrzymy pod powierzchnię, ale statek Kapitana Hacka nie zatonie 😉

Agencja Unii Europejskiej ds. Cyberbezpieczeństwa (ENISA) opublikowała raport na temat ekosystemu kabli podmorskich, w którym zwróciła uwagę na najważniejsze wyzwania związane z cyberbezpieczeństwem.

Czym są kable podmorskie?

Ponad 97% światowego ruchu internetowego przechodzi w pewnym momencie przez kable podmorskie. Są one istotnym elementem globalnej infrastruktury internetowej, a ich ochrona przed cyberatakami, atakami fizycznymi i innymi zagrożeniami ma kluczowe znaczenie.

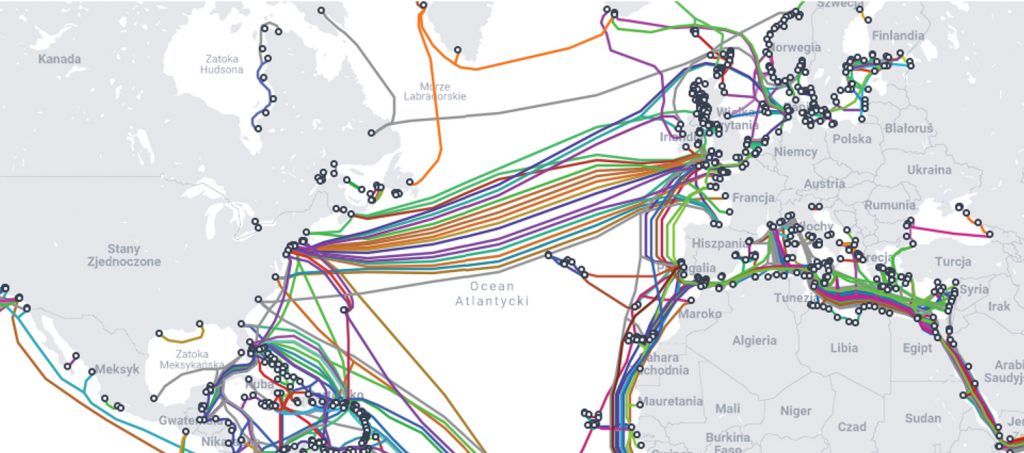

Na całym świecie istnieje około 400 takich kabli, łączących wyspy, kraje, regiony i kontynenty. Wykorzystują one technologię światłowodową, przesyłając dane komunikacji elektronicznej z prędkością światła. Na lądzie znajdziemy je w stacjach, które najczęściej znajdują się na plażach lub w portach. Tam łączą się z lądową siecią szkieletową Internetu, czyli kablami podziemnymi. Powyższa mapka prezentuje jedynie część kabli. Całość można prześledzić na tej stronie.

Jakie są wyzwania?

Wraz z rosnącą zależnością od Internetu i zwiększającą się ilością przesyłanych danych incydenty związane z kablami podmorskimi mogą coraz częściej powodować przerwy i zakłócenia. Stacje lądowe kabli, a także obszary podmorskie, w których wiele kabli znajduje się blisko siebie, są uważane za słabe punkty.

Międzynarodowy Komitet Ochrony Kabli w swoim raporcie z 2022 r. stwierdził, że większość incydentów związanych z kablami podmorskimi jest przypadkowa, na przykład z powodu kotwiczenia statków lub przez połowy. Niektóre problemy są wywołane zjawiskami naturalnymi, takimi jak podwodne trzęsienia ziemi. W rzadkich przypadkach za incydenty odpowiedzialne są awarie systemu.

Należy również wziąć pod uwagę złośliwe działania, takie jak ataki sabotażowe i szpiegostwo. Skoordynowany atak na wiele kabli jednocześnie w szczególności może spowodować znaczne zakłócenia łączności internetowej. Naprawa kabli podmorskich jest skomplikowana, zajmuje dużo czasu i wymaga wysoce wyspecjalizowanych statków do naprawy kabli, których jest tylko kilka na świecie. Mimo że podsłuchiwanie kabli na dnie morskim jest uważane za mało prawdopodobne, dostęp do danych komunikacyjnych w stacjach lądowych kabli jest możliwy i należy go traktować jako poważne zagrożenie.

Kluczowe zagrożenia

Awarie systemu – sytuacje, w których kabel podmorski pęka sam z siebie, nie są powszechne. Średnio notowane są 23 awarie w 25-letnim okresie eksploatacji systemu.

Przypadki – niezamierzone uszkodzenia w wyniku połowów lub kotwiczenia były dotychczas przyczyną większości incydentów związanych z kablami podmorskimi.

Zjawiska naturalne – podmorskie trzęsienia ziemi lub osunięcia ziemi, mogą mieć znaczący wpływ, zwłaszcza w miejscach, w których występuje duża koncentracja kabli.

Chokepoints – czyli miejsca, gdzie wiele kabli jest zainstalowanych blisko siebie, są pojedynczymi punktami awarii, a jeden atak fizyczny może nadwyrężyć zdolność naprawy kabli.

Ataki fizyczne i cyberataki – jest to duże zagrożenie dla kabli podmorskich, punktów lądowania, jak i technologii informacyjno-komunikacyjnych w punktach lądowania.

Ataki na statki remontowe – należy również rozważyć złośliwe działania przeciwko statkom remontowym. W całej Unii Europejskiej funkcjonują tylko dwa statki kablowe, a jeden w Wielkiej Brytanii. Statki i magazyny są podatne na całe spektrum broni używanej na lądzie i przeciwko statkom morskim.

Brakuje informacji na temat odporności, redundancji i przepustowości kabli podmorskich i potrzebna jest dalsza analiza. Komisja Europejska rozpoczęła niedawno specjalne badanie w tym zakresie.

Więcej informacji na ten temat możecie pozyskać z raportu ENISA.

Zachęcamy również do zapoznania się z naszym artykułem dotyczącym wykorzystywania kabli Ethernet do ataków hakerskich.